Quelles pratiques de sécurité face aux menaces ?

2.2 Quelles pratiques, solutions et méthodes de sécurité ?

2.2.1 Qu’est ce que la sécurité informatique ?

Une définition :

La sécurité informatique, ou plus globalement la sécurité des systèmes d’information, représente l’ensemble des moyens et des techniques mises en œuvre pour assurer l’intégrité et la non-diffusion involontaire des données transitant dans le système d’information.

Le système d’information définit l’ensemble des données et des ressources (matérielles, logicielles et humaines) permettant de stocker et de faire circuler les informations qu’il contient.

Il représente également le réseau d’acteurs qui interviennent sur celui-ci, qui échangent les données, y accèdent, les utilisent139.

Les menaces informatiques nouvelles et sophistiquées ont montré les conséquences qu’elles pouvaient avoir sur le patrimoine économique, financier et les fonctions vitales de notre société.

Au niveau européen, la commission européenne appelle les états membres à davantage de préparation et de coopération pour mieux protéger les infrastructures critiques des « cyberattaques », dans son rapport, « Réalisations et prochaines étapes: vers une cybersécurité mondiale »140.

Pour cela, le rapport préconise d’améliorer l’état de préparation de l’Union Européenne en mettant en place un réseau de CERT nationales/gouvernementales opérationnelles (que nous allons expliciter) d’ici à 2012.

Il préconise également, de proposer des solutions de sécurisation vis-à-vis des technologies émergentes tel que le Cloud Computing développé en amont.

139 Sécurité informatique, Ethical Hacking, op-cit, p17.

140 http://ec.europa.eu/information_society/policy/nis/docs/comm_2011/comm_163_fr.pdf

2.2.1.1 Qu’est-ce qu’un Computer Emergency Response Team?

Un CERT est un « Computer Emergency Response Team ». Il est à rattacher à l’agence nationale de la sécurité des systèmes d’information141.

Les tâches prioritaires d’un CERT142 sont les suivantes :

- • centralisation des demandes d’assistance suite aux incidents de sécurité (attaques) sur les réseaux et les systèmes d’informations : réception des demandes, analyse des symptômes et éventuelle corrélation des incidents ;

- • traitement des alertes et réaction aux attaques informatiques : analyse technique, échange d’informations avec d’autres CERT, contribution à des études techniques spécifiques ;

- • établissement et maintenance d’une base de données des vulnérabilités ;

- • prévention par diffusion d’informations sur les précautions à prendre pour minimiser les risques d’incident ou au pire leurs conséquences ;

- • coordination éventuelle avec les autres entités (hors du domaine d’action) : centres de compétence réseaux, opérateurs et fournisseurs d’accès à Internet, CERT nationaux et internationaux.

La particularité importante des CERT à retenir est leur diffusion régulière de bulletins d’actualités relatives aux vulnérabilités détectées143 (via un CERTA142 concernant l’administration française).

Ils diffusent également des notes d’information sur des phénomènes à portée générale, comme par exemple la façon de détecter l’utilisation d’un tunnel à travers un pare-feu144…

Les bidouilleurs qui, dans les entreprises interdisant l’utilisation du fameux logiciel de communication instantané MSN, avaient trouvé cette technique d’utilisation de tunnel pour contourner les protections peuvent s’inquiéter…

141 http://www.ssi.gouv.fr/

142 http://www.certa.ssi.gouv.fr/certa/cert.html

143 Voir annexe 8 – Exemple d’un entête de bulletin d’actualité CERTA

144 http://www.certa.ssi.gouv.fr/site/CERTA-2001-INF-003/index.html

Une première règle principale à retenir est donc de consulter régulièrement ces bulletins d’actualité pour être au fait des vulnérabilités et appliquer ensuite des pratiques de sécurité.

2.2.2 Quelles pratiques de sécurité face aux menaces ?

Nous n’allons pas reprendre toutes les menaces développées en première partie mais nous allons développer quelques conseils et solutions face aux principales menaces.

2.2.2.1 Face au spam

Même si plusieurs « botnets » ont été neutralisés, cette menace n’a pas disparu et ne disparaitra pas à cause de réseaux qui se reforment à l’image des réseaux de drogue démantelés. Afin de palier à cet inconvénient, l’utilisation d’une messagerie qui inclut une solution de filtre anti spam s’impose.

La majeure partie des fournisseurs d’accès internet proposent d’ailleurs cette solution par défaut.

Mais, il convient d’adopter d’autres mesures : Sur Internet, il convient de ne pas donner son adresse courriel à un site auquel on ne peut faire confiance, ou ne présentant pas suffisamment de notoriété en terme de sécurité et de clarté vis à vis de l’utilisation des données.

La même règle s’applique d’ailleurs vis à vis des forums publics de discussion soumis par ailleurs à une conservation des données.

Lorsque l’on reçoit un message malgré tout non sollicité, nous invitant à faire un achat sur internet : ne jamais cliquer sur le lien et faire l’achat. Il convient de détruire le message à l’instar de tous messages dont l’expéditeur est inconnu.

Il est important aussi de se méfier des cases à cocher ou décocher dans les divers formulaires d’abonnement (lettre d’information par exemple) : On autorise souvent ainsi à transmettre ses informations personnelles comme l’adresse courriel à d’autres sociétés bienveillantes ou malveillantes…

Enfin, dans le cadre d’un envoi simultané de courriel à plusieurs destinataires, l’utilisation de la fonctionnalité de copie cachée permet de masquer leurs adresses et éviter leur diffusion aux autres destinataires.

D’une manière plus générale, et à titre ludique, l’utilisation d’une adresse mail secondaire ou « jetable » permet d’orienter d’éventuelles menaces sur celle-ci, plutôt que sur son adresse courriel principale.

2.2.2.2 Le phishing, spear phishing, spam que faire ?

Un seul et unique mot s’impose : VIGILANCE.

Selon AHGROUM Christian145, trois conseils simples suffisent face au phishing : il faut prendre le temps de la réflexion avant un achat, un enregistrement…Il est utile aussi de vérifier sur internet si le mail reçu ou le site internet à consulter font l’objet d’une bonne réputation.

Un site comme : www.hoaxbuster.com est un bon outil pour débusquer les arnaques… Enfin, il faut faire tout simplement preuve de bon sens. Il est évident que jamais une banque, par exemple, ne contactera un internaute pour lui demander de lui communiquer des informations personnelles.

Le portail gouvernemental de sécurité informatique décrit comment se protéger du phishing146.

145 AGHROUM (Christian), op-cit, p166

146 http://www.securite-informatique.gouv.fr/gp_article44.html

Le CLUSIF a également édité en 2010 un guide pratique que l’on peut retrouver sur son site internet : « le guide pratique du chef d’entreprise face au risque numérique ».

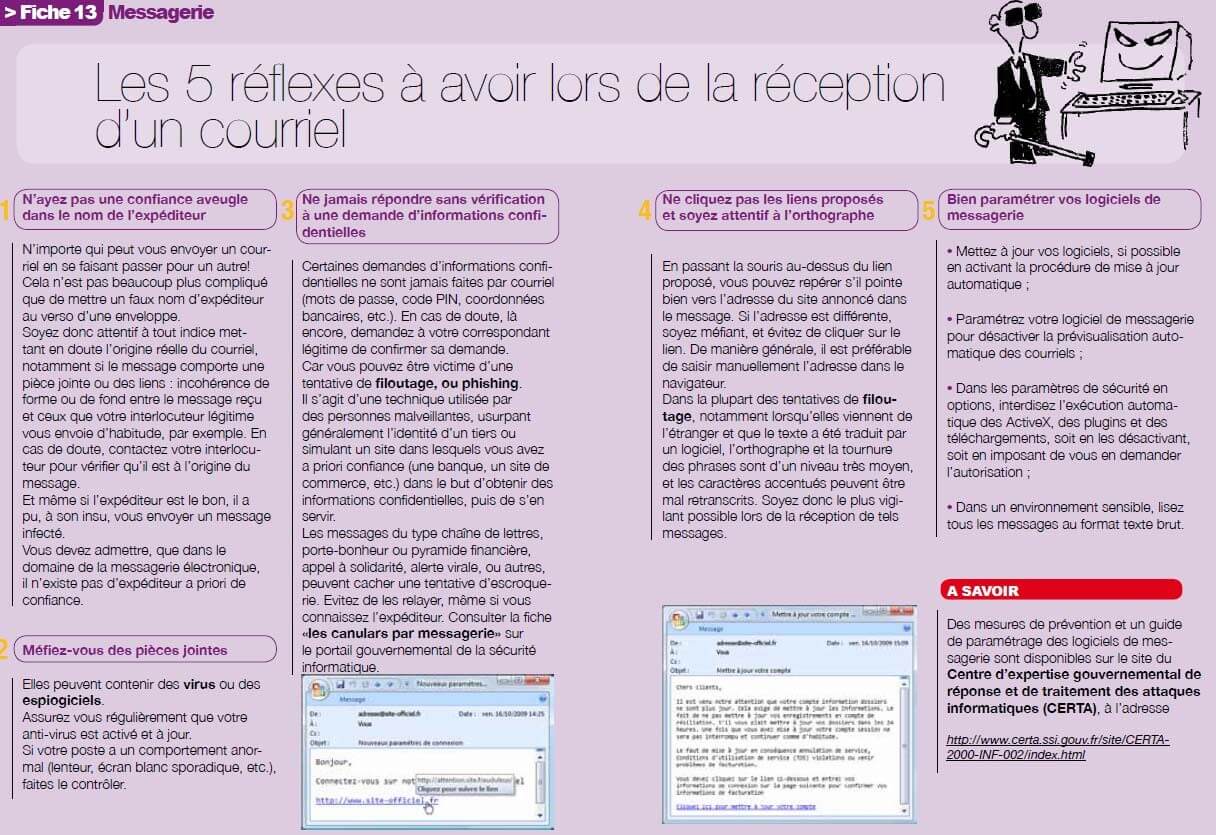

Il est constitué de fiches-conseils dont en voici, une, en exemple sur le phishing :

Ces 5 réflexes sont également consultables sur le site du portail gouvernemental de sécurité informatique147.

Sous un aspect un peu plus technique, notamment vis-à-vis de l’attaque qu’a subi Bercy avec le spear phishing : beaucoup de serveurs de messageries utilisent des moyens dit ouverts afin d’envoyer des emails.

Il convient alors de vérifier, via des solutions de protection intégrées au système d’information, que le nom de domaine attaché au serveur de messagerie correspond bien au nom de domaine présent dans l’adresse émettrice (exemple : u-clermont1.fr).

Cela est par ailleurs un rempart contre les spam qui sont souvent des expéditeurs inconnus ou inexistants. On peut aller plus loin en mettant en place un système de signatures numériques, ainsi il devient impossible pour une personne malveillante de se faire passer pour un salarié de l’entreprise ou administration.

Enfin la sensibilisation des salariés ou utilisateurs, est très importante, nous le verrons ultérieurement.

147 http://www.securite-informatique.gouv.fr/gp_article707.html

2.2.2.3 La sécurité sur Internet et en général

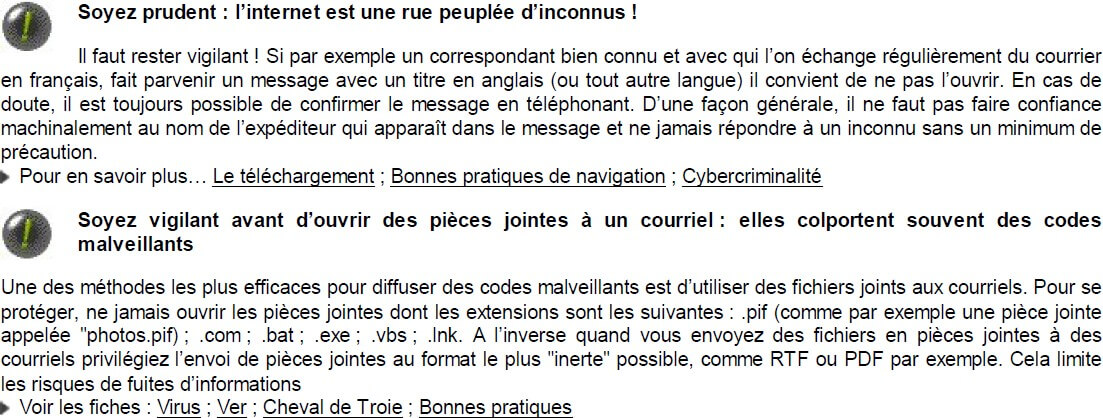

Le site gouvernemental du portail de la sécurité informatique propose également 10 commandements de la sécurité sur internet148.

Ce sont 10 mesures qu’un internaute doit adopter. Ici est résumé de manière synthétique quelles mesures de sécurité sont à adopter.

Le lecteur pourra même obtenir des informations supplémentaires, en se rendant sur le site internet et en cliquant sur les liens (heureusement non corrompus…) vers des fiches explicatives (exemple : choisir un bon mot de passe).

Pour aller encore plus loin, ce site propose des principes généraux149 comme un module d’autoformation, les bonnes pratiques de navigation sur internet ainsi que la protection minimale que l’on doit disposer.

148 http://www.securite-informatique.gouv.fr/gp_rubrique34.html

149 http://www.ssi.gouv.fr/fr/bonnes-pratiques/principes-generaux/

D’une manière plus générale, la sécurisation d’un ordinateur de type PC doit passer par la sécurisation du poste de travail, la sécurisation de sa liaison wifi, le cryptage des documents, la réduction des risques d’attaques, la navigation en sécurité, la préservation de sa vie privée.

Un guide pratique à ce sujet a été rédigé par la revue l’ordinateur individuel150.

La NSA (National Security Agency) a édité un guide151 (en anglais) qui prodigue des conseils sur la façon de sécuriser son informatique à domicile avec des mesures comme l’installation d’un système d’exploitation récent, l’utilisation d’un navigateur incluant des fonctions de sandboxing152, etc…

De plus, le portail gouvernemental de sécurité informatique propose un article intéressant, mais très technique, pour détecter un programme malveillant153 sous Windows.

A noter l’existence de nombreux outils de suppressions de logiciels malveillants et gratuits : Kaspersky Virus Removal Tool de Kaspersky, RogueAV Cleaner d’Eset, Norton Power Eraser de Symantec, F-Secure Easy Clean de F-Secure, Multi Virus Cleaner de AxBx, AVIRA Removal Tool d’Avira , Norman Malware Cleaner de Norman, Microsoft Safety Scanner de Microsoft…

150 L’Ordinateur Individuel SVM, n°231, octobre 2010, pratique sécurité : les méthodes les plus efficaces pour protéger son ordinateur, p 118.

151 http://www.nsa.gov/ia/_files/factsheets/Best_Practices_Datasheets.pdf : “Best practices for keeping your home network secure”

152 http://fr.wikipedia.org/wiki/Sandbox_(sécurité_informatique)

153 http://www.securite-informatique.gouv.fr/gp_article636.html

A noter également l’existence d’un site internet qui répond à un bon nombre de questions que se pose un utilisateur en informatique, y compris sur la sécurité informatique. Des fiches synthétiques154 permettent d’expliquer simplement comment procéder.

2.2.2.4 Les terminaux de troisième génération, quelles mesures de sécurité à adopter ?

Iphone, Ipad, BlackBerry…Autant de noms pour désigner ces terminaux dits de troisième génération que sont les téléphones mobiles ou les tablettes.

Ils ont révolutionné notre façon de communiquer au domicile et ce prolongement s’est forcément effectué dans le monde de l’entreprise.

Ils offrent un accès rapide et facilité à Internet.

On télécharge avec frénésie des applications diverses ludiques, d’informations, voire supposées professionnelles…sans parfois se soucier du risque sécuritaire qu’elles peuvent comporter, notamment sur la collecte d’informations que peuvent effectuer ces applications.

Hors nous avons pu voir que ces appareils font l’objet de nouvelles menaces, et constituent une plateforme de développement de ces menaces.

Comme il devient quasiment impossible de se passer de ces nouvelles technologies en entreprise, il convient d’en définir strictement les conditions d’utilisation (sensibilisation de l’utilisateur, charte informatique), cryptage des sessions de messagerie du fait de la mobilité, utilisation de mot de passe forts (difficile à trouver), application d’un verrouillage automatique du terminal en cas d’inutilisation prolongée, possibilité de réinitialiser à distance le terminal en cas de perte ou de vol155 à l’aide d’outils d’administration à distance.

Enfin il faut s’assurer que les terminaux soient reconnus et autorisés sur le réseau de l’entreprise (profils de configuration, possibilité de signaler leur perte ou vol, de réinitialiser les données de façon automatisée).

Globalement ces stratégies relèvent du responsable de sécurité des systèmes d’information qui sera confronté au problème du manque d’homogénéité lié au besoin de maintenir en parallèle plusieurs générations d’outils de mobilité (du vieil ordinateur portable au tout récent smartphone) sur lesquels on ne trouve pas les mêmes fonctions de sécurité.

De ce fait, les stratégies long terme ne peuvent être opportunes dans ce contexte. Il convient de les adapter tout en pratiquant la limitation des risques liés à la mobilité156.

154 http://www.commentfaiton.com/categorie/voir/1578/informatique

155 http://www.lemondeinformatique.fr/partner_zones/proteger-un-ordinateur-et-securisation-des-postes-de- travail-avec-intel-antivol.html

156 FOREY (Bernard), op-cit, p176.

Trop intéressant

Comment je peu avoir les différents sites parlant de la sécurisation des données informatiques ?