Les menaces informatiques: principales, catégories, types

1. Les menaces informatiques

1.1 Les principales menaces

Préambule

La cybercriminalité regroupe deux grandes notions d’infractions numériques :

La première catégorie concerne les infractions spécifiques aux systèmes d’information45 (piratage informatique) et les atteintes aux fichiers (constitution de fichiers illégaux).

La seconde notion regroupe virtuellement toutes les infractions et concerne essentiellement les infractions facilitées par les systèmes d’information, ou les utilisant.

Ces deux classifications sont de plus en plus liées.46

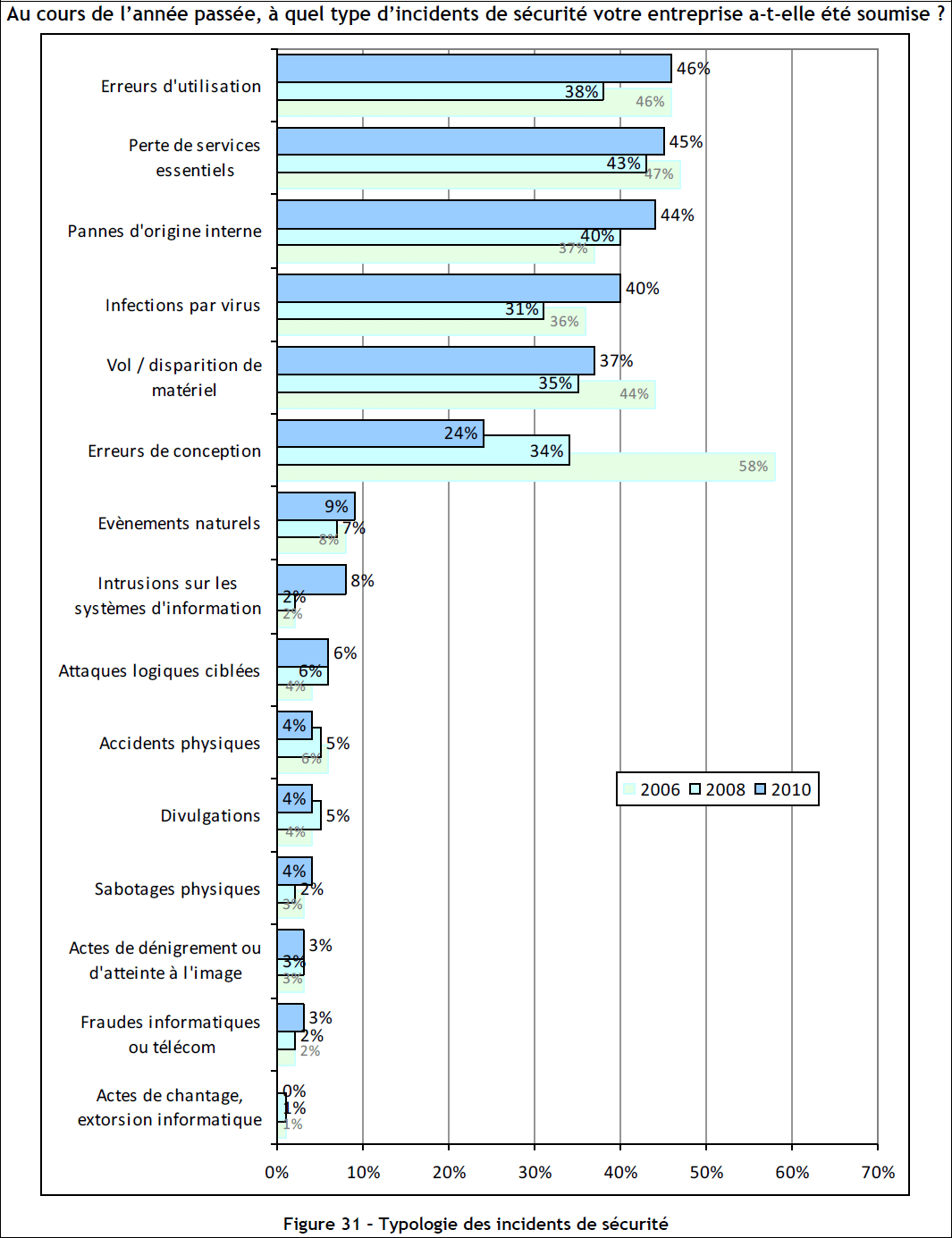

Dans le rapport du CLUSIF40, évoqué en introduction, figure pour les entreprises interrogées de plus de 200 salariés, les typologies d’incidents de sécurité comparées sur 2006, 2008 et 2010 : (voir figure ci-dessous)

On peut constater que ces incidents sont nombreux, variés, avec une prévalence forte pour les erreurs d’utilisations par exemple. Ces incidents représentent donc des menaces qu’il convient, pour certaines, de définir et expliciter plus en détail.

45 http://fr.wikipedia.org/wiki/Système_d’information

46 Lieutenant-Colonel PERMINGEAT (Alain), Revue de la Gendarmerie Nationale, La cybercriminalité, 1er trimestre 2010, p71

1.1.1 Définition d’une menace informatique

Qu’est-ce qu’une menace vis-à-vis d’un système informatique ?

Une menace est une entité ou un évènement qui perturbe le système d’information.

https://wikimemoires.net/2019/10/la-cybercriminalite-la-notion-et-la-definition/

Elle inclut les erreurs volontaires ou involontaires, les fraudes, les actions possibles des employés mécontents, les incendies et autres causes naturelles, les hackers, les programmes néfastes ou virus.47

1.1.2 Les catégories de menaces

Les menaces peuvent être48 :

- délibérées (vol, fraude, virus, hacking, incendie, attentat, sabotage, interception, divulgation ou altération de données…)

- naturelles ou environnementales (tremblement de terre, éruption volcanique, inondation, coupure de courant, incendie…)

- accidentelles (erreurs d’utilisation, omissions…), dues à des pannes techniques : mauvais fonctionnement d’un équipement, d’un logiciel.

Ces menaces peuvent être internes (utilisateur qui dispose déjà de privilèges au sein de l’entreprise par exemple) ou externes (attaque extérieure).

Neumann & Parker49, en 1989, proposent trois raisons qui permettent d’expliquer que les menaces informatiques qui pèsent sur les systèmes d’information sont permanentes et ne peuvent descendre en dessous d’un seuil incompressible :

- il existe un fossé technologique entre ce qu’un système d’information est capable de faire et ce que l’on attend de lui.

Un système informatique est souvent sous exploité et on peut sous estimer ou surestimer ses capacités. - la loi, la réglementation et l’éthique ne sont pas toujours en cohérence avec la technique.

Ceci vaut pour de nombreux domaines en dehors du traitement de l’information. - les individus se comportent rarement comme on l’attend :

un utilisateur jugé intègre par ses pairs peut dans certaines circonstances abuser de ses droits.

Le comportement d’un individu confronté à des situations inhabituelles et critiques est imprévisible. Il peut compromettre le bon fonctionnement d’un système d’information par des actions ou mesures inadaptées.

47 CARPENTIER (Jean-François), La sécurité informatique dans la petite entreprise, 2009, ENI, p 31

48 Ibid, p 24

49 Secrétariat général de la défense nationale. Direction centrale de la sécurité des systèmes d’information. Sous-direction des opérations, Bureau conseil, Menaces sur les systèmes informatiques, guide numéro 650, version du 12 septembre 2006, p5.

Concernant ces menaces qui pèsent sur le système d’information, une méthodologie existe et s’intitule EBIOS50 (Expression des besoins et identification des objectifs de sécurité).

Elle propose de recenser des types d’attaques génériques, et de définir une typologie des menaces sur le système d’information. Nous en parlerons ultérieurement.

1.1.3 Quelles sont les types de menaces ?

Les menaces contre le système d’information mais aussi contre les micros ordinateurs des particuliers ou tout autre équipement qualifié de STAD, entrent dans les catégories suivantes51: atteinte à la disponibilité des systèmes et des données, destruction de données, corruption ou falsification de données, vol ou espionnage de données, usage illicite d’un système ou d’un réseau, usage d’un système compromis pour attaquer d’autres cibles.

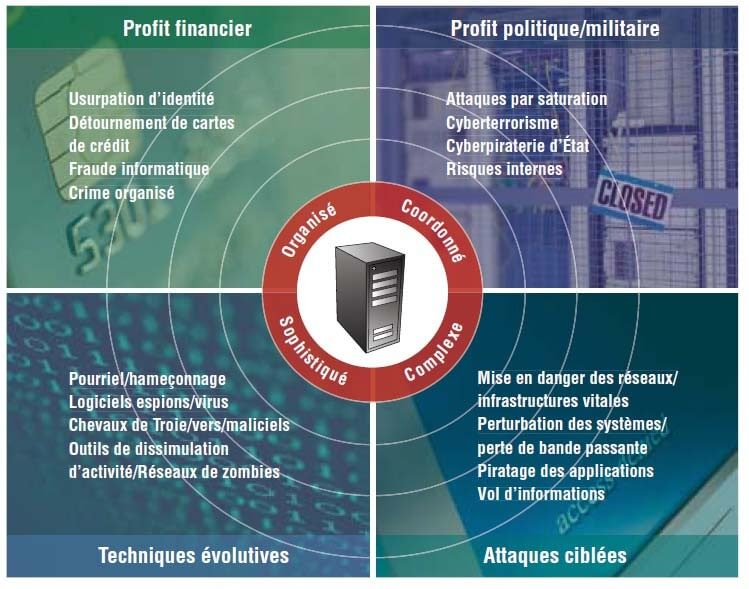

Ces menaces peuvent se voir attribuer plusieurs profils suivant le but recherché et la méthode employée : (voir figures ci-dessous)

50 http://www.securite-informatique.gouv.fr/gp_article82.html

51 BLOCH (Laurent), WOLFHUGEL (Christophe), Sécurité informatique – Principes et Méthodes, 2009,2ieme édition, Eyrolles, p 8

– avec une typologie par profit, techniques ou attaques : (voir figure 1 ci-dessous)

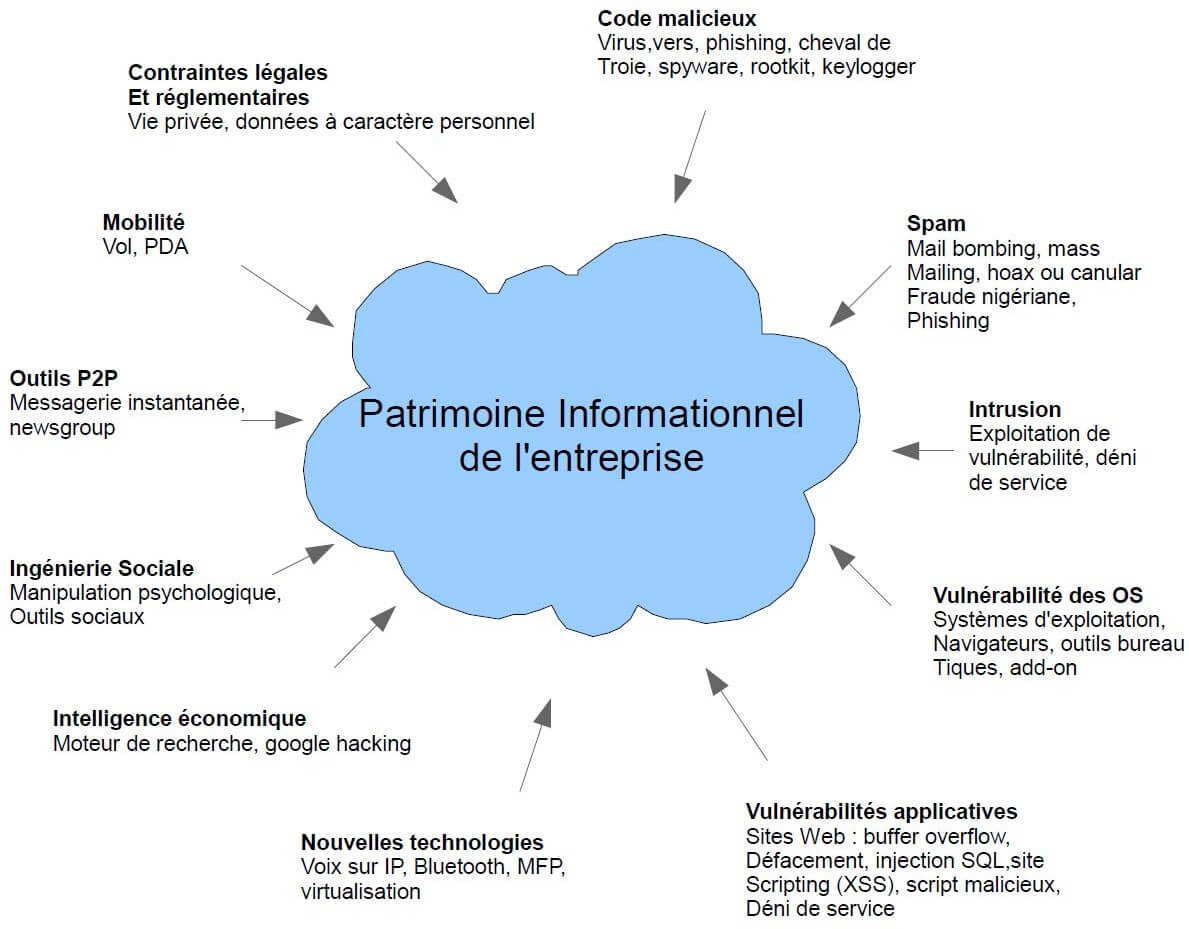

– Vis-à-vis d’un système d’information ou patrimoine informationnel, on peut également illustrer ces menaces avec une typologie par méthode utilisée ou environnement visé : (voir figure 2 ci-dessous)

Schéma : figure 2

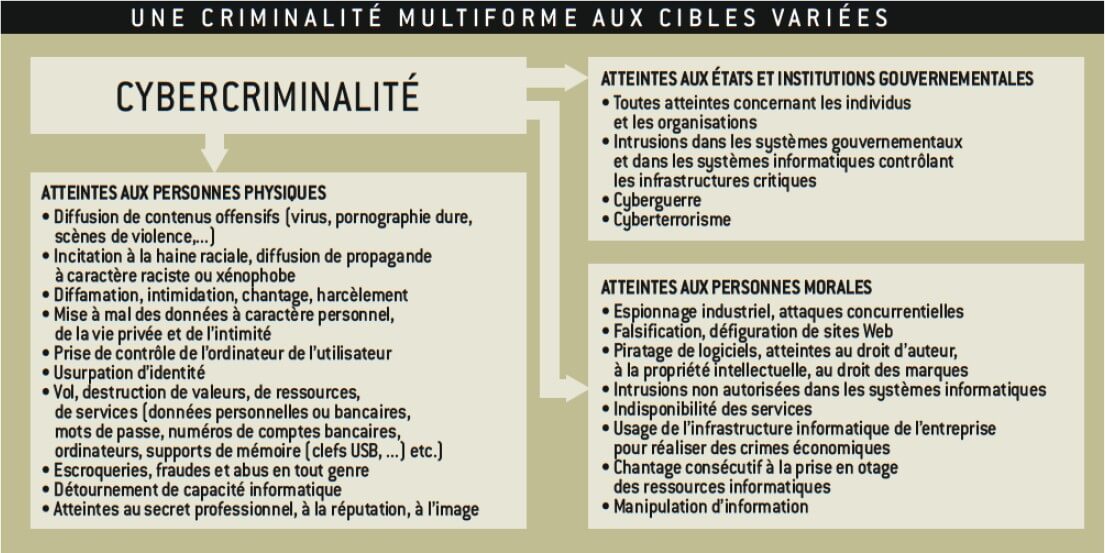

– Ou selon les cibles visées et variées : (voir figure 3 ci-dessous)

Source : Revue pour la science n°391 Mai 2010 – figure 3

Source : Revue pour la science n°391 Mai 2010 – figure 3

Ces menaces sont nombreuses, permanentes, multiformes et peuvent impacter tout le système informatique de l’entreprise ou du particulier.

Nous n’allons pas toutes les détailler mais allons nous intéresser aux principales qui ont été utilisées les années précédentes et nous intéresser aux menaces auxquelles nous serons éventuellement de plus en plus confrontés.