L’informatique en entreprise et les pratiques de sécurité

2. Les pratiques de sécurité

Préambule :

De part sa conception, Internet a été créé afin de faciliter l’échange d’informations sans aucune barrière afin de pouvoir permettre une libre circulation des données. La grande difficulté a été et reste celle de la sécurisation.

Comment sécuriser un espace destiné au départ à un libre échange sans aucune contrainte ?

Comment sécuriser des infrastructures d’entreprise qui s’inspirent du modèle internet ?

Comment un particulier peut-il être libre de circuler sur l’internet en toute sécurité ?

La sécurité informatique exigée face aux menaces, impose une liberté sous contrôle plus ou moins transparente.

Même si nous avons l’impression d’être libre d’utiliser Internet comme bon nous semble, nos activités sont tracées, enregistrées, filtrées sur notre propre ordinateur ou en amont de celui-ci, sur les divers équipements (serveurs, routeurs, pare feu…) et chez les fournisseurs d’accès.

Les lois vont d’ailleurs en se durcissant, en imposant de garder de plus en plus de traces de nos activités sur Internet.

Nous n’entrerons pas dans les détails techniques, mais il est important de savoir que derrière ces pratiques de sécurité, nous n’en restons pas pour autant « cachés » et indétectables derrière ces « murs » de sécurité.

Nous verrons d’ailleurs l’utilité d’un logiciel destiné à nous rendre anonyme sur internet…du moins ce que l’on croit…

2.1 Un état des lieux

2.1.1 L’informatique en entreprise :

L’utilisation de l’informatique n’a pas toujours impliqué l’utilisation naturelle et instinctive de solutions de protection.

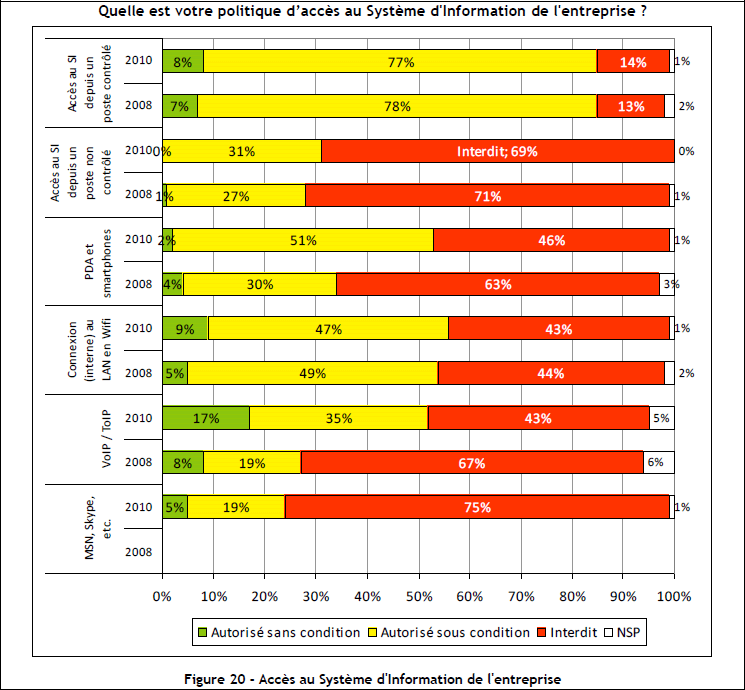

Au sein des entreprises, entre 2008 et 2010 selon le rapport du CLUSIF40, à défaut de solutions de protections, l’interdiction pure et simple reste encore la règle, notamment vis-à-vis des nouvelles technologies :

Un exemple flagrant est donc l’utilisation de la messagerie instantanée (MSN, Skype) qui reste encore largement interdit en entreprise.

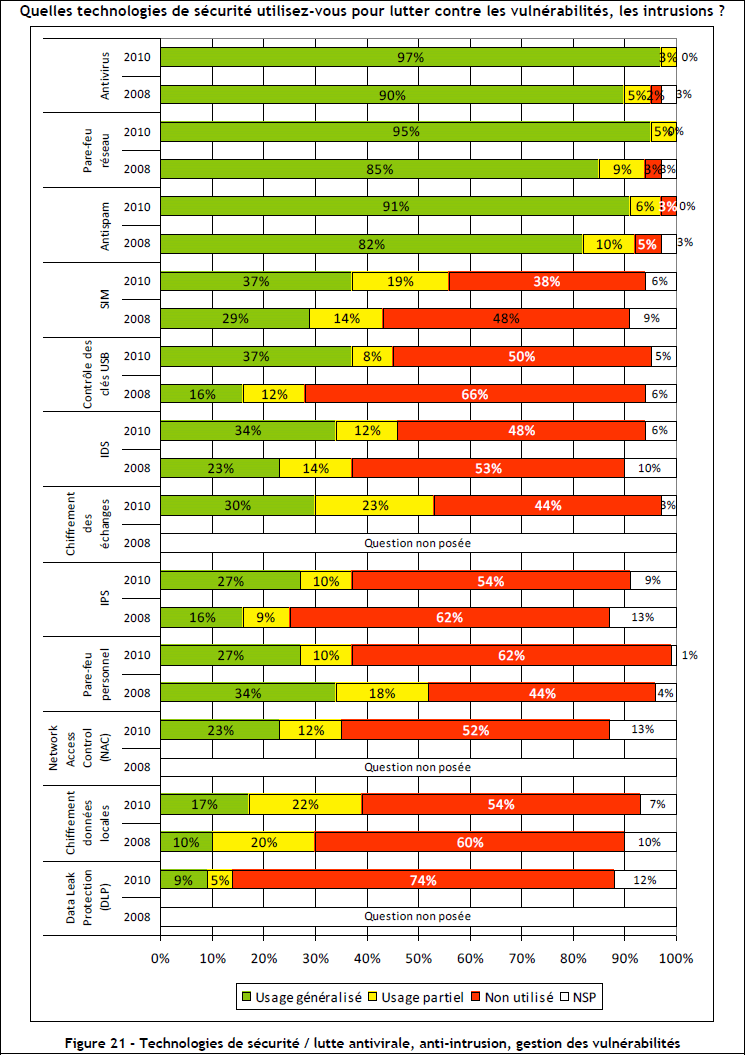

Afin de se protéger des menaces informatiques, des solutions et pratiques de sécurité sont usitées, et, nous pouvons constater qu’elles sont globalement en hausse, entre 2008 et 2010, dans les entreprises du panel interrogé, toujours selon le même rapport du CLUSIF40 :

Nous noterons simplement une diminution de l’usage du pare feu personnel.

Cela est dû à l’utilisation en augmentation de solution de protection globale, au sein du parc informatique de l’entreprise, que nous citerons ultérieurement avec quelques autres solutions de sécurité énumérées dans le tableau ci-dessus.

2.1.2 Le particulier et l’informatique

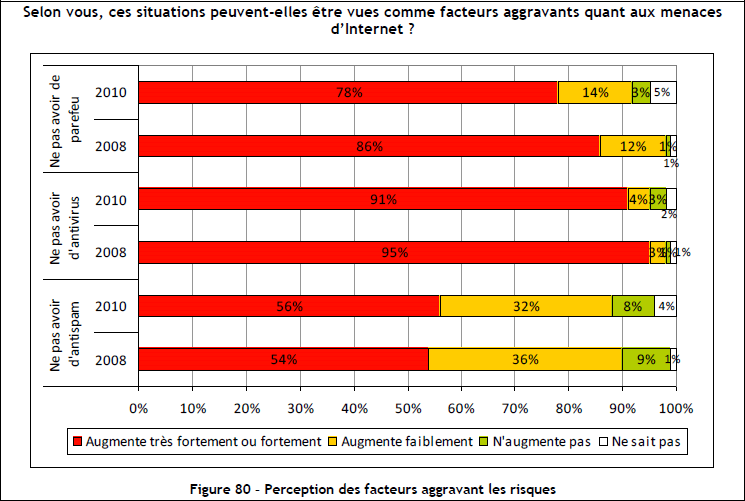

Au niveau de l’individu particulier, la prise de conscience de ne pas avoir de solutions de protection, d’être un facteur aggravant vis-à-vis des menaces d’internet reste importante malgré une légère diminution entre 2008 et 201040

Une grande majorité d’internautes a donc conscience de l’importance de mettre en œuvre des solutions de sécurité lorsqu’on navigue sur internet. Nous développerons ultérieurement quelles peuvent être ces protections et les mesures à prendre.

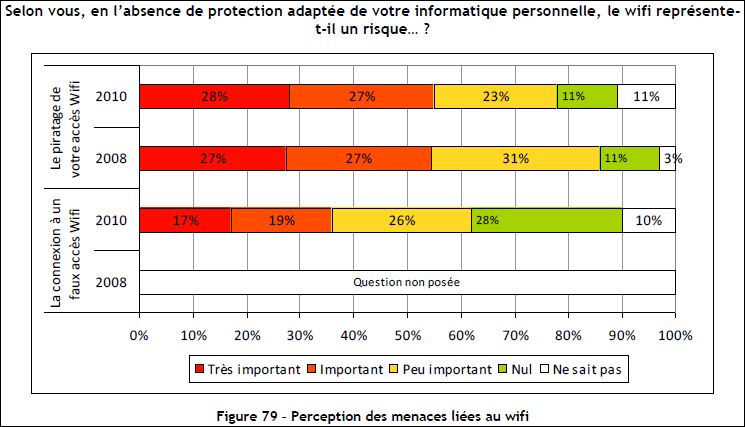

Il est à noter qu’au niveau de l’internet sans fil, en mode wifi136, la prise de conscience du risque de piratage de cet accès, reste encore insuffisante : (34% pensent qu’il est nul ou peu important).

Cette prise de conscience est même encore plus insuffisante sur le risque de se connecter à un faux point d’accès wifi40 :

136 http://fr.wikipedia.org/wiki/Wi-Fi

Ce risque de connexion à un faux point d’accès wifi existe notamment avec les points d’accès publics (hotspots) qui sont souvent peu ou pas sécurisés. Ainsi, toute personne se trouvant dans le rayon de portée d’un point d’accès pourrait « écouter » les communications circulant sur le réseau137.

Une nouveauté vis-à-vis des menaces, en 2011, est d’ailleurs l’apparition, au niveau téléphonie mobile, de faux relais de téléphonie haut débit (3G), un peu à la manière des hotspots, bien que leur mise en œuvre reste l’affaire de pirates expert.

Tout cela relève bien souvent, d’un manque de sensibilisation, y compris dans le monde de l’entreprise.

De plus, selon le Lieutenant-Colonel Eric Freyssinet :

« On commence à voir plus fréquemment des tentatives d’hijack des points d’accès sans-fil. J’invite donc tout un chacun à savoir qui se trouve dans son voisinage mais aussi à s’intéresser à l’activité du réseau.

Un conseil important dans la mesure où depuis l’introduction de la loi Hadopi et du délit (pénal) de défaut de sécurisation, chaque internaute doit être conscient de la sécurité de son accès à Internet138 ».

137 BOGAERT (Olivier), VANDERMEERCSH (Damien), Surfons Tranquille !, novembre 2010, Racine, p19.

138 http://www.clubic.com/antivirus-securite-informatique/virus-hacker-piratage/hackers/actualite-410108-hackers-hackito-ergo-sum-ouvre-portes.html