Le phishing, spam, botnets et pourquoi un botnet ?

1.1.4.2 Le phishing

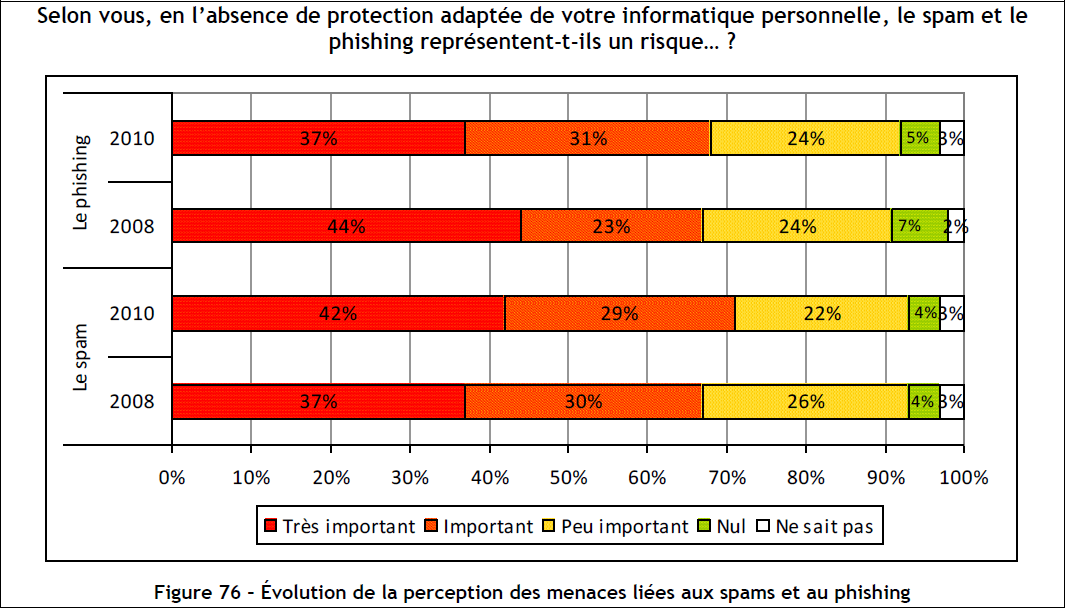

Les internautes ont une perception encore très élevée de la menace liée au phishing30 ou hameçonnage. 68 % estiment le risque d’important à très important en 201040:

Le phishing est une technique d’ingénierie sociale28 appelée comme annoncée dans l’introduction : hameçonnage. Elle vise à récupérer des coordonnées confidentielles, et plus généralement des éléments d’identités en usant de moyens informatiques propres à tromper la vigilance des internautes68.

Souvent le phishing consiste à envoyer un courriel imitant ceux des banques69 ou compagnies d’assurance, dans le but de réclamer au destinataire ses codes d’accès en ligne à ses comptes bancaires.

Cette attaque combine l’information mensongère à la volonté au détournement de fonds70.

67 http://fr.wikipedia.org/wiki/Porte_dérobée

68 AGHROUM (Christian), op-cit, p165 (définition du phishing)

69 Voir annexe 2 : Alerte tentative de phishing de la part d’une banque

70 ARPAGIAN (Nicolas), Revue de la Gendarmerie Nationale, Web 2.0 deux fois plus d’attaques ?, 1er trimestre 2010, p20

Le phishing peut être ciblé et servir à perpétrer une attaque comme celle de Night Dragon71 qui a visé des grandes firmes du secteur énergétique. Les banques ou autres compagnies d’assurance ne sont donc pas forcément les seules concernées.

Le phishing demeure une grande menace72 depuis qu’il est rédigé en langue française. Il se révèle donc bien plus piégeur, et les banques restent les premières victimes, ainsi que les sites de commerce électronique.

1.1.4.3 Le spam

Les internautes ont une perception également très élevée du risque liée au spam73 : 71 % estiment le risque d’important à très important en 201040.

Le spam est donc un courriel, non désiré, envoyé très massivement à une multitude de destinataires. La définition de la CNIL est la suivante :

Le «spamming» ou «spam» est l’envoi massif, et parfois répété, de courriers électroniques non sollicités, à des personnes avec lesquelles l’expéditeur n’a jamais eu de contact et dont il a capté l’adresse électronique de façon irrégulière.74

Le spam peut représenter une simple banalité ou une véritable menace de sécurité.

Le spam est par ailleurs énormément consommateurs de ressources, néfaste au bon usage de l’utilisateur d’internet : la consommation de bande passante sur les réseaux de communications se retrouve accrue. Les messages en transit sur les serveurs de messagerie nécessitent un stockage et donc un coût opérationnel.

Au départ destiné à faire connaître des produits à destinations commerciales, son objet s’est vite transformé en des fins d’activités criminelles : vente de médicaments illicites sur internet par exemple.

71 http://www.itespresso.fr/securite-it-night-dragon-vise-les-grands-du-secteur-energetique-41351.html

72 SVM, n°236, mars 2011, encart Phishing, la grande menace, p26

73 http://fr.wikipedia.org/wiki/Spam

74 http://www.cnil.fr/dossiers/conso-pub-spam/halte-au-spam/definitions/

Le spam sert également maintenant à lancer, comme nous l’avons vu précédemment, des attaques de phishing ou à diffuser des virus75.

Il existe des attaques de spam moins classiques que celles subies dans nos messageries mais non pas moins originales :

L’une d’elle est l’attaque dite « pillage d’annuaire » : elle consiste à identifier les adresses courriels utilisées par un nom de domaine donné : celle d’une entreprise, d’une université :

« etudiant.u-clermont1.fr » par exemple, en envoyant un grand nombre de combinaisons

« nom-prénom ». Si un message d’erreur n’est pas renvoyé pour une combinaison, on en déduit alors que l’adresse existe.

Une fois que les adresses ont été collectées, on peut ensuite envoyer des spam mais aussi s’en servir pour pénétrer dans le réseau de l’entreprise, en devinant le mot de passe associé à l’adresse mail, lorsque l’entreprise offre une fonctionnalité d’accès à distance à son réseau, par l’intermédiaire d’un identifiant qui est souvent l’adresse mail (ou courriel).

Une autre alternative de l’utilisation des spam, consiste à lancer une attaque contre une entreprise : la redirection de messages d’erreurs.

Lors de l’envoi de spam à des milliers de destinataires, un certain nombre de messages vont revenir en erreur à cause d’une adresse destinataire invalide. L’expéditeur indélicat des spam va devoir ainsi se retrouver à gérer des milliers de messages d’erreur de retours d’adresses invalides.

Afin d’éviter cela, il suffit que le spammeur indélicat inclut dans son spam une adresse de retour d’une entreprise lambda, qu’il souhaite attaquer. Cette dernière se retrouvera polluée par des milliers de messages d’erreurs. C’est l’équivalent d’une attaque de déni de service (cf en introduction, attaque DDOS).

75 Voir annexe 3, des exemples de SPAM

Pour lutter contre les spam, les éditeurs de solutions antivirus ont déployé des filtres, dénommés filtres anti spam, afin de ne pas voir sa messagerie polluée par ces courriels indésirables. Mais les spammeurs ont vite élaborés des solutions pour les contourner, à tel point que la France est devenu le pays où le volume de spam a le plus augmenté en 2010, à raison de +115,3 %76.

Toutefois cette tendance tend à s’inverser en 2011, et nous le verrons juste après en développant la notion de botnets77, qui permettent d’envoyer des spam justement, et de leur neutralisation qui a nettement fait baisser leur volume.

1.1.4.4 Les botnets

Le botnet désigne un réseau d’ordinateurs robots que l’on qualifie de machines zombies, ordinateurs pris en mains à l’insu de son légitime utilisateur par un pirate informatique78. L’ordinateur robot est préalablement infesté par un ver ou cheval de Troie62.

76 http://www.globalsecuritymag.fr/Cisco-La-France-est-le-pays-ou-le,20110120,21573.html

77 http://fr.wikipedia.org/wiki/Botnet

78 AGHROUM (Christian), op-cit, p31 (définition du botnet)

Chacun de nos ordinateurs personnels peut devenir à notre insu une machine zombie et se retrouver parmi des milliers de machines infectées.

Un ordinateur zombie est donc une machine sur laquelle est installé un code malicieux63. Sa particularité est de ne pas commettre d’action malveillante au moment où il s’installe sur l’ordinateur hôte (exemple : destruction de fichiers). Une fois installé, le pirate, peut à distance, demander à l’ordinateur d’effectuer une attaque ou une action malintentionnée.

Ces machines infectées sont organisées en réseau et peuvent être éparpillées dans le monde entier. Il devient alors très difficile de localiser le commanditaire de l’attaque.

Les réseaux illégaux de botnets servent à envoyer des spam mais également à effectuer des attaques DDOS26 dites en déni de service, des vols de coordonnées bancaires, des découvertes de vulnérabilités pour lancer d’autres attaques…

Les attaques de dénis de service « distribuées » sont donc un grand classique d’utilisation de réseaux de zombies.

Pour résumer, les botnets peuvent donc servir essentiellement aux attaques DDOS, au spam et au phishing. Certains botnets servent également à établir un chantage vis-à-vis d’autres entreprises ou sites de commerce en ligne, en les menaçant de payer une somme d’argent afin de ne pas subir une attaque informatique.

1.1.4.4.1 Pourquoi un botnet ?

Prenons l’exemple du spam : Si vous tentez de faire un envoi massif de plusieurs millions de messages depuis votre connexion internet personnelle, vous allez déclencher une alerte chez votre fournisseur d’accès internet79. Guère pratique pour passer inaperçu…

En infectant plusieurs ordinateurs détectés comme vulnérables, ils pourront exécuter eux même l’envoi de messages. Ainsi il suffira à des milliers d’ordinateurs d’envoyer un seul message vers un même destinataire.

Techniquement, il s’agira d’utiliser des vulnérabilités du protocole SMTP80, à savoir des serveurs de messagerie, par exemple, configurés de manière non sécurisée, permettant un envoi de message, sans authentification, par n’importe quel expéditeur.

Un exemple de réseau de botnets est le réseau STORM81. Ce botnet nécessite l’intervention de l’utilisateur pour se propager et fait donc appel encore une fois à l’ingénierie sociale28.

79 FOREY (Bernard), La fonction RSSI, février 2011, DUNOD, p202

80 http://fr.wikipedia.org/wiki/Simple_Mail_Transfer_Protocol

81 http://fr.wikipedia.org/wiki/Botnet_Storm

Il envoie des messages de type spam qui contiennent une adresse internet (lien) qui renvoie vers un site infecté.

L’utilisateur télécharge alors automatiquement un code malveillant qui va exploiter une vulnérabilité du navigateur internet. La particularité de Storm est qu’il va ensuite pouvoir envoyer des campagnes de spam qui pointent vers des pages internet infectées et hébergées sur d’autres postes du réseau Storm…

De plus, son organisation décentralisée permet une connexion directe entre les postes infectés, rendant difficile la neutralisation, faute d’un serveur dit de commande qu’on aurait pu bloquer.

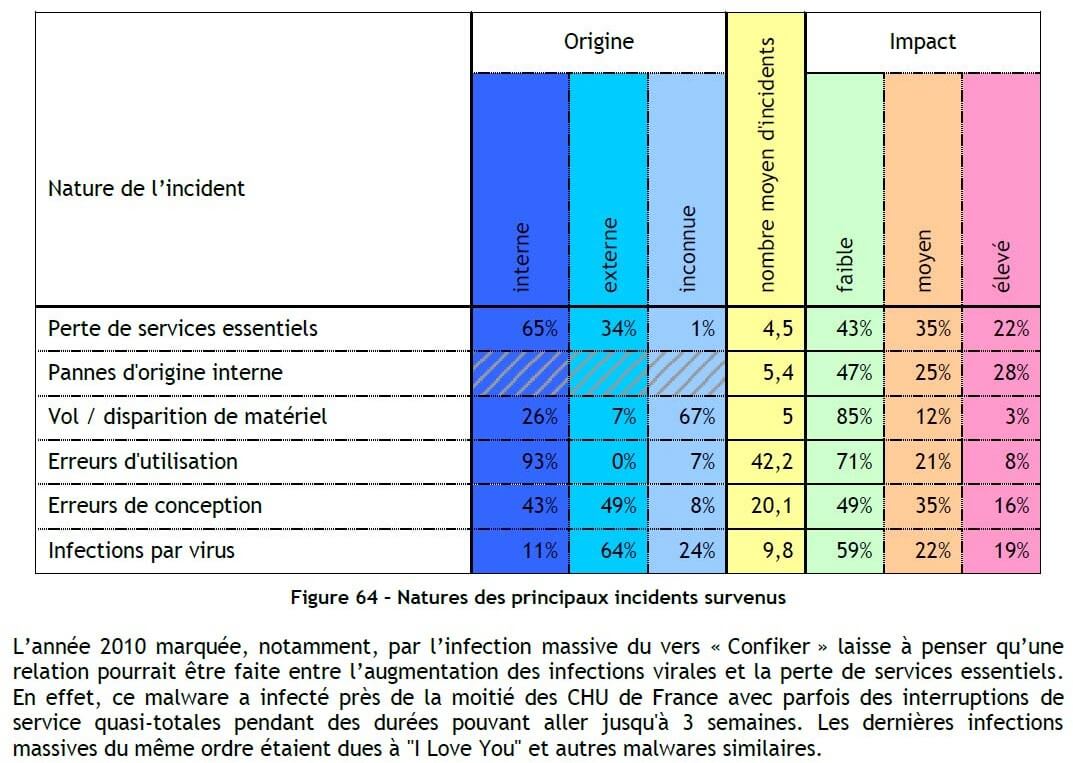

Un autre exemple très connu est le ver Conficker82, destiné à constituer un botnet également. Il a infecté des milliers de machines, comme par exemple la moitié des CHU de France40 :

Conficker est peut-être le plus grand réseau de machines zombies créé jusqu’ici. Il a même fait l’objet de « locations » à d’autres réseaux criminels pour perpétrer des attaques.

82 http://fr.wikipedia.org/wiki/Conficker

A noter que dans les botnets, la plupart des chevaux de Troie utilisent désormais les techniques des rootkits, vu précédemment, pour se dissimuler au sein du système cible et désactiver le logiciel antivirus ou bloquer les mises à jour des signatures permettant de les détecter.

Il arrive souvent que l’ordinateur de la victime soit intégré à un réseau de robots et aille jusqu’à recevoir des mises à jour de configuration du logiciel malveillant !

Nous verrons d’ailleurs, dans la partie suivante, que les botnets sont encore très actifs.