Formes avancées de phishing et botnets très ainnovants

1.2 Des menaces actuelles aux menaces futures

Les menaces que nous avons précédemment développées peuvent également revêtir de nouvelles formes.

Certaines sont peut-être actuelles mais ont un potentiel de menaces futures qui sont, ou risquent, d’être de plus en plus usitées par les cybercriminels.

1.2.1 Des formes avancées de phishing

1.2.1.1 Le pharming

Une technique avancée de phishing s’intitule le pharming83 : la victime est attirée sur un site web maquillé ressemblant au site demandé par l’utilisateur même si le nom du site internet est correctement saisi dans la barre d’adresse du navigateur.

Il tape ainsi ses codes confidentiels par exemple, et se voit redirigé vers le vrai site internet à l’issue de sa saisie. La victime ne se rend compte de rien…

Le pharming est similaire au phishing.

Cependant, au lieu de solliciter directement des informations personnelles ou professionnelles, le pharming consiste donc à pirater des adresses URL légitimes comme http://www.u-clermont1.fr et les rediriger, via le serveur du nom de domaine (le serveur DNS), vers des adresses IP frauduleuses qui usurpent donc les adresses d’origine.

Cette technique est justement plus difficile à mettre en œuvre car il faut corrompre le serveur de nom de domaine, ce qui est loin d’être évident.

1.2.1.2 Le spear phishing

Une autre technique avancée s’intitule le « spear phishing84 », communément appelé pêche à la lance.

C’est ce que nous avons évoqué dans les menaces actuelles, une forme de phishing ciblé : le pirate va envoyer un email qui va s’avérer très crédible (se faire passer pour le technicien réseau de l’entreprise, du directeur de service…) à un groupe d’individus de l’entreprise, en leur demandant de révéler des informations confidentielles.

83 http://fr.wikipedia.org/wiki/Pharming

84 http://fr.wikipedia.org/wiki/Spear_phishing

La personnalisation du message pour sa cible permet d’obtenir ces informations confidentielles. Des informations économiques, stratégiques peuvent ainsi être récupérées et servir à alimenter le crime organisé dans un but lucratif (secret de fabrication, intelligence économique…).

Dans le cas de la cyber attaque subie par le ministère de l’économie et des finances entre fin 2010 et début 2011, les hackers ont commencé par lancer une campagne de spear-phishing. Cette technique ciblée implique donc un travail de renseignement réalisé en amont afin de connaitre sa victime, mais aussi ses liens avec d’autres acteurs de l’entité ciblée.

Dans le cas de cette attaque, tout aurait commencé par l’envoi d’un e-mail contenant une pièce-jointe au format acrobat reader (PDF) en provenance d’une personne de confiance, dont l’identité aurait été usurpée85.

Le fichier PDF étant infecté pour exploiter une faille du logiciel acrobat reader, il a permis d’exécuter un petit logiciel (script) malveillant à distance sur les ordinateurs de Bercy. Pourtant l’éditeur antivirus McAfee, dans ses prévisions 2010, en matière de menaces, avait déjà précisé que les produits Adobe et Microsoft étaient très prisés par les auteurs de logiciels malveillants.

En 2009, « McAfee Labs » a constaté une augmentation des attaques visant ces logiciels clients.

Parmi les vecteurs de prédilection des pirates, donc, les produits de l’éditeur Adobe, plus particulièrement flash et acrobat reader86.

1.2.1.3 Le typosquatting

Une autre variante de phishing existe et s’intitule le typosquatting87 : l’internaute va commettre une faute de frappe dans la saisie de l’adresse internet du site qu’il souhaite visiter (par exemple : www.yalok.fr au lieu de www.yahoo.fr) et va se retrouver sur un site infecté qui pourra contaminer sa machine suivant une des méthodes du schéma : menaces avec une typologie par méthode utilisée ou environnement visé (voir figure 1 du mémoire), notamment le code malicieux88.

85 http://www.secuinsight.fr/cyber-attaque-contre-bercy-premier-bilan/

86 http://www.mcafee.com/fr/resources/reports/rp-threat-predictions-2010.pdf

87 http://fr.wikipedia.org/wiki/Typosquatting

1.2.1.4 Le tabnabbing

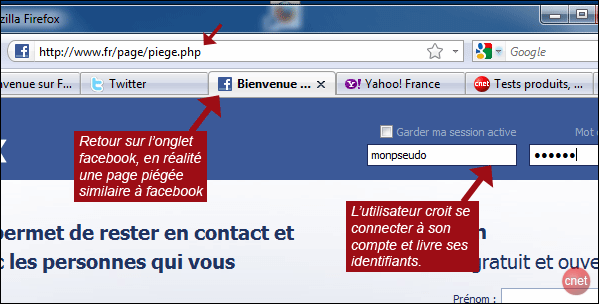

Le tabnabbing (ou tabJacking) est une autre nouvelle forme de phishing qui utilise la navigation par onglet, au sein du navigateur internet, pour tromper les internautes et dérober leurs identifiants de comptes et autres informations sensibles.89

Lorsque plusieurs onglets sont ouverts, une page piégée laissée ouverte en arrière plan va déclencher son rechargement ou effectuer une redirection pour afficher une page d’un site connu ou habituellement usitée par l’utilisateur (exemple : facebook).

L’utilisateur croit ainsi se connecter à son site mais se retrouve sur un site piégé auquel il va indûment livrer ses identifiants et mots de passe :

Source : www.cnetfrance.fr

88 Code malicieux : ce sont les vers, virus, phishing, cheval de troie…

89 http://forums.cnetfrance.fr/topic/171356-tabnabbing-comment-le-reconnaitre-et-se-proteger/

1.2.2 Des botnets encore très actifs et innovants

Nous avons peut-être tous remarqué que fin 2010, début 2011, le volume de spam dans nos messageries a considérablement diminué (généralement dans le dossier courrier indésirable de nos messageries).

Cela est dû à la neutralisation de plusieurs réseaux de botnets tels que Spamit, un spammeur notoire responsable de gros volumes d’e-mails « pharmaceutiques », et qui a fermé ses portes en septembre 2010.

En octobre 2010, il y a eu la fermeture également du réseau de robots (botnet) Bredolab (cumul de 30 millions d’adresses IP infectées), ainsi que d’une partie de Zeus (bien que ce réseau soit toujours florissant).

Enfin, en mars 2010, c’est le réseau de robots Mariposa (cumul de 12,7 millions d’adresses IP infectées) qui avait été fermé90.

A noter que Conficker56, que nous avons déjà évoqué, fait encore de la résistance avec 4,8 millions adresses IP infectées à la fin 2010.

Malgré cela, les réseaux de botnets restent en forte activité et deviennent très innovants :

1.2.2.1 Stuxnet, une forme de botnet

Un bel exemple est celui de Stuxnet91 : En juin 2010, un petit éditeur antivirus biélorusse « VirusBlokAda » découvre une nouvelle menace qui dispose de moyens de furtivité impressionnants, qui se disperse géographiquement de façon étonnante et qui semble cibler les infrastructures Siemens.

Même si l’on peut débattre sur le fait de classer Stuxnet comme un botnet, il contient des caractéristiques typiques d’un botnet92.

L’ENISA (European Network and Information Security Agency) a d’ailleurs déploré le temps trop long d’analyse et d’interprétation de cette menace93. Il a fallu 2 mois à Microsoft et aux sociétés de sécurité pour corriger les failles et neutraliser le botnet.

Mais le danger subsiste malgré tout, car Stuxnet est également doté d’une fonction «peer-to-peer»94 décentralisée : des copies du logiciel malveillant peuvent se connecter et se mettre à jour sans l’intervention d’un centre de commande et de contrôle (qui existe généralement dans le cas d’un botnet justement).

90 http://www.mcafee.com/fr/resources/reports/rp-quarterly-threat-q4-2010.pdf – p10

91 http://fr.wikipedia.org/wiki/Stuxnet

92 http://www.enisa.europa.eu/act/res/botnets/botnets-measurement-detection-disinfection-and-defence

93 http://www.enisa.europa.eu/act/res/botnets/botnets-10-tough-questions

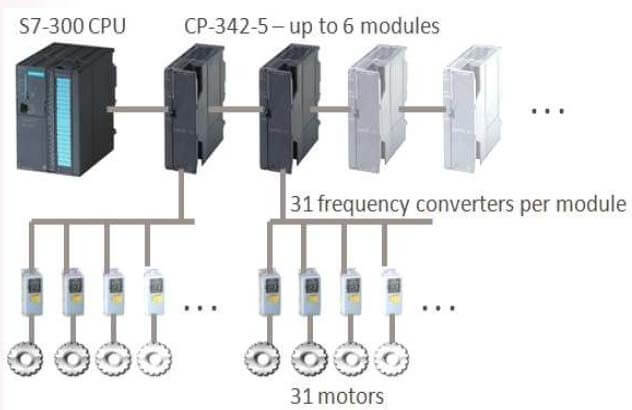

Des analyses plus approfondies ont révélé que Stuxnet était bien plus qu’un ver, mais une arme conçue pour saboter une installation industrielle spécifique :

Son but était de modifier le comportement d’un processus industriel donné, à savoir les contrôleurs Siemens Simatic S7-315 ou S7-417, uniquement si connectés à plusieurs modules de communication Profibus avec au moins 33 convertisseurs de fréquence Vacon ou Farao Pay opérant entre 807 e 1210 Hz….ce qui est très ciblé…

Source : Panorama Cybercriminalité Clusif 2011

On se pose indubitablement la question de la participation du constructeur à l’élaboration de ce botnet…

94 http://fr.wikipedia.org/wiki/Pair_à_pair

1.2.2.2 Des botnets « volontaires »

Le 16 décembre 2010, un jeune auvergnat est arrêté par des gendarmes français spécialisés dans la cybercriminalité, soupçonné d’être à l’origine de l’une des attaques visant les sites de Mastercard, Visa et Paypal95. Ce jeune garçon aurait diligenté une attaque contre ces sites. En effet, il a un installé un logiciel dénommé LOIC96, pour Low Orbit In Cannon97.

Ce logiciel permet de lancer une attaque contre un site internet, ou une organisation, en tapant son adresse IP.

Lorsque des milliers d’ordinateurs font cela simultanément, au même instant, à la même heure, cela s’apparente à une attaque DDOS26. Ce logiciel a la particularité de ne pas masquer l’adresse IP de l’attaquant et il devient très facile pour les services de police ou de gendarmerie de retrouver l’initiateur de l’attaque.

Par ailleurs, il est possible de le transformer en botnet, en devenant un élément contrôlé par un autre individu, un opérateur, en autorisant l’option de botnet volontaire (Hive Mind).

C’est ce dernier qui peut ainsi être à l’initiative et au contrôle d’une attaque.

Il devient alors très facile, pour un groupe criminel, d’influencer un jeune adolescent, par des techniques d’ingénierie sociale28, en l’incitant à télécharger ce logiciel, pour transformer ce jeune adolescent en pirate volontaire ou involontaire…en le rendant par ailleurs facilement identifiable, et en le faisant ainsi passer pour un éventuel amateur.

Un véritable pirate ne lance jamais d’attaque avec son adresse IP facilement détectable.

Cela représente donc une nouvelle menace dont le caractère au départ volontaire peut vite devenir involontaire lorsqu’on en perd la maîtrise.

Il faut également noter le développement croissant de la commercialisation de kit d’attaques appelés crime pack dont voici l’exemple ci dessous de la page d’accueil, le kit demande le login (identifiant) et le mot de passe : (username et password)

95 http://www.europe1.fr/France/Un-hacker-francais-de-15-ans-interpelle-389427/

96 http://fr.wikipedia.org/wiki/LOIC

97 Voir annexe4 : écran du logiciel LOIC

Source : http://www.m86security.com/documents/pdfs/security_labs/m86_web_exploits_report.pdf

Ces kits98 permettent à n’importe quel individu, sans aucune connaissance particulière en programmation ou en informatique, de devenir un cybercriminel. La démocratisation de ce genre de kits conduit à leur popularité et leur utilisation.

1.2.2.3 Les attaques de type « bot killers »

Les attaques de type “bot killers” sont implantées dans de nouveaux botnets permettant de « tuer » de manière générique, d’autres menaces pouvant se trouver dans un même système.

Un exemple est Skynet contre « MyDoom/Bagle » et Storm contre « Warezov/Stration ».

Un autre cas est celui d’un botnet listant les processus en mémoire dans le but de chercher les commandes utilisées par les botnets IRC (Internet Relay Chat) locaux, présent sur la machine infectée.

Une fois qu’il les a trouvées, il tue ces commandes, qui sont perçues comme une propre menace à son implantation. En résumé un botnet qui en tue un autre…

98 http://www.indexel.net/actualites/promo-sur-les-kits-d-attaque-en-ligne-3264.html

1.2.2.4 Mobiles : des botnets font leur apparition

Les téléphones mobiles (smartphones) n’échappent pas non plus aux nouvelles menaces informatiques. Leur développement exponentiel, leur sécurisation beaucoup plus faible que les systèmes d’exploitations de nos ordinateurs, leur connexion à Internet, en font des cibles de choix pour les cybercriminels.

L’installation de “chevaux de Troie”, des logiciels qui s’installent et exécutent sournoisement des actions à l’insu de l’utilisateur, se répandent également sur les terminaux mobiles99.

Un exemple de botnet qui d’adapte au système d’exploitation Android développé par le géant américan Google s’appelle : Gemini. Il est généralement dissimulé sous certains jeux gratuits.

Le malware en question communique avec un serveur central de commandement et de contrôle. Ce dernier peut envoyer à distance des commandes au smartphone sous Android, comme télécharger ou désinstaller un logiciel.

L’utilisateur du terminal mobile est toutefois invité à approuver cette action.

Toutes les 5 minutes, Gemini envoie également des informations sur la géolocalisation de l’appareil Android et d’autres éléments identificateurs, tels que le numéro IMEI (International Mobile Equipement Identity) et les références de la carte SIM (Suscriber Identity Module). Il peut également envoyer la liste de toutes les applications installées sur le terminal.

Pour envoyer ces données, le malware peut contacter jusqu’à 10 noms de domaine pour brouiller les pistes et se connecter au serveur distant de commandement.100

Il est également important de noter que l’usage de ces appareils mobiles au sein des entreprises pour traiter des données professionnelles, leur fait courir de nouveaux risques.

Il convient aux entreprises de mettre en place des solutions de sécurité adaptées quand on sait que ces appareils sont eux même l’objet de menaces.

99 http://www.lenouveleconomiste.fr/securite-des-systemes-information/

100 http://www.lemondeinformatique.fr/actualites/lire-article-32514.html