Nouvelles méthodes de diffusion des menaces informatiques

1.2.3 De nouvelles méthodes ou modes de diffusion des menaces

La messagerie reste bien évidemment le vecteur traditionnel et préféré pour contaminer les ordinateurs via ces scripts, petits programmes automatisés qui vont infecter les postes.

Mais la navigation internet, le web, est un nouveau mode de diffusion et de propagation, en constante progression. Ces menaces sont d’autant plus pernicieuses, qu’elles sont cachées, car l’utilisateur ne sait pas que sa machine a été infectée.

1.2.3.1 Les attaques de type « piggyback »

Avec le développement et la mode du téléchargement de films et de musique, qu’HADOPI101 ne contredira pas, un internaute va télécharger une vidéo sur le web.

Jusque là rien de très exceptionnel tant bien même que cette vidéo demande éventuellement d’installer un codec (procédé pour compresser ou décompresser un fichier) afin de pouvoir la lire.

Il peut alors s’agir d’un logiciel malveillant qui est tout simplement embarqué dans une application à priori non malveillante : le film téléchargé. Sans le savoir, l’internaute aura téléchargé un logiciel espion et son film fonctionnera pour autant.

Le logiciel malveillant est donc dissimulé.

1.2.3.2 Le téléchargement automatique : une exploitation de vulnérabilités du navigateur internet

Le téléchargement automatique est le « drive-by-download » : un utilisateur qui navigue sur un site internet va subir un téléchargement d’un logiciel malveillant sans qu’il ne fasse quoi que ce soit. Cette forme de malveillance représente actuellement une grande partie des infections sur la toile.

Plusieurs méthodes combinées sont utilisées :

101 Haute autorité pour la diffusion des œuvres et la protection des droits sur l’internet, que le gouvernement a reconnu être plus ou moins un échec.

1.2.3.2.1 Attaques iFrame et Injections SQL

Tout d’abord les attaques iFrame : Pour concevoir un site internet, on utilise un langage appelé HTML102.

Ce langage est basé sur l’utilisation de balises pour présenter les informations. L’une de ces balises s’intitule « iFrame » et permet d’inclure à l’intérieur d’une page internet HTML, un autre document au format HTML qui est souvent sur un autre site internet (exemple : lien publicitaire).

L’attaque iFrame consiste donc à rediriger les utilisateurs à leur insu vers un site internet incluant des contenus malveillants. Par exemple, en consultant un site internet supposé classique, on va se retrouver avec des fenêtres publicitaires qui vont télécharger des logiciels malveillants en exploitant des vulnérabilités du navigateur internet si ce dernier n’est pas à jour.

L’ordinateur se retrouve alors compromis et peut devenir, comme nous l’avons vu précédemment, un ordinateur zombie, faisant parti d’un botnet.

Cette attaque iFrame est souvent associée à une injection SQL103 qui consiste à injecter des instructions (justement la création d’une balise iFrame) dans des formulaires (par exemple un formulaire d’authentification).

C’est une attaque très sophistiquée et complexe, qui consiste donc à faire exécuter par le serveur des requêtes SQL qui n’étaient initialement pas prévues104, combinées à des redirections multiples entre le site légitime de base corrompu et le site internet final distribuant le logiciel malveillant.

Le 29 Mars 2011 a été repérée une attaque par injection SQL dénommée Lizamoon, qui pourrait être une attaque d’une ampleur jamais connue (plus d’1,530 million de sites web infectés). Ce qui se passe pour les internautes : ils sont redirigés vers une page web puis avertis qu’ils sont victimes d’un malware sur leur ordinateur105.

Il est alors proposé les services d’un faux antivirus, appelé « scareware »106 .

102 http://fr.wikipedia.org/wiki/Hypertext_Markup_Language

103 http://fr.wikipedia.org/wiki/Injection_SQL

104 Sécurité informatique, Ethical Hacking, Apprendre l’attaque pour mieux se défendre, Mars 2011, ENI, p 394 (Principes des injections SQL)

105 http://www.linformaticien.com/actualites/id/20260/lizamoon-la-plus-grande-attaque-par-injection-sql.aspx

106 http://fr.wikipedia.org/wiki/Scareware

1.2.3.2.2 Attaques XSS (Cross-Site Scripting)

L’attaque XSS107 est une variante de l’attaque iFrame consistant à obtenir les mêmes buts que cette dernière. Il est question ici d’utiliser également un formulaire, par exemple, dans un site internet, pour injecter des données qui ne seraient pas vérifiées. Plus concrètement, on injecte un programme qui viendra s’exécuter dans le navigateur internet, afin d’accomplir des malveillances à son insu.

Ce genre d’attaque a été utilisé sur les réseaux sociaux comme facebook : le but est de réussir à se faire inviter en tant que nouvel invité et inciter à cliquer sur un lien qui redirige vers un site piraté qui exploite un XSS108. Les réseaux sociaux représentent d’ailleurs un nouveau vecteur de diffusion de menaces que nous allons expliciter.

1.2.3.3 La diffusion par les réseaux sociaux

Les réseaux sociaux tels que Facebook, MySpace sont devenus très populaires et représentent de véritables vecteurs de communication mais aussi de diffusion des menaces informatiques.

Réseaux sociaux : Google+, Facebook, Twitter, LinkedIn, Viadéo…

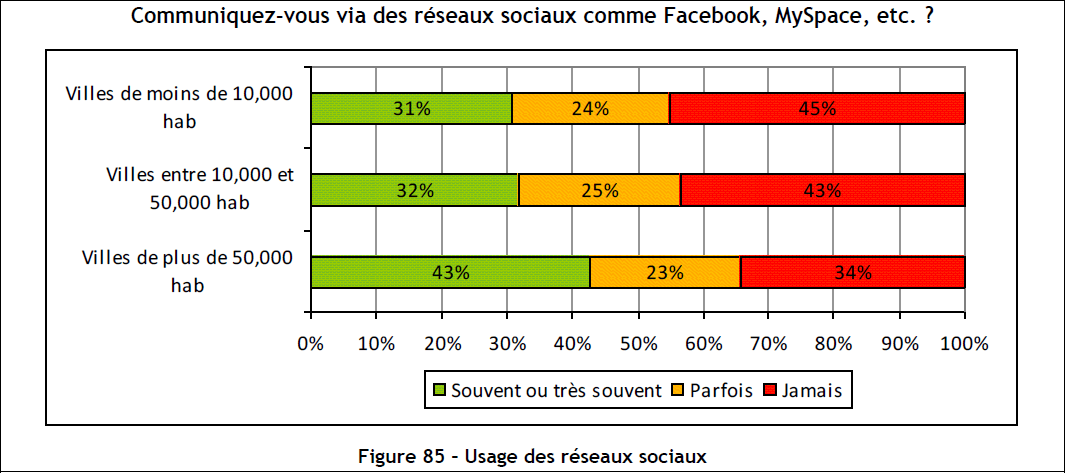

Dans le rapport du CLUSIF40, on peut constater que plus d’un individu sur 2 sur le panel interrogé de 1000 internautes, utilisent les réseaux sociaux et cela, quelque soit le lieu de résidence, petite ville ou grande ville :

107 http://fr.wikipedia.org/wiki/Cross-site_scripting

108 http://www.zataz.com/news/20983/facebook–piratage–xss–cross-site-scripting.html

En 2010, la plus belle progression en termes de menaces revient aux réseaux sociaux. Entre avril 2009 et décembre 2010, le spam est passé de 33% à 67%, le phishing de 21 à 43% et les malwares de 21 à 40%. Et d’après un sondage réalisé par Sophos (entreprise qui propose des antivirus) en décembre 2010, 82% des internautes interrogés considèrent Facebook comme la plus grande source de risques.

59% des sondés estiment à ce titre que ces attaques peuvent mettre en danger la sécurité du système d’information109.

Le rapport 2010 sur la sécurité informatique de « Barracuda Labs » (société qui analyse les menaces) montre que les moteurs de recherche représentent un vecteur de plus en plus important d’attaques informatiques.

Pour produire ces résultats, Barracuda Networks a analysé 157.000 requêtes en l’espace de 5 mois.

En décembre 2010, Google était vecteur de 38% des malwares, devant Yahoo (30%), Bing (24%) et Twitter 8%. Un résultat qui indique que, malgré la suprématie de Google sur la recherche en ligne, les malwares s’incrustent de plus en plus sur les moteurs moins utilisés110.

Les attaques sur les réseaux sociaux consistent pour les cybercriminels à abuser des relations de confiance entre amis pour infecter autant de nouveaux adeptes des réseaux sociaux que possible. Les deux types d’attaques via les réseaux sociaux les plus employées sont le « phishing » et le « click-jacking » (détournement de clic : cliquer sur des liens dangereux sans s’en apercevoir).

109 http://www.linformaticien.com/actualites/id/10114/les-reseaux-sociaux-mettent-en-danger-le-si.aspx

110 http://www.barracudalabs.com/downloads/2010EndyearSecurityReportFINAL.pdf

La recrudescence des attaques de phishing par les réseaux sociaux s’explique par la volonté d’obtenir des internautes des identifiants pouvant eux-mêmes déboucher sur d’autres données confidentielles (informations bancaires, financières, d’autres comptes en ligne) protégées par les mêmes mots de passe.

Les réseaux sociaux sont également la cible de l’’utilisation d’URL raccourcies (dites URL réduites111, qui évitent d’avoir à saisir l’adresse complète : une URL réduite masque l’adresse originale.

Par conséquent, il n’est pas possible d’être certain à l’avance du site vers lequel cette URL réduite redirige) et qui représentent l’une des principales techniques d’attaque utilisées sur ce type de sites (les réseaux sociaux), explique Laurent Heslault, directeur des technologies de sécurité chez Symantec112.

111 http://fr.wikipedia.org/wiki/Réduction_d’URL

112 http://www.indexel.net/actualites/la-cybercriminalite-s-est-encore-renforcee-en-2010-3325.html

Une autre nouveauté consiste à utiliser le fait que les internautes mentionnent souvent pour quelle entreprise ils travaillent, sur les réseaux sociaux, et indiquent la liste de leurs collègues.

Bien que cela semble inoffensif, les pirates informatiques utilisent ces informations pour dénicher ensuite les protocoles des courriels de l’entreprise ([email protected]), et créer de fausses identités très utiles pour exploiter des techniques d’ingénierie sociale.