B- La certification.

Sed quis custodiet ipsos custodes ?

(Mais qui surveillera les gardes eux-mêmes ?) Satires, VI, ligne 347.

Juvenal, 1er siècle av. J.C.

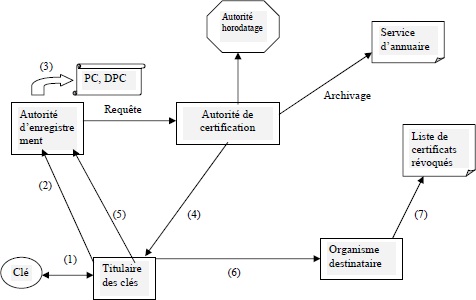

La certification contribue indéniablement à l’établissement de la confiance entre les parties à la transaction. La procédure de la certification peut être représentée comme suit :

Tableau 10 : La procédure de la certification

Le titulaire des clés procédera, lui-même ou par contrat avec un prestataire de services, à la génération des clés publiques et privées (1). Ensuite, il déposera les clés auprès d’une autorité d’enregistrement en vue d’obtenir un certificat (2). L’autorité d’enregistrement, après vérification des clés et de l’identité du demandeur, validera les justificatifs (3) et adressera une requête de délivrance de certificat auprès d’une autorité de certification. Celle-ci émettra un certificat qu’elle adressera au titulaire des clés (4). Le fournisseur devra, alors, notifier à l’autorité d’enregistrement l’acceptation du certificat (5). En même temps l’autorité de certification procédera à l’horodatage et l’archivage des clés. Le titulaire des clés utilisera les clés pour crypter et signer ses messages adressées à ses cocontractants, lesquels pourront confirmer la validité des clés en vérifiant que le certificat n’est pas révoqué (7). En plus, l’autorité de certification peut, sur demande du titulaire du certificat, adressé ce document à l’autorité d’horodatation. L’intérêt est de donner aux messages visés par le certificat une date et heure précise et incontestable.

La certification consiste pour un organisme spécifique d’examiner deux ou plusieurs données et de vérifier leur correspondance. Le tiers certificateur établit un certificat électronique de type X.509179 dans lequel il garantit la correspondance de ces données. Selon le projet de communication COM503 de la Commission180, un certificat doit contenir des éléments comme le nom du signataire, le nom de l’autorité de certification, la clé publique de signature, l’algorithme, le type de clé, les autorisations officielles et la date d’expiration du certificat.

D’un point de vue technique, trois types de certificats sont à distinguer (par ordre croissant de sécurité) : le certificat d’attribut, le certificat d’identité et le certificat de clé publique181. Pour des raisons de sécurité, chaque certificat a une durée de vie limitée.

Plusieurs autorités interviennent dans le cycle de vie d’un certificat (voir schéma ci-dessus), mais ne sont pas toutes qui certifient. En effet, le tiers de séquestre182 et le tiers archiveur ne font qu’archiver et conserver les documents. Ils ne doivent intervenir d’aucune manière.

Il est très important de noter que la certification électronique concerne la cryptographie. Elle est gérée par le droit spécial des télécommunications, branche du droit administratif. Par conséquent, elle ne concerne pas la formation des actes juridiques.

Au niveau communautaire, le projet TEDIC183 tendait au développement d’un référentiel de certification à vocation normalisatrice. En d’autres termes, il visait à la mise en œuvre de fonctions et mécanismes de sécurité et de certification dans les transactions par Internet.

1- le tiers certificateur, le tiers de confiance et leur rôle dans les transactions.

Il est indispensable de distinguer les deux types d’intervention. D’une part, le tiers certificateur est un organisme chargé d’intervenir dans les échanges afin de certifier la date et la bonne réception du message. Il est nommé par les parties. Sa fonction est double : il est à la fois le dépositaire des clés de cryptologie et le certificateur des transactions électroniques. D’autre part, le tiers de confiance est un organisme agréé, chargé de gérer les clés de chiffrement des procédés de cryptologie.

Ils jouent un rôle est très important dans la production de la preuve de la transaction et de ses termes précis, notamment lors d’un litige. Il faut noter que leur rôle est plus important dans le cadre du commerce B to B, que dans le cadre du commerce B to C, en raison du poids important des commandes. Par conséquent, les cocontractants prennent le soin de suivre une procédure, simple certes, qui leur permet de sécuriser la transaction. Plusieurs étapes doivent être distinguées :

Les différents messages, éléments constitutifs de la transaction, sont sécurisés à l’aide d’un système cryptographique. Ce système calcule un sceau significatif du contenu du message. Si un élément des messages est changé par l’une des parties, ou par un tiers, le système donnera un sceau différent;

L’ensemble des messages ainsi sécurisés est conservés soit par les deux cocontractants, soit par un accord d’interchange, sont déposés auprès d’un tiers de confiance (notamment un notaire électronique);

Ce dernier conserve l’ensemble des messages dans son intégralité;

En cas de litige, le tiers de confiance mettre à disposition les messages sécurisés et conservés, après avoir appliqué l’algorithme (ou la clé publique ou privée) en vue de les rendre lisibles.

a) Le tiers de confiance.

La France a été le premier pays mettant en place un système de tiers de confiance. D’autres pays ont tenté d’imposer un tel système, par la suite184. Mais ce système présente certains inconvénients. En effet, toute la sécurité des procédés de cryptographie modernes repose sur la clé secrète. Or, le dépôt des clés chez un tiers, peut poser des problèmes de confidentialité (même si les tiers de confiance sont tenus au secret professionnel, le risque d’abus ne disparaît pas pour autant).

La différence avec le tiers certificateur réside dans le rôle « passif » du tiers de confiance dans la transaction. En effet, si le tiers certificateur doit certifier que tel ou tel message provient effectivement de la personne qui se réclame titulaire du certificat, le tiers de confiance ne fait qu’archiver les documents et les sécuriser contre toute attaque extérieure (qu’il s’agisse de la détérioration, de la modification ou de la destruction des données). Ainsi, sa responsabilité sera engagée s’il n’a pas pris les mesures de sécurité adéquates pour la protection des données.

En effet, l’article 13 de la directive 2000/31/CE du 8 juin 2000 prévoit que la responsabilité de l’intermédiaire exerçant une activité exclusivement de stockage ne pourra s’engager à condition qu’il :

– ne modifie pas l’information;

– se conforme aux conditions d’accès à l’information;

– se conforme aux règles concernant la mise à jour de l’information;

– n’interfère pas dans la technologie utilisée dans le but d’obtenir des données sur l’utilisation de l’information;

– agisse rapidement pour retirer l’information, ou pour rendre l’accès à celle-ci impossible, dès qu’il a effectivement connaissance que l’information a été retirée du réseau.

b) Le tiers certificateur

Il s’agit d’un organisme public ou privé, qui émet des certificats électroniques. Le certificat électronique est un registre informatique revêtu d’une signature électronique qui identifie l’émetteur du certificat, le souscripteur et la clé publique.

Son rôle consiste à administrer et publier les clés publiques. Il vérifie qu’une clé publique correspond effectivement à son propriétaire. Il se porte garant de l’identité et de la capacité d’une personne en vue de valider une transaction électronique. Sa fonction se rapproche à celle du notaire.

Il faut noter que les règles d’attribution des certificats délivrés par l’organisme de certification et le niveau de garantie des utilisateurs est définit par une autorité certifiante (AC).

Les tiers certificateurs doivent être agréés185 par l’Etat. La directive 1999/93/CE du Parlement européen et du Conseil renvoie aux Etats pour prévoir la procédure d’accréditation. En France l’autorité compétente pour délivrer l’accréditation c’est la COFRAC (Comité français d’accréditation186. Au niveau international, des systèmes d’audit croisés entre les différents pays permettent une reconnaissance mutuelle des autorités de certification. Il s’agit notamment d’EA (European cooperation for accreditation) et le MLA (accord multilatéral européen d’accréditation). L’intérêt de telles procédures consiste à rendre plus faciles les transactions internationales.

Le tiers certificateur doit respecter un certain nombre d’obligations, notamment assurer le fonctionnement d’un service d’annuaire de révocation, utiliser des systèmes de protection fiables, prendre des mesures contre la contrefaçon des certificats et enregistrer toutes les informations pertinentes concernant un certificat donné dans un délai raisonnable (c’est-à- dire, dans un délai rapide pour pouvoir faire face aux exigences du monde des affaires).

En d’autres termes, le rôle du tiers certificateur ressemble beaucoup au rôle d’un notaire187.

En ce qui concerne leur responsabilité, la directive communautaire prévoit qu’elle ne porte que sur les certificats agréés. Par conséquent, elle ne couvre que l’exactitude et la pertinence des informations contenues dans un certificat. Il appartiendra au tiers certificateur d’apporter la preuve qu’il n’a commis aucune faute ou négligence. Outre leur surface financière, ils doivent posséder une assurance professionnelle. Les relations avec leurs clients doivent faire l’objet d’un contrat transmis par un « moyen de communication durable ». Ce contrat doit contenir notamment les conditions d’utilisation des certificats, les limites de la responsabilité du prestataire, et les procédures de réclamation et de règlement des litiges.

Enfin, la directive fixe certains points de la gestion technique des certificats.

2- Vers une normalisation des relations en matière de certification : les ICP.

Le service de sécurité des télécommunications du gouvernement fédéral du Québec définit l’ICP188 comme « un système de gestion de clés de chiffrement et de délivrance de certificats qui permet les transactions financières électroniques et l’échange d’information de nature délicate entre deux étrangers et ce, en toute sécurité ». Elle offre de services de protection de la vie privée, de contrôle d’accès, d’intégrité, d’authentification et de non répudiation. En effet, elle est utilisée notamment dans le cadre des communications par Internet, du paiement sécurisé, de l’EDI et de la messagerie sécurisée. Elle ne vise que l’organisation du contexte d’utilisation de la cryptographie.

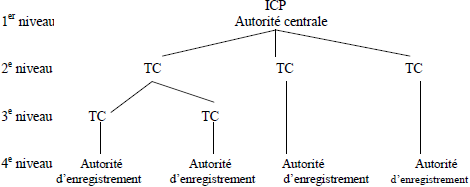

L’infrastructure à clé publique, peut se présenter comme suit : Tableau 11 : L’ICP

L’autorité centrale accrédite les tiers certificateurs principaux (il peut y avoir un troisième niveau constitué de tiers certificateurs secondaires ou subsidiaires). Les tiers certificateurs délivrent les certificats après transmission de la requête par les autorités d’enregistrement.

Il existe peu d’ICP, actuellement. Un projet vise à la création d’une ICP au niveau communautaire189. Mais l’état de droit communautaire en est loin pour le moment. En effet, la directive de 1999 sur la signature électronique, n’en fait pas allusion. D’autre part, la Commission ne s’estime pas compétente pour promouvoir une telle action, et renvoie aux organisations spécialisées190

Tous les intervenants et acteurs lors d’une transaction électronique jouent un rôle important dans la sécurisation des paiements. Les parties au contrat doivent remplir leurs obligations respectives. Les intermédiaires financiers transmettent les fonds en vue du paiement et assurent celui-ci contre les comportements frauduleux non seulement des parties mais également des tierces personnes. Enfin, l’Etat encadre ces relations commerciales, en punissant les fraudeurs, en réglementant le régime de la cryptologie et en instaurant des ICP. Mais la sécurité des paiements passe également par des moyens techniques et par un cadre juridique très strict.

Lire le mémoire complet ==> (La sécurité des paiements internationaux par Internet)

Mémoire pour l’obtention de DEA

_______________________________

179 Norme définit par ISO. Voir Glossaire.

180 COM(97)503 « assurer la sécurité et la confiance dans la communication électronique – vers un cadre européen pour les signatures électroniques ».

181 Pour définitions, voir glossaire.

182 Le tiers de séquestre conserve la clé privée pour garantir la confidentialité de la transaction. Il est également appelé « organisme agréé ».

183 voir infra.

184 Par exemple aux Etats Unis, le gouvernement a tenté d’imposé un système de tiers de confiance, sous le nom de « Clipper Chip », mais il a été abandonné.

185 La procédure d’accréditation est définie par ISO comme celle « par laquelle un organisme faisant autorité reconnaît formellement qu’un organisme ou un individu est compétent pour effectuer des tâches spécifiques ».

186 Association loi 1901 créé en 1994.

187 En effet, parfois le terme de tiers certificateur est remplacé par celui de notaire électronique.

188 Infrastructure à clé publique.

189 Il s’agit du projet FAST (First attempt to secure trade), du programme TEDIS 2.

190 Elle renvoie surtout à l’UIT, ISO, CEN-CENELEC (Centre européen de normalisation) et l’ETSI (organisme de normalisation des télécommunications).

Si le bouton de téléchargement ne répond pas, vous pouvez télécharger ce mémoire en PDF à partir cette formule ici.