1.1.4 Quelques menaces actuelles

1.1.4.1 Le malware ou logiciel malveillant

Il y a 40 ans naissait le premier virus informatique baptisé Creeper52, il est l’ancêtre des malwares qui sont devenus de véritables outils de cybercriminalité.

Les logiciels malveillants (malware53) sont destinés à aider un pirate à prendre le contrôle d’un ordinateur, ou d’un réseau d’ordinateurs.

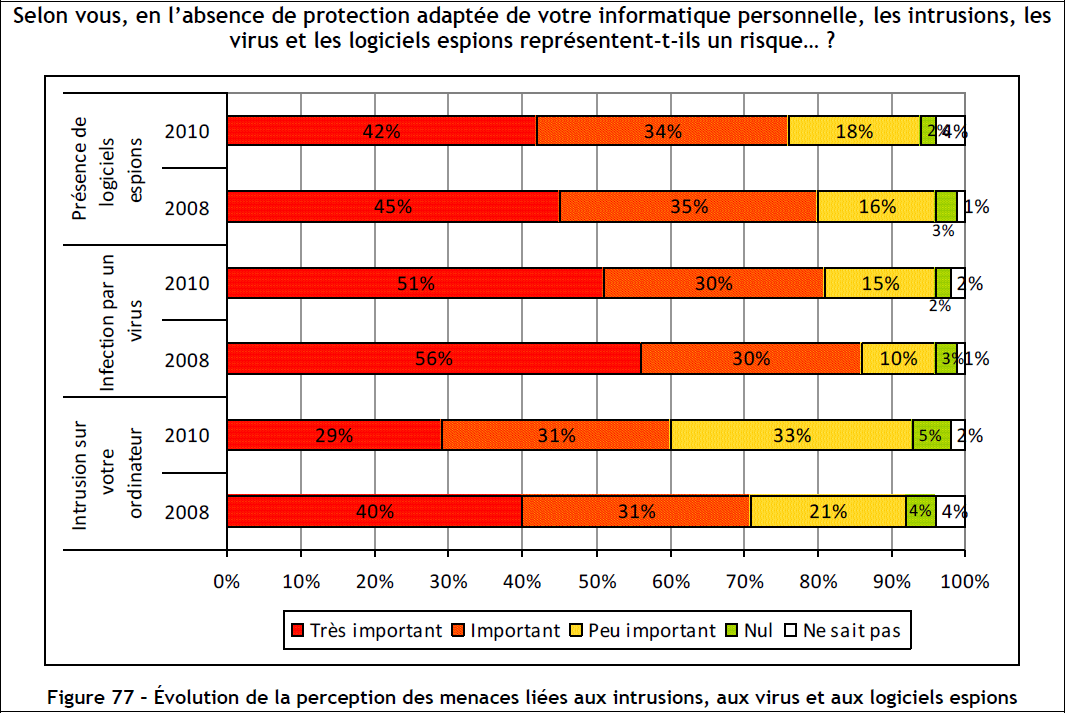

D’après le CLUSIF, la perception par les internautes du risque lié à la présence de logiciels espions, virus ou intrusions, sur son ordinateur relève d’une prise de conscience forte, même si elle est légèrement en baisse entre 2008 et 201040 :

1.1.4.1.1 Les virus et vers

Le virus54 a tendance à être une définition pour toute forme de code malveillant. Techniquement, il est un code informatique qui se réplique en insérant des copies de lui- même dans d’autres codes ou fichiers.

La plupart du temps les virus arrivent par le biais des messageries, sous forme de pièces jointes, qui peuvent paraître non suspicieuses. Son objectif premier est de perturber ou compromettre le fonctionnement d’un ordinateur, voire d’un réseau.

52 http://www.maxisciences.com/virus/il-y-a-40-ans-le-premier-virus-informatique-etait-cree_art13198.html

53 http://fr.wikipedia.org/wiki/Logiciel_malveillant

54 Selon AGHROUM (Christian), op-cit, p 212 (définition du virus) : l’emploi du vocabulaire médical pour désigner les infections dont souffrent les ordinateurs et leurs réseaux est révélateur tout à la fois du caractère furtif de transmission de ces programmes et de l’angoisse qui saisit la population en général face à ce caractère mystérieux et dont le traitement appartient à l’homme de science.

Le ver55, quant à lui, est aussi un logiciel malveillant. Il a la faculté de se propager de lui-même : le ver va utiliser une faille de sécurité dans l’ordinateur sur lequel il est installé et va rechercher d’autres ordinateurs, sur le réseau, ayant les mêmes failles, pour se propager.

Un célèbre ver : Conficker56 a fait la une des actualités pour avoir infecté près de 9 millions d’ordinateurs.

Nous verrons, ultérieurement, que les vers ne servent plus à détruire des données mais plutôt à contribuer à récupérer des informations ou transformer des ordinateurs en postes zombies57.

Un autre célèbre ver à également fait parler de lui et continue d’ailleurs à faire parler de lui…Il s’agit de koobface58 : (nous aurons remarqué dans son logo ci-dessous l’allusion au réseau social facebook) :

koobface est un ver qui utilise comme mode de propagation la messagerie du réseau social Facebook, mais aussi Twitter, etc…

55 http://fr.wikipedia.org/wiki/Ver_informatique

56 http://fr.wikipedia.org/wiki/Conficker

57 http://fr.wikipedia.org/wiki/Machine_zombie

58 http://fr.wikipedia.org/wiki/Koobface

Ce botnet avait pourtant était neutralisé, mais il a fallu une semaine seulement aux cybercriminels pour le remettre en service.

Les victimes sont redirigées vers un site où une mise à jour d’Adobe Flash Player leur est proposée par exemple, mais qui est en fait un logiciel malveillant.

1.1.4.1.2 Les spywares

Le spyware59 ou logiciel espion est un petit programme installé sur un ordinateur qui recueille des informations et les transmet à des pirates, sur leurs propres serveurs.

Les spywares peuvent se classer en deux catégories :

- les « keyloggers » et

- les « browsers hijackers ».

Les keyloggers

Les keyloggers sont des enregistreurs de frappe clavier. Ils enregistrent tout ce que frappe un utilisateur au clavier, sans que celui-ci s’en rende compte.

Des versions sophistiquées sont capables de repérer si l’internaute est connecté sur un site internet, style banque par exemple, et transmettre ces informations au pirate. Il peut être redoutable dans le cas de vol d’informations liées à l’intelligence économique.

Une version encore plus sophistiquée de keylogger est le screenlogger : il permet en plus d’enregistrer des captures d’écran (screen) sur le simple fait de cliquer à la souris par exemple. Cela peut être très utile pour capturer les données saisies sur un clavier numérique qui apparaissent à l’écran.

Les browsers hijackers

Une seconde catégorie de spyware est le browser hijacker ou détourneur de navigateur.

Qui n’a jamais été confronté à une page d’accueil internet modifiée ?

En effet, ce dernier va orienter les requêtes de l’internaute, saisies sur son navigateur, vers des sites infectés.

Cool Web Search60 est un fameux spyware qui dirigeait les adresses internet mal saisies vers son propre moteur de recherche.

La grande mode des spywares a été et demeure encore de détourner l’internaute vers une page internet qui lui affiche une menace de sécurité sur son ordinateur.

Ce dernier va télécharger ce qu’il croit être un logiciel censé corriger le problème détecté, et, qui se révèle être en fait un autre spyware. Une autre variante consiste à réclamer l’achat d’un logiciel anti spyware. Dans les 2 cas, ce sont des fenêtres dites « pop-up » qui s’ouvrent et ne disparaissent que lorsque l’utilisateur a cédé…

60 http://fr.wikipedia.org/wiki/CoolWebSearch

1.1.4.1.3 Les chevaux de Troie

Votre ordinateur transmet des informations tout seul, la webcam se met en marche de sa propre initiative, le pointeur de votre souris bouge tout seul…61 Il s’agit peut-être d’un programme dissimulé dans votre ordinateur qui en prend le contrôle.

Les chevaux de Troie62 sont donc une forme de logiciel malveillant qui va infecter une machine en se faisant passer une application non malveillante. Une fois installé, il va en profiter pour télécharger d’autres programmes malveillants.

Sa particularité donc, est de ne pas ou peu contenir de code malicieux63 afin de le rendre indétectable, mais d’en télécharger ensuite.

A la différence des virus ou vers, il nécessite une intervention de l’utilisateur pour s’exécuter. Le logiciel s’installe sans que vous le sachiez lors de la visite d’un site, de l’ouverture d’une pièce jointe d’un mail, ou lors d’un téléchargement.

Nous le verrons, ces chevaux de troie sont l’apanage de botnets que nous définirons un peu plus loin.

61 AGHROUM (Christian), op-cit, p45 (définition du Cheval de Troie)

62 http://fr.wikipedia.org/wiki/Cheval_de_Troie_(informatique)

63 http://fr.wikipedia.org/wiki/Code_malicieux

1.1.4.1.4 Les rootkits

Enfin une dernière forme, que l’on peut citer, de logiciel malveillant est le rootkit64.

Le rootkit est nettement plus difficile à détecter, car c’est une fraction de logiciel qui s’implante directement au cœur du système d’exploitation65 (Windows ou Linux en général) et permet ainsi de contourner les restrictions de sécurité du système.

Le rootkit agit sur les interfaces API66 (Application Program Interface) : lorsque l’on va demander d’ouvrir un document word par exemple, le rootkit peut faire n’importe quoi d’autre à la place comme ouvrir un autre programme que son traitement de texte.

Il peut aussi servir à camoufler les portes dérobées67 qu’utilise un cheval de Troie.

64 http://fr.wikipedia.org/wiki/Rootkit

65 http://fr.wikipedia.org/wiki/Système_d’exploitation

66 http://fr.wikipedia.org/wiki/Interface_de_programmation