Quatrième partie : conception réalisation

Chapitre I : Conception

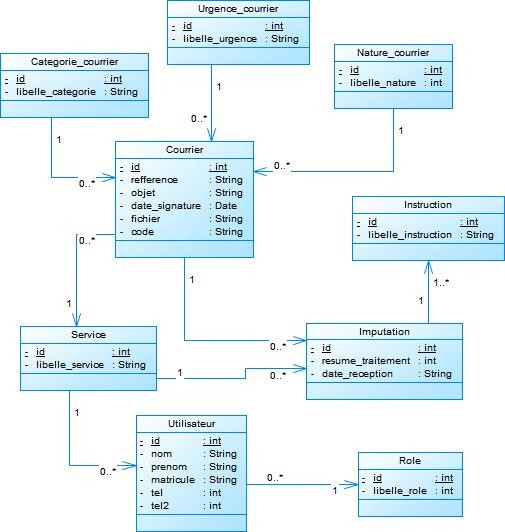

Diagramme de classes

Le diagramme de classes est une illustration schématique de la structure interne d’un système. Il fournit une représentation abstraite des objets du système qui vont interagir pour réaliser les cas d’utilisation. Ne tenant pas compte du facteur temporel dans le comportement du système, le diagramme de classes est qualifié de vue statique.

Figure 24 : Diagramme de classes

Source : Diagramme réalisé avec Power AMC 15

Diagramme de déploiement

Selon Wikipédia, le diagramme de déploiement est une vue statique qui sert à représenter l’utilisation de l’infrastructure physique par le système et la manière dont les composants du système sont répartis ainsi que leurs relations entre eux. Il montre la disposition physique des différents matériels appelés nœuds (ordinateurs, périphériques, réseaux, systèmes de stockage…) qui entrent dans la composition du système.

Application web

Poste utilisateur

Serveur d’application

Serveur de base de données

Maria DB

LARAVEL

GESTION DE COURRIERS

Source : personnel

Figure 25 : Diagramme de déploiement

Chapitre II : réalisation

Présentation de quelques écrans du système

Voici quelque capture de notre application :

Source : Personnel

Figure 26 : Interface <>

Source : Personnel

Figure 27 : Interface <<Tableau de bord>>

Source : Personnel

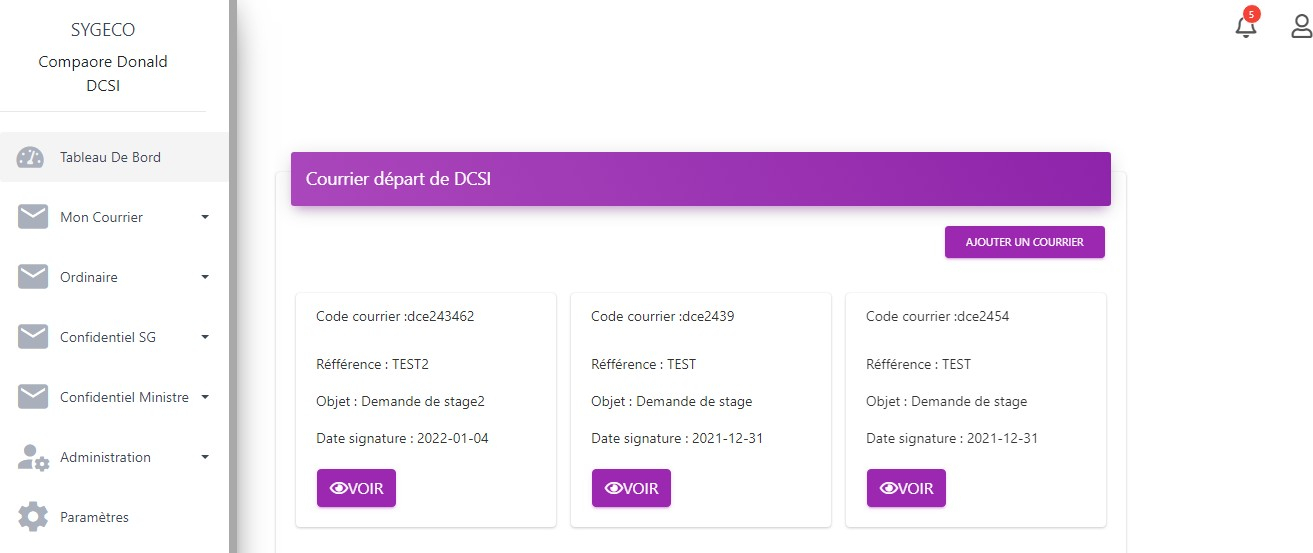

Figure 28 : Interface <<Courriers envoyés>>

Source : Personnel

Figure 29 : Interface <<Courriers reçus>>

Source : Personnel

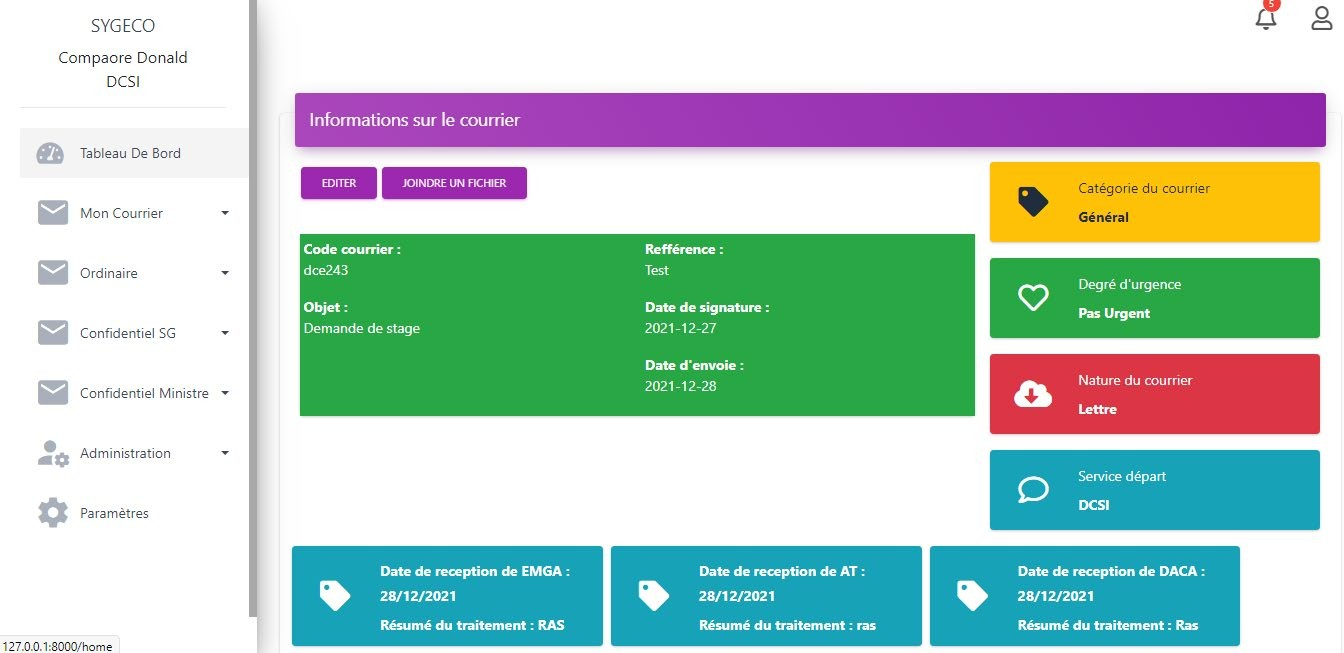

Figure 30 : Interface <<Voir courrier>>

Source : Personnel

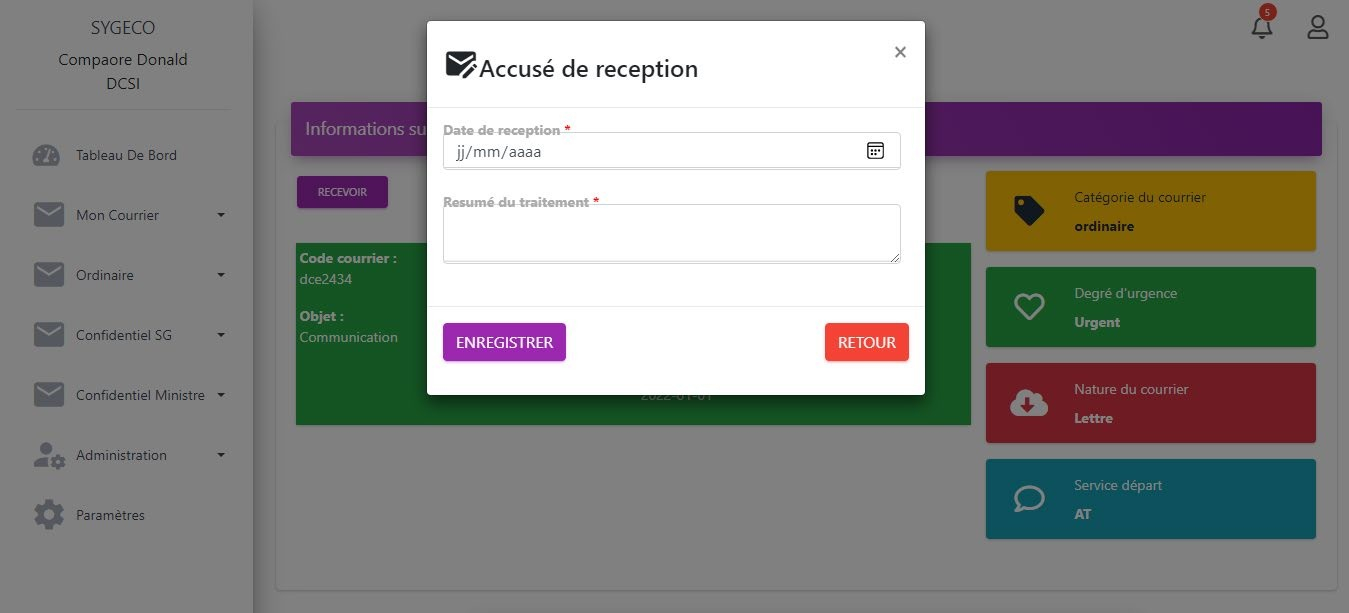

Figure 31 : Interface < courrier>> Source ??

Coût de réalisation

Dans le processus de développement d’une application, l’estimation de son coût est très importante. En effet, ce processus permet de connaître les moyens humains et financiers nécessaires à la réalisation du projet.

Méthode de calcul du coût

Pour une estimation fiable du coût de réalisation de notre application, nous allons utiliser la méthode COCOMO (COnstructive Cost Model) simplifiée. Les estimations se basent sur la complexité de l’application à développer.

Il existe trois (03) types de complexités qui sont :

Organique (Organic en anglais) : ce sont des applications simples, n’ayant que peu de cas particuliers et de contraintes. Elles sont parfaitement déterministes.

Semi-Détaché (Semi-Detached en anglais) : ce sont des applications intermédiaires, plus complexes que les applications de type organique. Elles restent tout de même déterministes bien que le nombre de leurs cas particuliers et de tests soit plus important que pour les applications de type organique.

Imbriqué (Embedded en anglais) : ce sont des applications très complexes, que ce soit au niveau de leurs contraintes, comme un système temps réel, ou au niveau des données saisies, comme certaines interfaces graphiques où on ne peut envisager toutes les possibilités de saisies qu’un utilisateur pourrait effectuer. Elles ne sont pas déterministes.

| Complexité | Effort (en homme mois) | Temps de développement | (Tdev en mois) |

| Organique | Effort HM =2,4 × KLS1,05 | Tdev = 2,5 × Effort0,38 | |

| Semi-Détaché | Effort HM = 3 × KLS1,12 | Tdev = 2,5 × Effort0,35 | |

| Imbriqué | Effort HM = 3,6 × KLS1,2 | Tdev = 2,5 × Effort0,32 | |

Source : Personnel

Tableau 15 : Méthodes de calcul proposé par COCOMO

HM : est le nombre d’homme mois nécessaire à la réalisation du projet, un homme mois correspond à 152 heures de travail effectif.

KLS : est le nombre de Kilo Lignes Sources (le nombre de milliers de lignes de code).

Tdev : est le temps de développement de l’application.

Le coût total de développement (CTDEV) pour un projet est calculé à partir de la formule ci- dessous :

CTDEV = HM × X (avec X le salaire moyen d’un informaticien).

Estimation du coût de mise en œuvre

En tenant compte de la simplicité offerte par les différents outils de développement utilisés, nous pouvons estimer approximativement à 3500, le nombre moyen de lignes de code de notre application qui est de complexité Imbriquée. On peut alors estimer le coût du projet comme suit:

HM=1,95 × (3500/1000)1.2

HM= 9 homme/mois TDEV = 2.5 × (9) 0,32

TDEV = 7,2 CTDEV = 9 × X FCFA

En supposant que le salaire moyen d’un ingénieur de travaux informatiques est de 250.000 francs CFA au Burkina Faso, on obtiendra les coûts suivants :

CTDEV= 16 * 250.000

CTDEV= 2.250.000

La DCSI disposant déjà de tout le matériel nécessaire à la mise en place du système en son sein, alors le budget estimatif total de réalisation peut être présenté dans le tableau ci-après donné :

| Désignation | Coût | Total |

| Machine serveur | Serveur HP-ProLiant 8e G disponible | 2.250.000 CFA |

| Onduleur | Disponible | |

| Régulateur de tension | Disponible | |

| Accès internet | Disponible | |

| Développement | 2.250.000 FCFA |

Tableau 16 : Cout estimatif de l’application

Source : Personnel

Chapitre III : politique de sécurité dans la sauvegarde

Plan de reprise d’activité (PRA)

Le plan de reprise d’activité est un ensemble de procédures (techniques, organisationnelles, sécurité) qui permet à une entreprise de prévoir par anticipation, les mécanismes pour reconstruire et remettre en route un système d’information en cas de sinistre important ou d’incident critique affectant physiquement le serveur l’empêchant de fonctionner normalement. Elle se résume dans notre cas par les points essentiels qui sont :

récupérer les données sauvegardées ;

réinstaller le serveur de la base de données sur une autre machine ;

restaurer les données sauvegardées ;

redéployer le logiciel.

Politique de sécurité

Une politique de sécurité informatique est un plan d’actions définies pour maintenir un certain niveau de sécurité. Elle consiste donc à prendre des dispositions afin de réduire au maximum les effets néfastes des pannes matérielles et logicielles sur le système.

Sécurité applicative

La sécurité applicative est la première politique de sécurité du futur système. Elle définit les règles de sécurité à respecter au moment du développement logiciel. Nous allons énumérer quelques-unes :

l’application doit disposer d’un système d’authentification qui refuse l’accès à tout utilisateur n’ayant pas d’identifiant de connexion ;

les mots de passe seront cryptés à l’aide de combinaison des algorithmes de chiffrement md5 et sha1 ;

un utilisateur n’ayant pas les droits d’accès à une ressource ne pourra pas accéder à cette ressource ou ne la verra pas dans son espace de travail.

Protection contre les virus

Un virus informatique est un programme malveillant se propageant par tout moyen d’échange de données comme les réseaux informatiques, les CD-ROM, les clés USB, les disques durs… et qui peut perturber plus ou moins gravement le fonctionnement de l’ordinateur infecté. Pour la sécurisation contre les virus nous préconisons l’installation d’antivirus comme Kaspersky sur chaque poste et leurs mises à jour régulières.

Protection contre la perte de données

Les attaques sont des actes malveillants qui portent atteinte aux actifs métiers. Cela peut engendrer des pertes des données. Afin d’éviter ces pertes de données, nous avons établi des stratégies de sauvegarde.

Sauvegarde sur site : assurer que les sauvegardes sont effectuées correctement. Une fois cette vérification effectuée, transférer les données vers un site externe, de préférence et si possible, hors du périmètre de la catastrophe à venir.

Sauvegarde sur support externe : Elle consiste à définir un point de restauration et à sauvegarder les données sur des supports externes tels qu’un disque dur externe, une clé USB, ou autre support amovible comme le DVD.

Procédures de secours

Les procédures de secours sont des procédures opérationnelles à appliquer lors d’une indisponibilité des ressources informatiques indispensables au fonctionnement du système. Ces procédures permettent d’offrir in minimum de services conformément aux exigences des utilisateurs.

Poste de travail indisponible

En cas de panne du poste de travail, il faut faire appel au service de maintenance. Pendant cette indisponibilité, l’utilisateur peut se connecter à son compte depuis un autre poste pour travailler.

Panne du serveur

En cas de panne du serveur, nous préconisons de déplacer l’un de ses disques durs vers un autre poste de travail (on signale que le serveur sera équipé de deux disques durs dont l’un sera le miroir de l’autre) afin de transformer ce poste en serveur temporaire.

En cas de défaillance des deux disques, seul les sauvegardes sur support externes permettront de restaurer la base de données.

Indisponibilité générale du système

En cas de panne généralisée du système, nous suggérons de recourir l’ancien système le temps que le problème soit résolu.

Conclusion

Durant notre période de stage a la DCSI, nous avons eu à travailler sur la conception de la gestion électronique du courrier du MAAC.

De cette étude, nous retenons que l’amélioration du SYGECO sera très bénéfique pour le MAAC. De ce projet, le MAAC gagnerait en fiabilité et en sécurité dans la gestion des courriers. Pour la réalisation de ce travail, nous avons tout d’abord décelé les avantages et les limites du système d’information en place avant de proposer des solutions nous permettant de palier aux insuffisances et atteindre les résultats attendus de la mise à jour. Le tout en utilisant le langage de modélisation UML et en lui associant un processus de développement à savoir 2TUP. Ce processus a servi de référence pour l’avancement de notre travail.

En plus d’approfondir nos connaissances acquises au cours de notre formation, ce stage nous a permis de comprendre le monde professionnel ainsi que les défis auxquels nous y feront face.

Ce stage s’est bien passé et nous avons achevé le logiciel implémenté dans la structure.

Bibliographie

Rapport de fin de cycle de SEDGO Prosper Windinmalgda: « Mise en œuvre d’outils marketing, pour le suivi et la gestion de la relation client: cas d’un chabot doté d’une intelligence artificielle. » (24 Septembre 2020 au 26 Février 2021), 81 pages.

Rapport de fin de cycle de BELEMGNEGRE Etienne: « Application WEB de gestion des commandes et reservations d’un restaurant: cas de l’Epice du Chef » (03 Septembre au 29 Novembre 2018), 61 pages.

Rapport de fin de cycle de NOMAOU D.L.M Sani et OUATTARA Ali: « Mise en œuvre d’une application de gestion du courrier au centre MURAZ » (01 Mars au 31 Mai 2014), 81 pages.

Analyse et conception objet UML de Mr. BONKOUGOU : SIR3/2020-2021.

UML 2 en action : De l’analyse des besoins à la conception. Livre de Franck Vallée et Pascal Roques 4 e Edition, mars 2007 (381 pages).

Webographie

Visité 1 à 3 fois par semaine du 13/12/2021 au 08/02/2022

Visité 2 à 3 fois par jour du 15/12/2021 au 23/12/2022

Visité 5 à 6 fois par semaine du 26/12/2021 au 18/01/2022

Visité le 24/12/2021

Visité le 10/01/2022