Entreprises : quelles méthodes de sécurité à appliquer ?

2.2.3 Gérer son E-réputation

FaceBook, Copains d’avants… Autant de sites sur lesquels nous nous affichons et sur lesquels, de par nos actions, permettent à notre entourage de nous évaluer.

L’identité numérique est en phase de devenir l’enjeu stratégique de cette décennie car notre vie numérique impacte notre identité numérique et notre réputation. C’est de ce constat qu’est né le concept d’e-reputation170.

Il existe de nombreux outils pour effectuer des recherches un ou des individus : Social Search de Google, IceRocket (réseaux sociaux), Samepoint (informations sur Twitter, Facebook..), Cvgadget, Spock, Zoominfo, Spokeo, WebMii, PIPL…

170 PINTE (Jean Paul), Revue de la Gendarmerie Nationale, Gérer son e-réputation sur le net, 1er trimestre 2010, p36 (Définir l’e-réputation)

Face à cette multitude d’outils il est essentiel de gérer au mieux son e-réputation.

Il convient d’avoir une démarche proactive pour contrôler son image. On pourrait penser que de ne pas s’afficher sur le net, sur les réseaux sociaux, pourrait être une bonne solution. Elle l’est peut être à court terme, mais le risque est de voir quelqu’un d’autre prendre le contrôle de son image, de sa réputation.

Il existe des outils automatisés ou d’alertes pour assurer une veille de son e-réputation, qui nous préviennent par email en positionnant une alerte : Google Alert et Twitter Search (recherche sur google et twitter), Blogpulse (recherche sur les blogs), Social Mention, Step Rep, Wysigot…

Les principaux risques encourus étant l’usurpation d’identité, le vol d’information à des fins financières ou de nuisance. L’usurpation d’identité a carrément explosé en 2010171, la faute justement aux réseaux sociaux car les cybercriminels vont là où on peut avoir un accès facile aux utilisateurs.

Pour une entreprise, la renommée est assurément un patrimoine stratégique172, la nuisance engendrée peut être catastrophique sur le plan économique et commercial.

Encore une fois il convient de se sensibiliser aux risques, effacer ses cookies173 et historiques de navigation, changer régulièrement ses mots de passe, bien penser à se déconnecter lorsqu’on utilise un ordinateur public ou partagé, et très faire attention sur les réseaux sociaux, car plus on a d’amis, plus on doit se méfier !

Par ailleurs, que l’on possède un ordinateur ou un smartphone, il faut maintenir son système d’exploitation et son navigateur à jour en faisant également attention à ne pas cliquer trop vite sur un lien de mise à jour174, et s’appuyer sur une suite de sécurité (outil de prévention et d’intrusion en cas d’attaque).

Quant à la sensibilisation des plus jeunes dans ce domaine, la Commission Nationale Informatique et Libertés propose une application sur Iphone destinée à les sensibiliser et leur donner les bons réflexes pour contrôler leur image sur Internet175.

Une solution consiste également à se rendre anonyme sur internet.

171 http://www.microsoft.com/france/securite/sir.aspx (rapport volume 10 sur les données de sécurité)

172 ARPAGIAN (Nicolas), op-cit, p49 (Attenter à l’e-réputation)

173 http://fr.wikipedia.org/wiki/Cookie_(informatique)

174 http://www.f-secure.com/weblog/archives/00002051.html : un faux lien de mise à jour du navigateur Firefox

175 http://www.jeunes.cnil.fr/

2.2.4 Anonyme sur internet

Devant ce florilège de menaces, il peut être tentant de se dissimuler sur Internet lorsque l’on navigue. Nul besoin d’être un pirate pour cela.

Les raisons de se cacher sur Internet sont multiples : éviter d’être interceptés par des mouchards, ou éviter que des espions repèrent notre adresse IP pour envoyer ultérieurement des déferlantes de publicités, virus ou troyens176. En effet, Notre fournisseur d’accès Internet nous fournit en général deux types d’adresses IP lors d’une connexion : dynamique ou statique.

Lorsqu’elle est statique, forcément, elle ne change pas et l’attaquant potentiel visera donc irrémédiablement toujours la même cible.

Lorsqu’elle est dynamique, le fournisseur d’accès (FAI) nous en fournit une nouvelle à chaque connexion. Toutefois, ce même FAI conserve un historique pendant un an de nos connexions et peut donc facilement nous identifier177.

Pour devenir anonyme sur Internet, il existe plusieurs solutions suivant le but recherché.

Pour l’envoi d’email, on peut passer par un site d’envoi d’emails anonymes. Le seul problème sera la réponse : impossible de le faire pour le destinataire, sauf à préciser une adresse courriel de réponse.

Pour la navigation Internet, la solution consiste à passer par un serveur proxy178. Il existe de nombreux proxies publics permettant d’afficher une adresse IP qui est celle du proxy et non la vôtre. Un logiciel tel que Proxy Switcher Pro permet cela. Le réseau TOR179 permet également ce genre d’anonymat.

Mais alors ? Voici la solution utilisée par les pirates pour être anonymes sur Internet !

176 GOMEZ (Alexandre), op-cit, p313.

177 Il existe dans l’intranet du fournisseur d’accès une plage d’adresses pour le connecté. A chaque connexion une nouvelle adresse IP est attribuée qui correspond à cette plage d’adresses privées. Le fournisseur pourra rechercher votre identifiant (ID) sur la base : adresse IP du port de l’ordinateur (éventuelle) + adresse IP dynamique du modem/routeur + numéro de téléphone. Le principe est le suivant : heure de connexion + adresse IP dynamique = plage d’adresses attribuées à un unique utilisateur.

178 http://fr.wikipedia.org/wiki/Proxy

179 https://www.torproject.org/

Certes vous serez anonymes….du moins en partie…Ces proxies publics ou commerciaux ont pour obligation de conserver vos données pendant…..10 ans ! Y compris votre adresse IP qui apparait invisible lors de la navigation. A bon entendeur…

Cette solution est donc à adopter uniquement dans un but de tranquillité, pour qui serait tenté par une autre utilisation !

2.2.5 Entreprises : Quelles méthodes de sécurité à appliquer ?

Pour les particuliers, nous avons déjà pu voir que la sécurité passe par des méthodes de vigilance et l’utilisation d’outils de protection (antivirus, pare feu…).

Les méthodes de sécurité que nous allons évoquer sont donc plutôt destinées à être appliquées aux entreprises, dans une vision plus globale, plus généraliste.

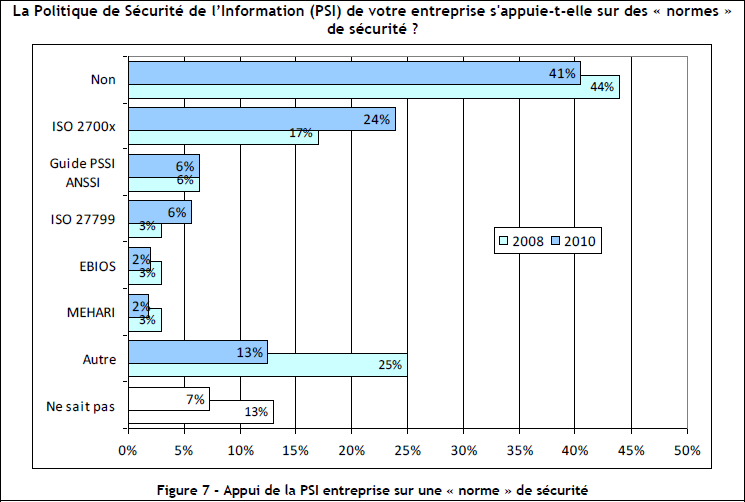

Un premier constat, selon le rapport du CLUSIF40 :

Près de la moitié des entreprises du panel ne s’appuient sur aucune norme de sécurité.

La formalisation d’une politique de sécurité reste un élément difficile à mettre en œuvre. Outre le budget et les moyens humains nécessaires, une formalisation de la politique de sécurité de l’information implique une rigueur et un choix d’une ou plusieurs méthodes. Les méthodes sont assez nombreuses comme nous pouvons le constater dans le tableau ci- dessus.

Ces méthodes rejoignent le canevas général des PTS (politiques techniques de sécurité) qui doit être réalisé indépendamment de la technique ou de la technologie180 utilisée.

Nous allons citer 2 méthodes parmi celles du tableau (EBIOS ou MEHARI) car elles sont récentes, évolutives et s’inspirent pour certaines ou sont basées sur les normes ISO 2700x181 ou du guide PSSI182 (Politique de Sécurité des Systèmes d’Information).

2.2.5.1 La méthode EBIOS

– La méthode EBIOS :

La méthode EBIOS (expression des besoins et identification des objectifs de sécurité) permet d’apprécier et de traiter les risques relatifs à la sécurité des systèmes d’information (SSI).

La démarche méthodologique proposée par EBIOS apporte une vision globale et cohérente de la sécurité des systèmes d’information (SSI).

Ainsi, elle fournit un vocabulaire et des concepts communs, permet d’être exhaustif et de déterminer des objectifs et des exigences de sécurité adaptés. La méthode prend en compte toutes les entités techniques (logiciels, matériels, réseaux) et non techniques (organisation, aspects humains, sécurité physique).183

La méthode EBIOS est découpée en 5 sections : l’introduction, la démarche, les techniques, l’outillage pour l’appréciation des risques, l’outillage pour le traitement des risques.

Ces documents sont accessibles gratuitement sur le site de l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information)184 au même titre que l’autre méthode PSSI, élaborée aussi par l’ANSSI mais moins complète que EBIOS qui prend en compte les retours d’expérience et les évolutions normatives et réglementaires.

184 www.ssi.gouv.fr/ebios

180 FOREY (Bernard), op-cit, p 29.

181 http://www.cases.public.lu/fr/publications/recherche/these_jph/GBI-JPH-NMA_MISC30.pdf

182 http://www.ssi.gouv.fr/site_article46.html

183 http://www.securite-informatique.gouv.fr/gp_article82.html

2.2.5.2 La méthode MEHARI

– La méthode MEHARI (CLUSIF) :

MEHARI une méthode complète d’évaluation et de management des risques liés à l’information, ses traitements et les ressources mises en œuvre.

MEHARI fournit un cadre méthodologique, des outils et des bases de connaissance pour : analyser les enjeux majeurs, étudier les vulnérabilités, réduire la gravité des risques, piloter la sécurité de l’information185. La documentation de MEHARI est également accessible gratuitement sur le site du CLUSIF186.

Pour entrer plus dans le détail des normes et méthodes, il existe un site internet qui propose une revue des référentiels traitant de la sécurité des systèmes d’informations187.

La CNIL propose également un guide sur la sécurité des données personnelles188, il cite la méthode EBIOS par exemple et propose également une vision pragmatique en évoquant le fait que réaliser une étude trop détaillée peut aussi conduire à se perdre dans un niveau de détail inapproprié.

185 http://www.clusif.asso.fr/fr/production/mehari/

186 http://www.clusif.asso.fr/fr/production/ouvrages/type.asp?id=METHODES

187 http://www.cyber-securite.fr/2011/01/25/revue-des-referentiels-traitant-de-la-securite-des-systemes- dinformation/

188 http://www.cnil.fr/la-cnil/actu-cnil/article/article/securite-des-donnees-personnelles-un-guide-pour-agir-et-un- test-pour-sevaluer/

On peut associer à ces acteurs, d’autres acteurs que nous allons développer.