3.7 Analyse des approches de gestion de confiance

Nous avons vu que les systèmes de gestion de la confiance décrits dans la littérature sont majoritairement développés en utilisant trois approches différentes : l’approche basée sur la politique, l’approche basée sur l’expérience et l’approche hybride. Le choix de l’approche dépend du contexte et du domaine de l’application qui est visée.

Les approches basées sur les politiques sont adaptées aux applications qui doivent respecter de fortes contraintes en termes d’autorisations et d’authentifications. Les systèmes de gestion de la confiance développés utilisent soit des mécanismes de raisonne-

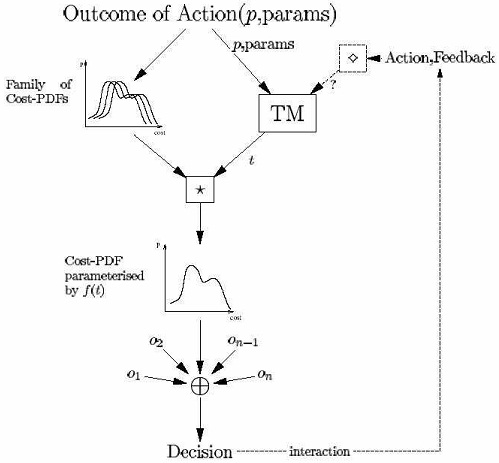

Fig. 3.10 Modèle du risque SECURE

ment (RT, SD3) soit de la sécurité renforcée (KeyNote, TrustBuilder) pour modéliser et évaluer les relations de confiance. Le résultat fourni par ces systèmes est une décision binaire (oui/non ) qui indique si l’entité fait ou ne fait pas confiance à l’autre entité pour autoriser l’action ou le service qui est demandé.

Les approches basées sur l’expérience sont utilisées en général lorsque les environnements sont moins structurés, avec des relations entre les entités plus souples et moins contraignantes. Pour ces approches, nous pouvons distinguer deux axes dans la conception des systèmes. Le premier axe utilise une méthode de calcul qui prend en compte les données concernant l’historique des participants pour déterminer la confiance qui peut être accordée, comme par exemple dans eBay, le modèle de Marsh ou celui de Abdul-Rahman et Hailes.

Dans le deuxième axe de ces approches, les décisions sur la confiance sont prises en effectuant des raisonnements sur les historiques, la réputation. . . des participants. Les modèles de Shmatikov et Talcott, de Josang et celui de Krukow en sont de bons exemples.

Les approches hybrides sont également utilisées pour développer des applications qui fonctionnent dans des environnements pair-à-pair et lorsque ces systèmes de confiance doivent être plus flexibles. Ces approches utilisent à la fois les techniques de raisonnement et des calculs pour évaluer la confiance (SULTAN). Cette approche semble permettre de concevoir des systèmes plus complexes en pratique.

Les différentes approches que nous avons présentées dans les sections précédentes montrent qu’il subsiste encore de nombreux problèmes dans les systèmes de gestion de confiance : soit le langage de politique n’est pas suffisamment riche pour exprimer complètement la confiance (KeyNote, TrustBuilder, SECURE), soit il manque un mécanisme de négociation au modèle (KeyNote), soit l’aspect centralisé du système le rend difficile, voire impossible à mettre en œuvre dans des environnements trop vastes comme, par exemple, l’Internet (SULTAN, PROTUNE).

Nous allons détailler cette analyse par une comparaison de ces différents systèmes dans la section suivante.

3.8 Comparaison des systèmes

Dans ce chapitre, nous avons décrit les différents systèmes de gestion de la confiance. Afin de définir une infrastructure de gestion de la confiance qui corresponde aux objectifs que nous avons exprimés en introduction, nous allons maintenant revenir sur ces différents modèles de gestion de confiance et analyser quelques critères fondamentaux qui ont été utilisés pour chacun d’entre eux. Et à partir de cela, nous pouvons proposer des contraintes précises pour développer notre propre infrastructure de confiance.

Les systèmes de gestion de la confiance tels qu’ils sont présentés aujourd’hui dans la littérature se composent des éléments suivants :

-un langage d’expression de la politique : la politique définit les contraintes sur le droit d’accès aux services, le seuil de décision. . . Elle est spécifiée dans ce langage. Dans les systèmes comme KeyNote [10, 8] ou TrustBuilder [27, 25], ce langage permet aussi de spécifier les credentials échangés entre les entités lors du processus d’établissement de la confiance. Les actions que peut entreprendre une entité pourraient être spécifiées dans ce langage de manière à pouvoir les utiliser par la suite.

-Un module de prise de décision : il permet de raisonner ou de calculer la confiance en utilisant l’ensemble des données du modèle. Si le système est basé sur l’utilisation d’une politique, les données en entrée se composent de la politique de l’entité, des différents credentials échangés et de l’action entreprise. Le module raisonne sur cet ensemble de données pour fournir sa décision sur la confiance.

Si le système est basé sur la réputation, les données sont composées de recommandations des autres entités, de la spécification de l’action et, selon les modèles, de l’historique des transactions de cette entité. Le module calculera une valeur de confiance pour l’entité à qui est demandée l’action.

Les systèmes de gestion de confiance sont dévéloppés pour des applications qui sont utilisées dans des contextes décentralisés ou pair-à-pair. Comme nous venons de le voir dans les différents systèmes étudiés, la centralisation de la gestion de la confiance est un point qui peut poser de nombreux problèmes pour ces applications, nous citons au moins :

-le système qui les héberge devient incontournable;

ses intérêts peuvent diverger de ceux de ses utilisateurs;

tout repose sur l’honnêteté du service;

il dispose d’informations très privilégiées;

respect des données personnelles.

Le premier point auquel nous devons nous intéresser dans la conception des mécanismes de gestion de la confiance est la prise en compte de la décentralisation de l’expérience, des credentials, des politiques et de la prise de décision. L’expérience sur les transactions passées doit être partagée et distribuée entre les entités de la communauté. Chaque entité doit gérer sa propre politique. Les décisions sur la confiance doivent être prises localement par chaque entité.

La plupart des frameworks présentés dans le chapitre précédent tel que KeyNote [10, 8] TrustBuilder [27, 25] sont décentralisés. Dans Keynote, chaque entité gère sa propre politique grâce aux credentials qui lui ont été remis et aux assertions qu’il définit. TrustBuilder permet aussi à chaque entité de définir sa propre politique par des formules logiques.

Par contre, le framework SULTAN[35, 36] est centralisé : toutes les preuves sont stockées dans une base commune. La politique est définie pour toutes les entités participant au système et les raisonnements sur la confiance et le risque sont réalisés de manière centralisée sur la base de connaissances commune.

Le langage de description de politiques est l’élément le plus important des infra-

structures de gestion de la confiance. Comme nous l’avons indiqué au-dessus, il nous permet de représenter la notion de confiance avec son modèle, de spécifier la politique et les actions de chaque acteur. . . Chaque système de gestion de la confiance que nous avons étudié ci-dessus a son propre langage de politique. Nous présentons dans le tableau suivant une comparaison entre ces différents langages d’expression de politiques.

Le langage de politique doit satisfaire quelques critères tels que : une sémantique bien définie, la possibilité de présenter et de raisonner sur la confiance. . . . Nous considérons les critères suivants pour distinguer la richesse des langages de politique utilisés dans les systèmes de gestion de confiance présentés :

-La sémantique du langage est-elle bien définie (Y/N) ?

Quel est le modèle de confiance choisi : modèle basé sur les credentials (C), la réputation (R) ou mixte (M) ?

Le modèle permet-il de représenter des conditions complexes (Y/N) ?

Le modèle supporte-t-il un mécanisme de protection des données sensibles de la politique (Y/N) ?

Le modèle offre-t-il la possibilité de calculer ou de raisonner sur la confiance (Y/N) ?

Le langage a-t-il la capacité d’exprimer la notion de risque pour un modèle de confiance complexe (Y/N) ?

Le tableau suivant nous présente une vue synthétique des différents langages utilisés dans les systèmes que nous avons étudiés.

| Langage | KeyNote | Ponder | Protune | TPL |

| Sémantique bien définie | Y | Y | Y | Y |

| Modèle de confiance | C | M | M | C |

| Support des conditions complexes | Y | Y | Y | Y |

| Protection des données sensibles | N | N | N | N |

| Raisonnement sur la confiance | Y | Y | Y | Y |

| Prise en charge du risque | N | Y | Y | N |

| Appliqué dans | KeyNote | Sultan | Protune | Trustbuider |

3.9 Synthèse

Dans ce chapitre, nous avons présenté les différentes approches des systèmes de gestion de la confiance que l’on trouve dans la littérature : l’approche basée sur la politique, l’approche basée sur l’expérience et l’approche hybride.

Pour chaque approche, nous avons présenté quelques systèmes de gestion de confiance significatifs. À la fin de ce chapitre, nous proposons une analyse de ces systèmes de confiance et nous en précisons les points forts et les points faibles.

À partir de cette analyse, nous présentons les contraintes que nous nous fixons pour la conception de notre infrastructure de gestion de la confiance. Il s’agira d’un système décentralisé qui permettra d’utiliser toutes les sources d’informations disponibles pour la prise de décision sur la confiance.