Chapitre 7 : Réalisation et bilan

Introduction partielle

Un compte rendu est nécessaire à la fin de la mise en place d’un projet. D’abord, nous décrirons les modules qui ont été développés dans le logiciel. Ensuite, nous exposerons des captures d’écran. Enfin, nous expliciterons la politique de sécurité de notre plateforme.

Les modules développés

Au cours de la réalisation de notre projet, nous avons développé un certain nombre de modules indispensables au fonctionnement du logiciel. Ces modules représentent l’ensemble des fonctionnalités utilisables dans le logiciel. Nous avons développé :

Un module de gestion d’établissement

Cette partie permet de paramétrer l’établissement en mettant le logo, le nom de l’établissement, le nom du directeur des études, le nombre de point à retirer chez un élève en cas d’absence. Aussi permet-il de créer les catégories, les niveaux, les classes et les matières ;

Un module de gestion du personnel

Ce module permet d’ajouter, modifier, consulter et supprimer les membres de l’administration d’un établissement ;

Un module de gestion des professeurs

Cette section permet chaque année l’inscription des enseignants ;

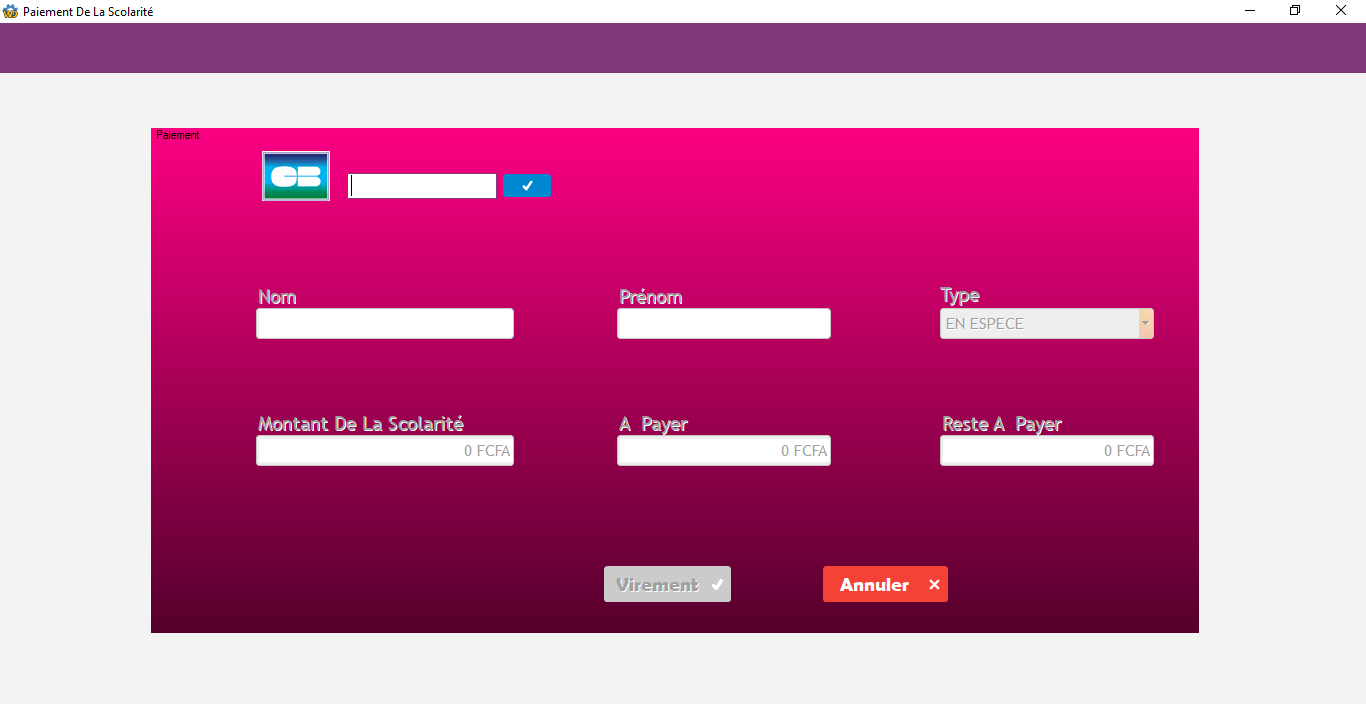

Un module de gestion de la scolarité

Cette partie permet d’enregistrer les entrées des frais de scolarité payés ;

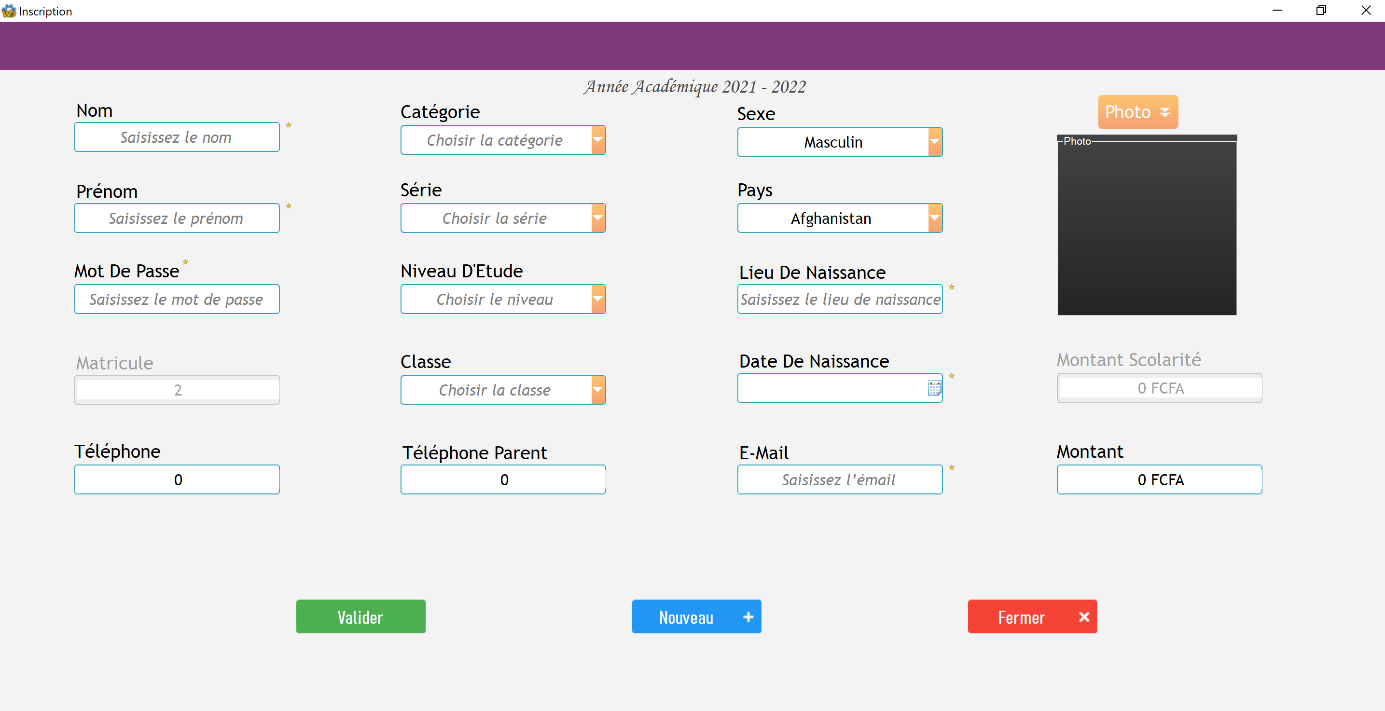

Un module de gestion des élèves

Ce module permet d’inscrire, de réinscrire et de désinscrire les élèves ;

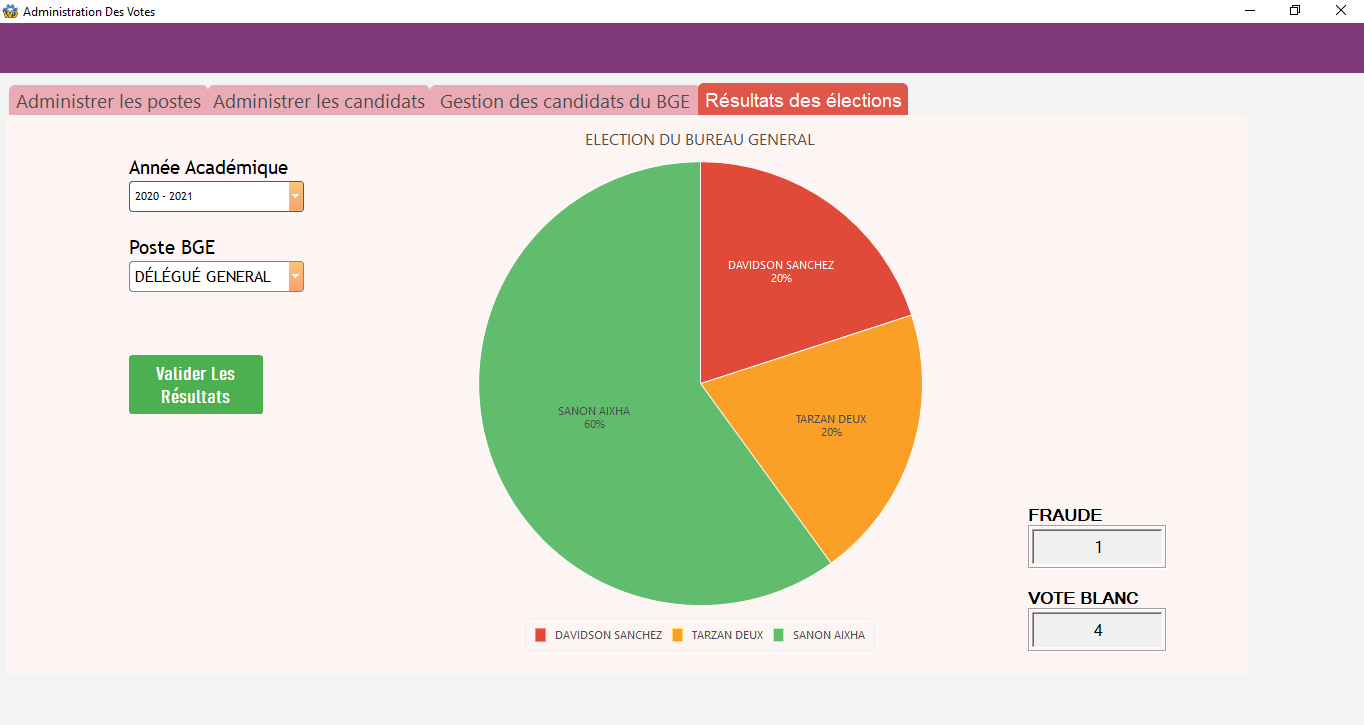

Un module de gestion des votes

Cette section permet aux élèves de voter chaque année les nouveaux membres du bureau général ;

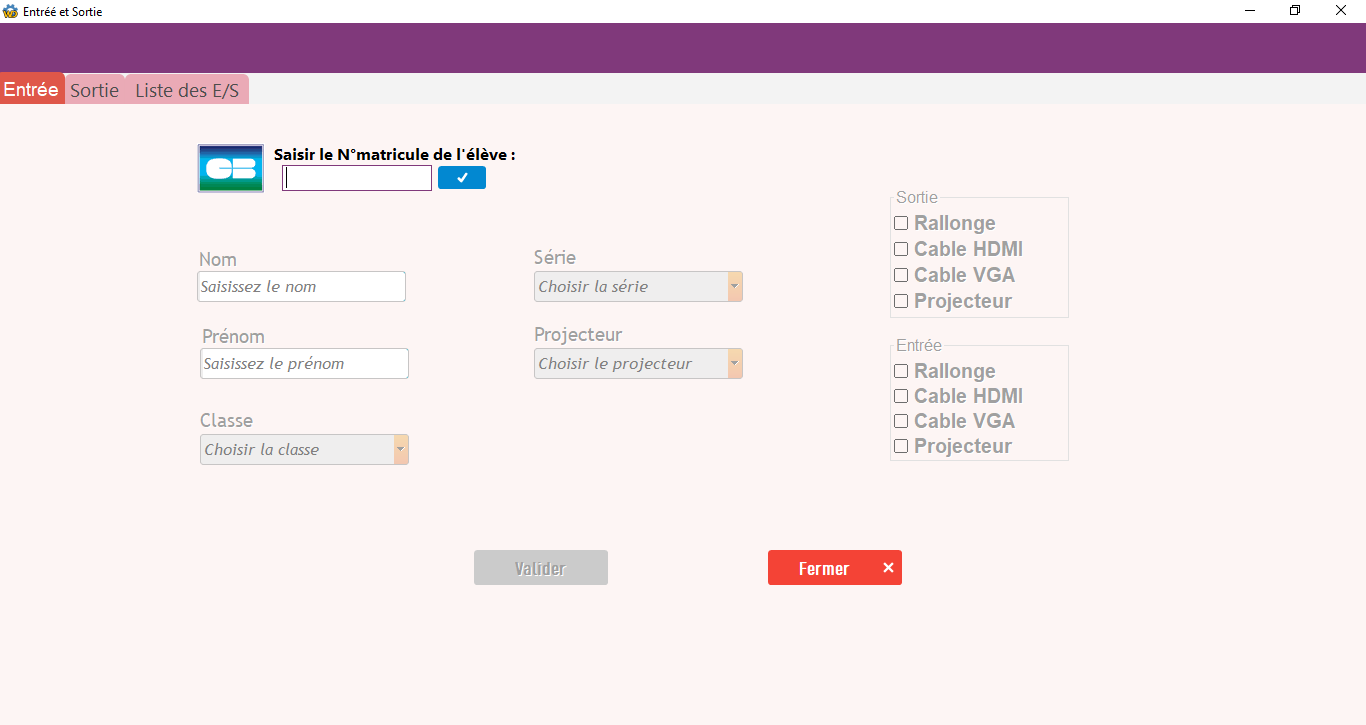

Un module pour la bonne gestion des vidéoprojecteurs

Ce module permet d’enregistrer des vidéoprojecteurs au sein de l’établissement et le suivi des entrées et sorties ;

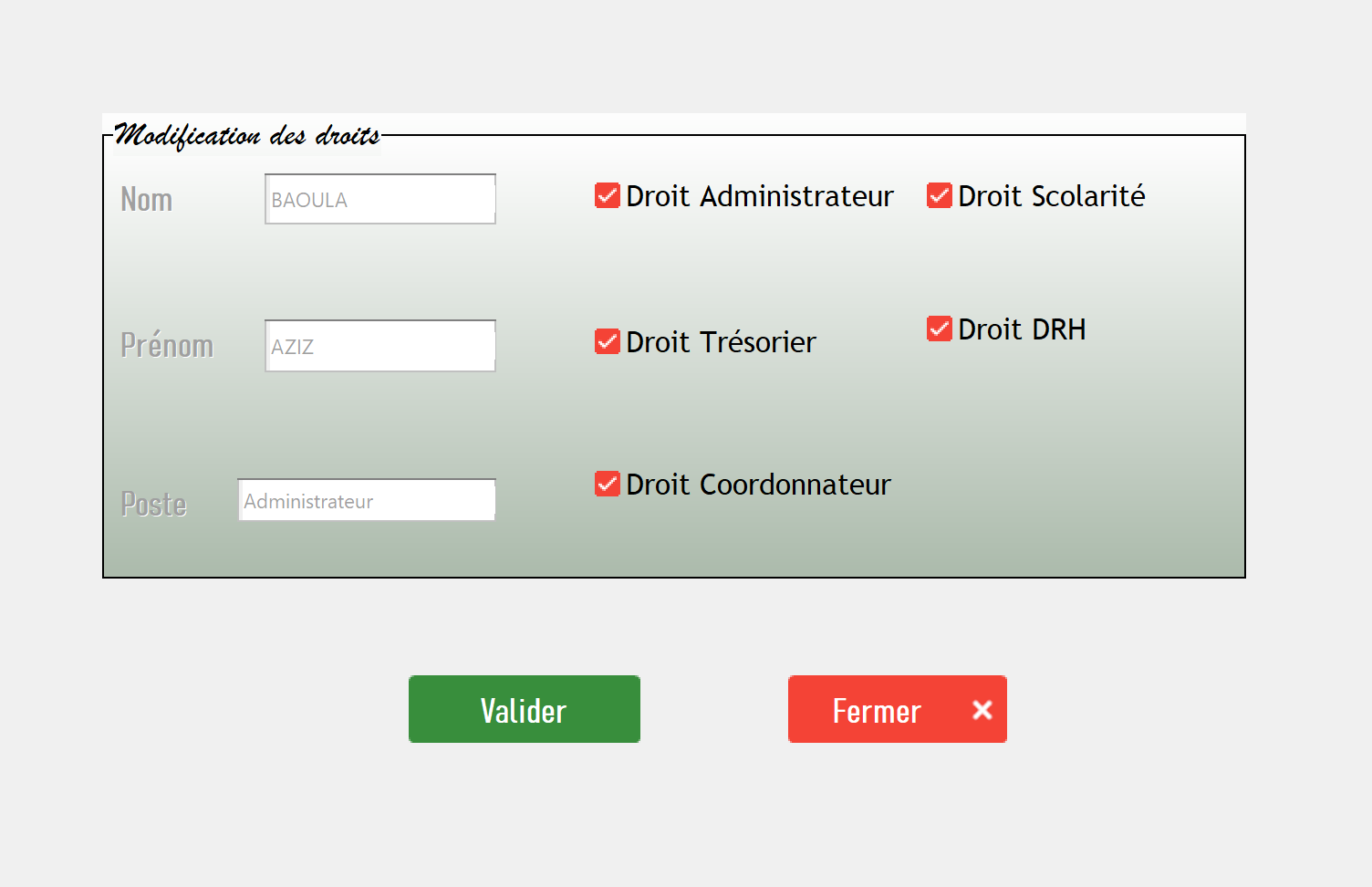

Un module de gestion des droits

Cette partie permet à l’administrateur de donner ou de retirer les droits aux utilisateurs du logiciel ;

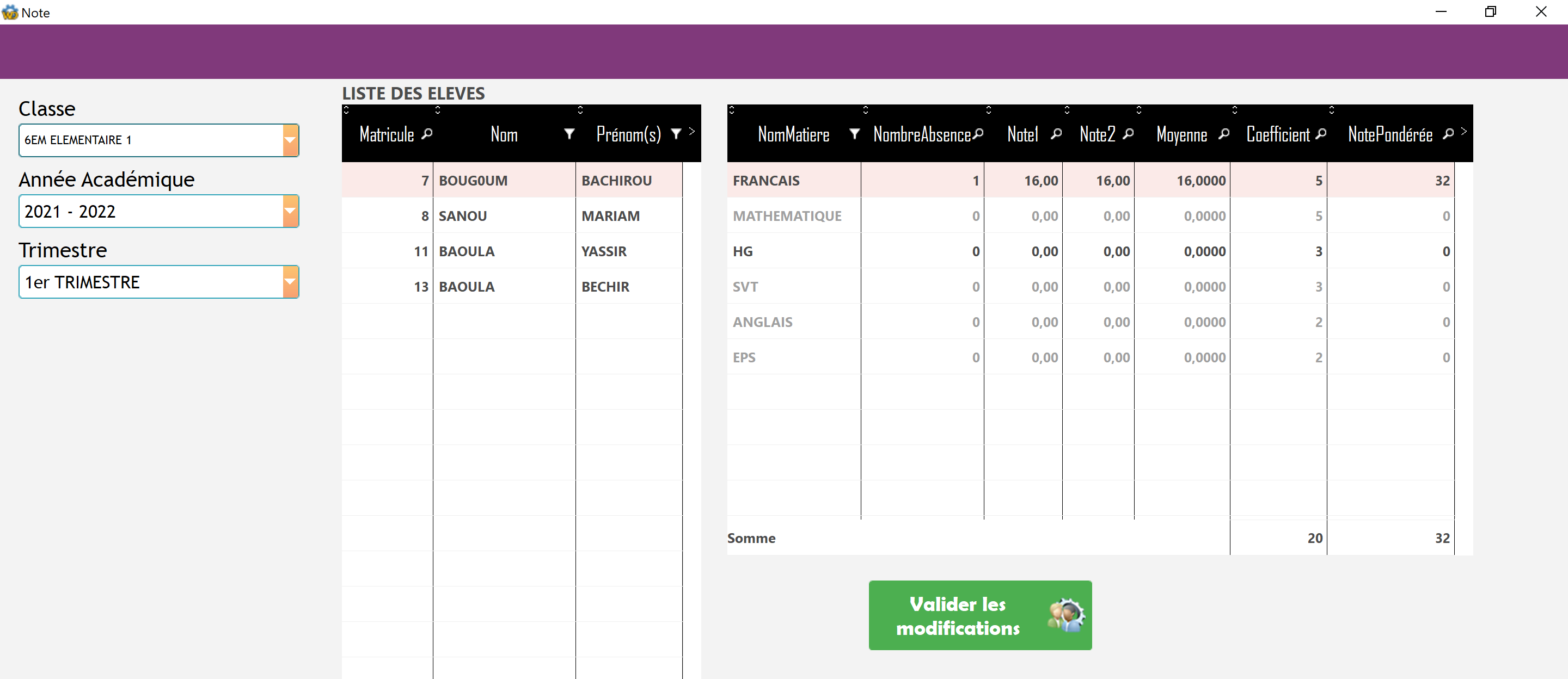

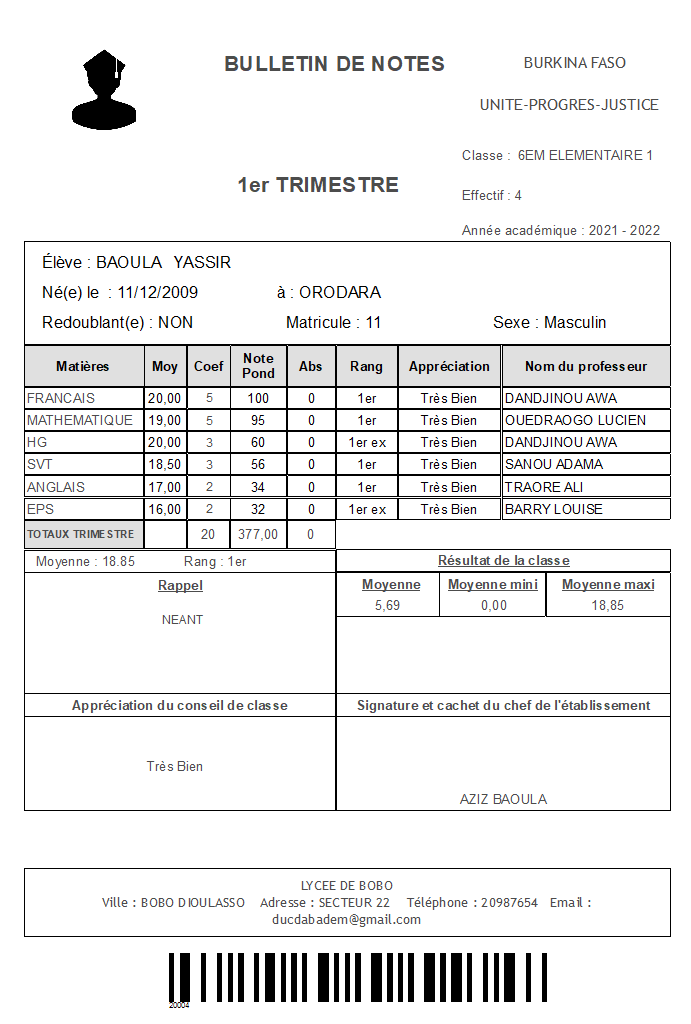

Un module de gestion des notes

Ce module permet aux professeurs d’ajouter, modifier et supprimer les notes des élèves par matière et par classe ;

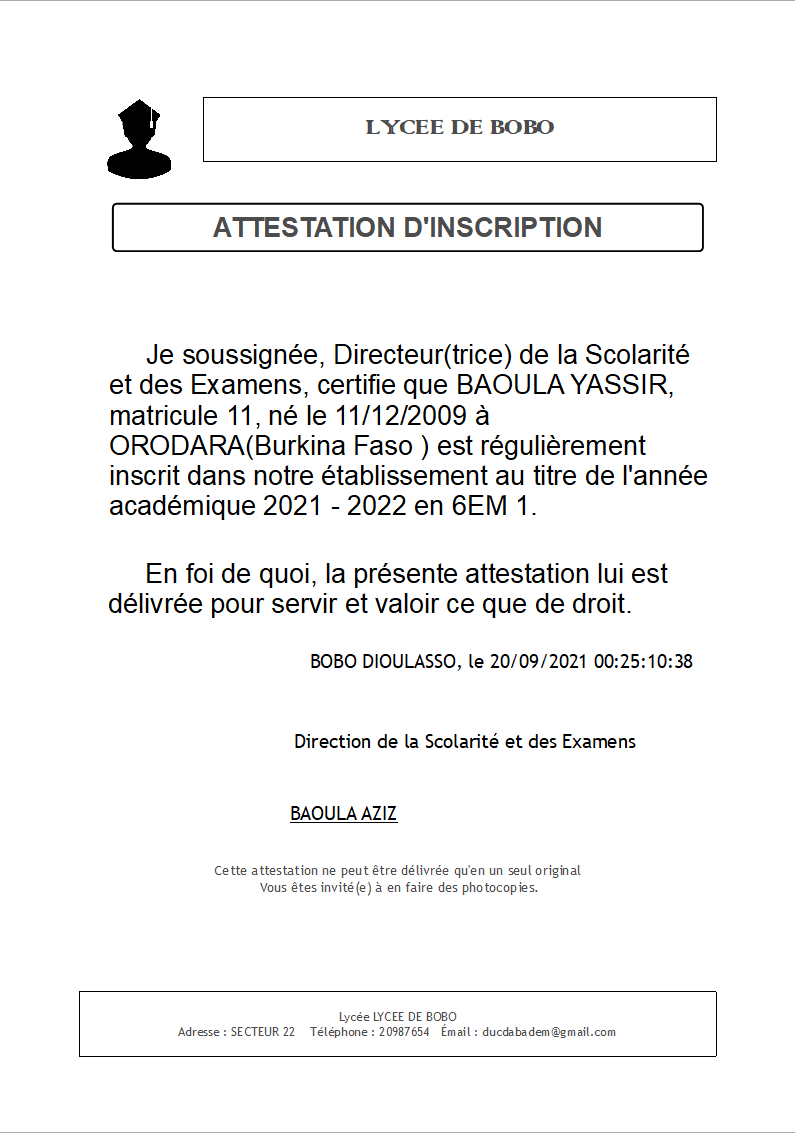

Un module pour la gestion des impressions

Cette section permet d’imprimer les cartes des utilisateurs du logiciel, les bulletins scolaires, les autorisations d’absences et les attestations d’inscription (certificat de scolarité) ;

Un module pour la gestion des absences

Cette partie permet de pointer ou retirer en absence les élèves et les professeurs ;

Un module pour la gestion des SMS

Dans cette section, le personnel administratif peut alerter les parents d’élèves instantanément sur l’absence, la remise des notes dans une matière et ou la remise des bulletins.

Présentation des captures d’écran

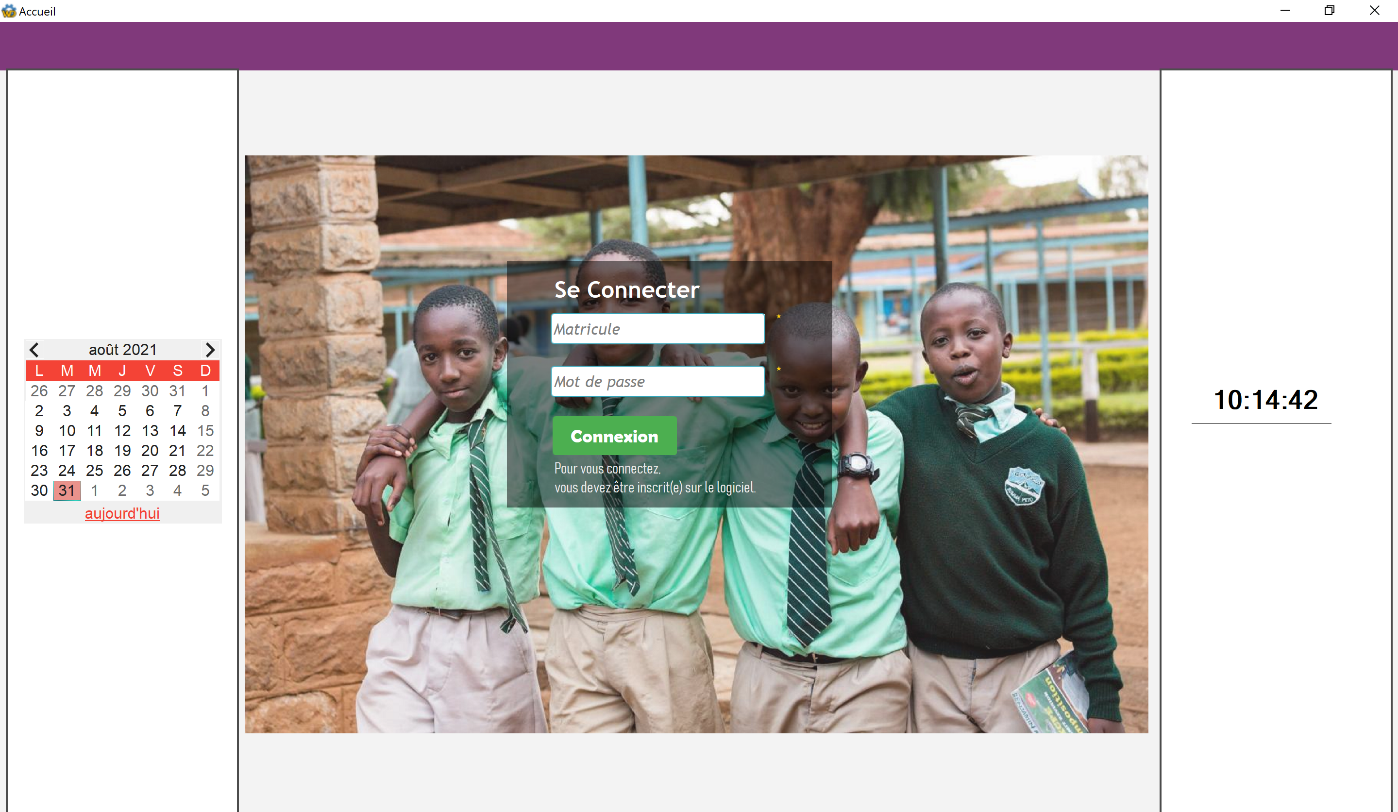

Figure 21 : Fenêtre de connexion

Source : Windev 24

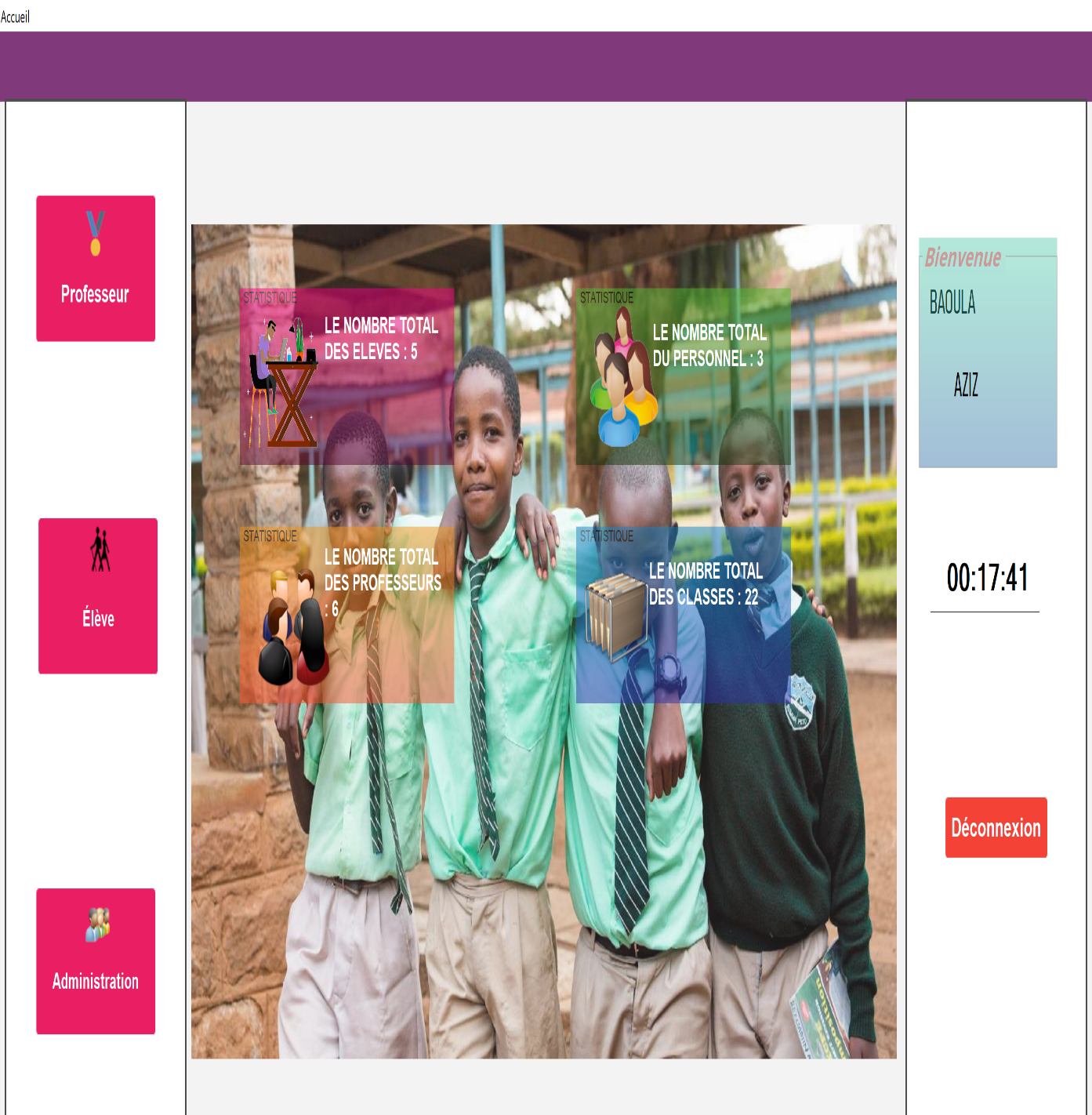

Figure 22 : Fenêtre d’accueil

Source : Windev 24

Figure 23 : Fenêtre de saisie des notes

Source : Windev 24

Figure 24 : Fenêtre d’inscription d’un élève

Source : Windev 24

Figure 25 : Fenêtre de gestion de vidéo projecteur

Source : Windev 24

Figure 26 : Fenêtre de paiement de scolarité

Source : Windev 24

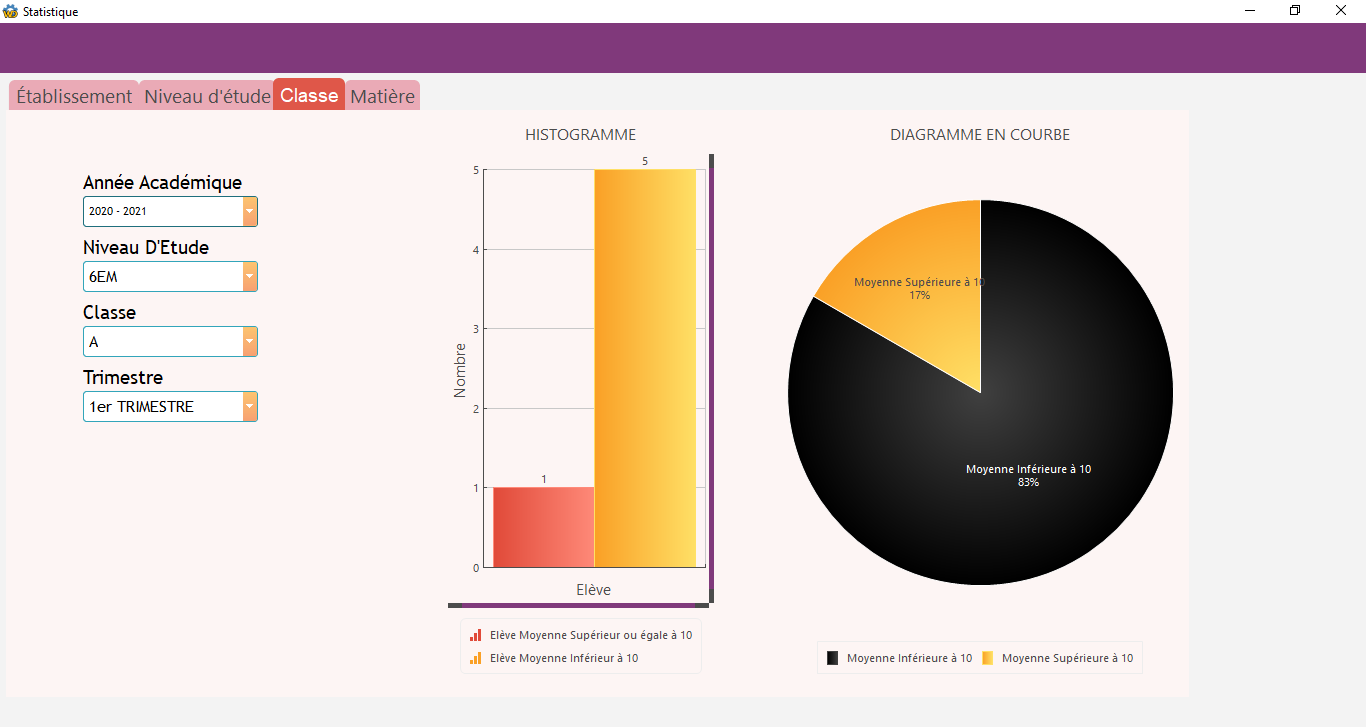

Figure 27 : Fenêtre des statistiques

Source : Windev 24

Figure 28 : Fenêtre administration de vote du bureau général

Source : Windev 24

Figure 29 : Bulletin généré par le système

Source : Windev 24

Figure 30 : Fenêtre de gestion des droits

Source : Windev 24

Figure 31 : Attestation générée par le système

Source : Windev 24

Politique de sécurité

Notion de sécurité

La sécurité informatique est l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaires à la mise en place des moyens visant à empêcher l’utilisation non autorisée, le mauvais usage et le détournement du système d’information.

Gestion des mots de passe et de la connexion au logiciel

Les utilisateurs doivent s’authentifier avant d’avoir accès aux fonctionnalités du logiciel. La politique de gestion des mots de passe vise à réduire les risques d’accès interdits au système d’information. Pour s’authentifier, nous avons utilisé le couple identifiant et mot de passe. Dans la réalisation de notre projet, les dispositions suivantes ont été prises :

Les identifiants de connexion sont uniques et propre à un utilisateur donné ;

Les mots de passe sont cryptés par un algorithme de Hachage ;

Les données sont chiffrées ;

L’accès à la base de données est protégé par un mot de passe.

Gestion des attaques

Une attaque informatique ou cyberattaque est une action volontaire et malveillante menée au moyen d’un réseau informatique visant à causer un dommage aux informations et aux personnes qui les traitent.

La vulnérabilité peut être humaine et logicielle. Comme méthode utilisée, nous avons :

Les Virus ;

Les Zombies ;

Le Cheval De Trois ;

Les Portes Dérobées ;

Les RansomWares ;

Le contrôle d’accès basées sur les vues ;

Le contrôle d’accès sur les utilisateurs.

Mise en place de la sauvegarde et de la restauration

En informatique, la sauvegarde est l’opération de copie préventive de données sur un support indépendant. Elle a pour but de mettre en sécurité des informations et de pallier toute éventualité de panne matérielle, d’infection par un logiciel malveillant et de suppression volontaire ou fortuite.

Les 4 techniques de sauvegardes de fichiers les plus communs :

La sauvegarde complète :

Avec une sauvegarde complète, chaque fois qu’un système est sauvegardé, tous les fichiers et dossiers du système sont copiés. Votre système de sauvegarde stocke une copie complète supplémentaire de la source de données lors de chaque sauvegarde programmée.

Donc, si vous sauvegardez votre système le cinquième jour de chaque mois, le 5 Mars, vous auriez une sauvegarde complète des données de votre système. Il existera une autre sauvegarde complète avec les données du 5 Février, du 5 Janvier, etc.

Bien que le temps de sauvegarde soit plus lent et que la sauvegarde nécessite plus d’espace de stockage, l’avantage de la sauvegarde complète des fichiers est que les opérations de restauration sont plus rapides et plus simples.

La sauvegarde incrémentale :

Pour une sauvegarde incrémentale, la sauvegarde initiale est complète et chaque sauvegarde suivante stocke les modifications apportées depuis la dernière sauvegarde.

Par conséquent, pour une sauvegarde effectuée le 5 Mars, vous auriez une sauvegarde complète des données telle qu’elle existait le 5 Janvier avec les modifications apportées entre Janvier 5 et 5 Février, puis les modifications apportées entre le 5 Février et 5 Mars.

La sauvegarde incrémentielle est plus longue à restaurer, mais plus rapide à sauvegarder, à la différence de la sauvegarde complète. C’est la méthode qui nécessite le moins de quantité de stockage. Ceci est généralement la méthode utilisée par les système de sauvegarde en ligne.

La sauvegarde différentielle :

Comme la méthode incrémentale, avec une sauvegarde différentielle, la première sauvegarde est complète. Mais par la suite, le système sauvegarde tous les changements depuis la dernière sauvegarde complète.

Pour reprendre notre exemple, le 5 Mars, le système sauvegarde tous les changements effectués lors de la sauvegarde complète du 5 Janvier.

Ce type de sauvegarde nécessite plus d’espace de stockage que l’incrémentale, mais permet également un temps de restauration rapide.

Sauvegarde Miroir (Mirror en anglais) :

Une sauvegarde miroir est une copie exacte des données sources. Avec un miroir, il n’y a qu’une seule sauvegarde qui contient les fichiers de votre système tels qu’ils existaient lors de votre dernière sauvegarde.

L’avantage d’un miroir est que la sauvegarde ne contient pas de fichiers anciens ou obsolètes avec une capacité de restauration rapide. Un problème se pose si un fichier est supprimé par inadvertance sur le système, puis le système est sauvegardé, parce que le fichier est également perdu sur la sauvegarde miroir. Ce système peut être couplé avec l’une des méthodes ci-dessus pour bénéficier d’une restauration rapide en fonction de la perte.

Conclusion partielle

Au terme de ce chapitre, nous avons énuméré les différents éléments concernant la réalisation de notre projet. Tout d’abord, nous avons ressorti les modules qui ont été développés et présenté des captures d’écran de quelques interfaces. Ensuite, nous avons parlé de la politique de la sécurité. Enfin, nous avons évoqué les techniques de sauvegarde dont l’objectif est de mettre en sécurité les données des utilisateurs afin d’éviter les pertes de données.

Conclusion générale

L’objectif de notre projet était de réaliser un logiciel de gestion et de suivi des élèves à distance. Cette phase pratique de notre formation consacrée à l’analyse et à la conception nous a conduit à partir des problèmes constatés, à satisfaire les besoins en adéquation avec les projets prescrits et les contraintes rencontrées.

Lors du stage, nous avons rencontré quelques difficultés notamment sur l’apprentissage du WLangage qui est le langage utilisé par WinDev.

Nous avons appliqué au maximum les règles de base permettant d’avoir une application performante. Il y a entre autres le langage UML qui a servi à modéliser le système en suivant les différentes étapes, MS SQL Server utilisé comme système de gestion de base de données et le WLangage qui a permis à implémenter notre application.

La réalisation d’un tel projet nous a permis d’apprendre et de toucher du doigt divers aspects du métier de développeur et de celui de concepteur.

Le bilan de ce stage est dans l’ensemble positif, les principaux buts du projet étant accomplis. La plus grande partie du travail qui m’a été demandée a été réalisée. Les quelques modifications ou améliorations qui restent à apporter aux différents programmes développés seront effectuées.

Il serait intéressant de mettre en perspective une application web permettant aux parents d’élèves de consulter les paiements de scolarité effectués, les absences, les notes et les bulletins des enfants à charge. Aussi permettra-t-il aux professeurs et aux personnels de pouvoir effectuer les tâches à distance.

Nous n’avons pas la prétention d’avoir réalisé un travail parfait. C’est pourquoi, nous voudrions au-delà des imperfections et insuffisances que vous constaterez et rencontrerez, tenir compte de vos remarques, critiques, et suggestions afin de rendre possible la perfection de ce projet.

Bibliographie

Grégory CASANOVA/James RAVAILLE, <>, version 1.0 ;

Safae LAQRICHI, Thèse en vue de l’obtention du doctorat à l’université Fédérale Toulouse Midi-Pyrénées <>, Génie Industriel, soutenue le 17-12-2015 ;

Drissa BARRO et Ibrahim TRAORE, mémoire de fin de cycle en vue de l’obtention du diplôme d’ingénieur de travaux informatiques << Gestion des inscriptions en ligne à l’université Polytechnique de Bobo-Dioulasso>>, année académique 2009-2010 ;

Olivier GUIBERT, <>, 7 novembre 2007.

Webographie

Pourquoi développer en WinDev : (consulté le 20/12/2020 à 19 H 20) ;

Pourquoi choisir WinDev pour programmer : (consulté le 10/01/2021 à 13 H 15) ;

Avantages de WinDev : (consulté le 20/01/2021 à 08 H 50) ;

SMS WinDev : (consulté le 05/02/2021 à 14 H 10) ;

Certaines définitions : (consulté le 10/03/2021 à 15 H 50) ;

Quelle architecture logicielle pour son application : (consulté le 10/04/2021 à 09 H 10) ;

Oracle vs Microsoft SQL Server : quel est le meilleur RDBMS ? (consulté le 20/04/2021 à 11 H 40) ;

Comprendre les 4 types de sauvegardes les plus utilisées : (consulté le 04/05/2021 à 17 H 20).