5. Définition des PKI « Public Key Infrastructure »

5.1 Infrastructure à Clef publique

Une PKI assure la sécurité des transactions électroniques et l’échange de renseignements sensibles grâce à des clefs cryptographiques et à des certificats. Une PKI offre divers services : confidentialité, contrôle d’accès, intégrité, authentification, services de non-répudiation pour les transactions commerciales électroniques et les applications informatiques connexes. En outre, elle gère la production et la distribution des paires de clefs publique et privée, et diffuse la clef publique (ainsi que l’identification de l’utilisateur) sous forme de « certificat » sur des babillards électroniques publics

Une PKI comprend ce qui suit :

* Autorité de certification;

* Annuaire de certificats;

* Système de révocation de certificats;

* Système de sauvegarde et de récupération de clefs;

* Soutien à la non-répudiation;

* Mise à jour automatique des clefs;

* Gestion de l’historique des clefs;

* Horodatage;

* Logiciel client interagissant de manière fiable et continue avec tout ce qui est énuméré ci-dessus.

Une PKI assure donc, avec un haut niveau de confiance, la protection des clefs privées, veille à ce que des clefs publiques spécifiques soient véritablement associées à des clefs privées spécifiques, et vérifie que les parties qui possèdent une paire de clefs publique et privée sont bien celles qu’elles prétendent être.

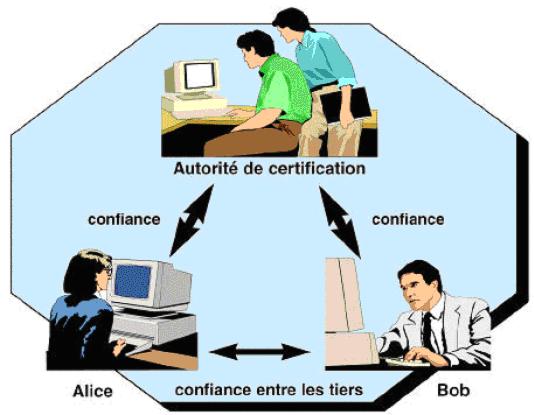

5.2 Confiance entre les tiers

On entend par la confiance entre les tiers, le fait que deux entités ou deux personnes aient implicitement confiance l’une en l’autre, même si elles n’ont pas établi au préalable de liens commerciaux ou personnels. Dans un tel cas, les deux parties ont cette confiance implicite et mutuelle parce qu’elles partagent une relation avec une tierce partie commune, et parce que celle-ci se porte garante de la légitimité des deux premières parties.

La confiance entre les tiers est une exigence fondamentale de toute implantation à grande échelle de services de sécurité reposant sur la cryptographie à clef publique. En effet, celle-ci nécessite l’accès à la clef publique d’un utilisateur. Toutefois, dans un réseau de grande taille, il est impossible et irréaliste de s’attendre à ce que chaque utilisateur établisse au préalable des relations avec tous les autres utilisateurs. En outre, comme la clef publique d’un utilisateur doit être accessible à l’ensemble des autres utilisateurs, le lien entre une clef publique et une personne donnée doit être garanti par une tierce partie de confiance, afin que nul ne puisse se faire passer pour un utilisateur légitime. Une tierce partie de confiance, dont les mécanismes sont sûrs, permet aux utilisateurs d’avoir implicitement confiance dans toute clef publique certifiée par cette tierce partie.

Un agent de certification tiers est appelé Autorité de Certification « CA ».

5.3 Autorité de Certification

Une CA est une entité de confiance dont la responsabilité est essentiellement de certifier l’authentification des utilisateurs. La fonction d’une CA est très analogue à celle d’un bureau chargé de l’émission des passeports dans un gouvernement. Un passeport est un document authentique, émis par une autorité appropriée, qui certifie que son détenteur est bien la personne qu’elle prétend être. C’est à toute fin pratique le «document d’identité» de la personne. Tout pays qui a confiance en l’autorité d’un bureau de passeports d’un pays étranger honorera les passeports des ressortissants de ce pays. Ceci illustre bien ce qu’on entend par confiance entre les tiers.

Tout comme un passeport, l’«identité électronique» de l’utilisateur d’un réseau, émise par une CA, est une preuve que cet utilisateur est connu par l’autorité de certification. Par conséquent, grâce au mécanisme de confiance entre les tiers, quiconque a confiance dans la CA peut avoir confiance en l’identité de l’utilisateur. Les critères qui établissent les CAs et les politiques qui en balisent le cadre de fonctionnement sont d’une importance primordiale pour déterminer le degré de confiance que l’on peut avoir dans les CAs.

5.4 Certificats

Pour un utilisateur du réseau, un certificat est l’équivalent électronique d’un passeport. Il contient de l’information que l’on peut utiliser pour vérifier l’identité du détenteur (exemple : son nom). Un élément d’information crucial contenu dans le certificat d’un utilisateur est sa clef publique. Celle-ci peut servir soit à chiffrer les données destinées au détenteur du certificat, soit à vérifier la signature numérique du détenteur.

La notion de certificat soulève plusieurs questions au sujet du degré de « confiance ». Par exemple, au sujet de la protection de l’information dans un certificat : comment peut-on être sûr que le nom et la clef publique dans un certificat appartiennent véritablement au présumé détenteur de celui-ci ?

En fait, sans ce niveau de confiance, la cryptographie à clef publique n’est d’aucune utilité, car il n’y aurait aucune garantie que l’information est chiffrée pour la bonne personne, ou qu’une signature numérique puisse être associée à une personne donnée.

Afin d’assurer la légitimité de la clef publique d’un utilisateur et des autres renseignements (par exemple, son nom) qui figurent dans un certificat, une CA signe numériquement l’information du certificat au moyen de sa propre clef de signature privée. La signature numérique de la CA offre ainsi trois éléments importants pour la sécurité et la confiance à l’égard du certificat. Tout d’abord, par définition, une signature numérique valide sur un certificat est garantie de son intégrité. En deuxième lieu, comme la CA est la seule entité qui a accès à sa propre clef de signature privée, quiconque vérifie la signature de la CA sur le certificat est assuré que c’est seulement la CA qui peut avoir créée et signée ce certificat. Enfin, comme seul la CA a accès à sa clef de signature privée, la CA ne peut pas nier avoir signé le certificat. Ce concept est souvent appelé non-répudiation.

5.5 Certification Réciproque

La certification réciproque est tout simplement un prolongement du concept de confiance entre les tiers. Dans ce processus, deux CA échangent en toute sécurité de l’information sur les clefs cryptographiques, de sorte que chacun puisse certifier efficacement la fiabilité des clefs de l’autre. D’un point de vue technique, il s’agit de créer des « Certificats réciproques » entre les deux CA. Lorsqu’une CA d’une organisation et une CA d’une deuxième organisation font cette certification réciproque, la CA de la première organisation crée et signe numériquement un certificat contenant la clef publique de la CA de la deuxième organisation. De la même manière, la deuxième organisation crée et signe un certificat contenant la clef publique de la CA de la première organisation. Les utilisateurs relevant d’une CA peuvent donc implicitement avoir confiance dans les utilisateurs relevant de l’autre CA.

Comme la certification réciproque élargit le concept de confiance entre les tiers, il importe que chaque domaine relevant d’une CA n’ait aucune réserve à la vigilance des politiques et pratiques de sécurité de l’autre domaine en ce qui concerne l’émission des certificats et la réalisation de ses activités. La certification croisée va donc au-delà du simple échange d’information sur les clefs cryptographiques.

Lire le mémoire complet ==> (Sécurité Informatique au sein de l’entreprise)

Mémoire de fin d’études en Informatique

________________________

Certification Authority

Si le bouton de téléchargement ne répond pas, vous pouvez télécharger ce mémoire en PDF à partir cette formule ici.