Qu’est-ce qu’un Firewall ? Fonctionnement et types d’un système firewall

7. Firewall

7.1 Qu’est-ce qu’un Firewall ?

De nos jours, toutes les entreprises possédant un réseau local possèdent aussi un accès à Internet, afin d’accéder à la manne d’information disponible sur le réseau des réseaux, et de pouvoir communiquer avec l’extérieur.

Cette ouverture vers l’extérieur est indispensable… et dangereuse en même temps.

Ouvrir l’entreprise vers le monde signifie aussi laisser place ouverte aux étrangers pour essayer de pénétrer le réseau local de l’entreprise, et y accomplir des actions douteuses, parfois gratuites, de destruction, vol d’informations confidentielles, …

Les mobiles sont nombreux et dangereux.

Pour parer à ces attaques, une architecture sécurisée est nécessaire. Pour cela, le cœur d’une telle architecture est basé sur un firewall.

Cet outil a pour but de sécuriser au maximum le réseau local de l’entreprise, de détecter les tentatives d’intrusion et d’y parer au mieux possible.

Cela représente une sécurité supplémentaire rendant le réseau ouvert sur Internet beaucoup plus sûr.

De plus, il peut permettre de restreindre l’accès interne vers l’extérieur.

En effet, des employés peuvent s’adonner à des activités que l’entreprise ne cautionne pas, le meilleur exemple étant le jeu en ligne.

En plaçant un firewall limitant ou interdisant l’accès à ces services, l’entreprise peut donc avoir un contrôle sur les activités se déroulant dans son enceinte.

Le firewall propose donc un véritable contrôle sur le trafic réseau de l’entreprise.

Il permet d’analyser, de sécuriser et de gérer le trafic réseau, et ainsi d’utiliser le réseau de la façon pour laquelle il a été prévu et sans l’encombrer avec des activités inutiles, et d’empêcher une personne sans autorisation d’accéder à ce réseau de données.

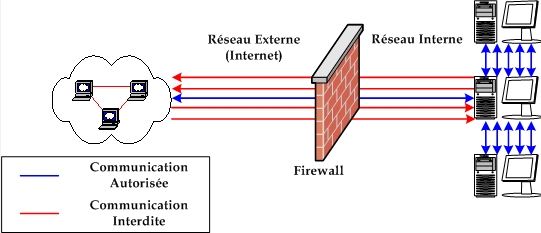

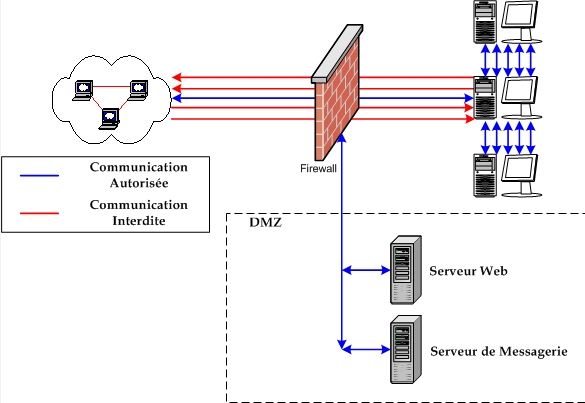

Il s’agit ainsi d’une passerelle filtrante comportant au minimum les interfaces réseaux suivantes telles que montrées dans la Figure 2 :

- Une interface pour le réseau à protéger (réseau interne)

- Une interface pour le réseau externe

Figure 15 : Schéma d’une architecture réseau utilisant un Firewall

Le système firewall est un système logiciel, reposant parfois sur un matériel réseau dédié, constituant un intermédiaire entre le réseau local (ou la machine locale) et un ou plusieurs réseaux externes.

Il est possible de mettre un système Firewall sur n’importe quelle machine et avec n’importe quel système pourvu que :

- La machine soit suffisamment puissante pour traiter le trafic;

- Le système soit sécurisé;

- Aucun autre service que le service de filtrage de paquets ne fonctionne sur le serveur.

Dans le cas où le système Firewall est fourni dans une boîte noire « clef en main », on utilise le terme d’« Appliance ».

7.2 Fonctionnement d’un système Firewall

Un système Firewall contient un ensemble de règles prédéfinies permettant :

- D’autoriser la connexion (allow)

- De bloquer la connexion (deny)

- De rejeter la demande de connexion sans avertir l’émetteur (drop).

L’ensemble de ces règles permet de mettre en œuvre une méthode de filtrage dépendant de la politique de sécurité adoptée par l’entité.

On distingue habituellement deux types de politiques de sécurité permettant :

- Soit d’autoriser uniquement les communications ayant été explicitement autorisées : « Tout ce qui n’est pas explicitement autorisé est interdit »

- Soit d’empêcher les échanges qui ont été explicitement interdits.

La première méthode est sans nul doute la plus sûre, mais elle impose toutefois une définition précise et contraignante des besoins en communication.

7.2.1 Le filtrage simple de paquets

Un système Firewall fonctionne sur le principe du filtrage simple de paquets (en anglais « Stateless Packet Filtering »).

Il analyse les en-têtes de chaque paquet de données (datagramme) échangé entre une machine du réseau interne et une machine extérieure.

Ainsi, les paquets de données échangées entre une machine du réseau extérieur et une machine du réseau interne transitent par le Firewall et possèdent les en-têtes suivants, systématiquement analysés par le firewall :

- Adresse IP de la machine émettrice;

- Adresse IP de la machine réceptrice;

- Type de paquet (TCP, UDP, etc.);

- Numéro de port (un port est un numéro associé à un service ou une application réseau).

Les adresses IP contenues dans les paquets permettent d’identifier la machine émettrice et la machine cible, tandis que le type de paquet et le numéro de port donnent une indication sur le type de service utilisé.

Les ports reconnus (dont le numéro est compris entre 0 et 1023) sont associés à des services courants (les ports 25 et 110 sont par exemple associés au courrier électronique, et le port 80 au Web).

La plupart des dispositifs Firewall sont au minimum configurés de manière à filtrer les communications selon le port utilisé.

Il est généralement conseillé de bloquer tous les ports qui ne sont pas indispensables (selon la politique de sécurité retenue).

Le port 23 est par exemple souvent bloqué par défaut par les dispositifs Firewall car il correspond au protocole Telnet, permettant d’émuler un accès par terminal à une machine distante de manière à pouvoir exécuter des commandes à distance.

Les données échangées par Telnet ne sont pas chiffrées, ce qui signifie qu’un individu est susceptible d’écouter le réseau et de voler les éventuels mots de passe circulant en clair.

Les administrateurs lui préfèrent généralement le protocole SSH, réputé sûr et fournissant les mêmes fonctionnalités que Telnet.

Limites du Filtrage simple de paquets

Le premier problème vient du fait que l’administrateur réseau est rapidement contraint à autoriser un trop grand nombre d’accès, pour que le Firewall offre une réelle protection.

Par exemple, pour autoriser les connexions à Internet à partir du réseau privé, l’administrateur devra accepter toutes les connexions TCP provenant de l’Internet avec un port supérieur à 1024.

Ce qui laisse beaucoup de choix à un éventuel pirate.

Il est à noter que de définir des ACL sur des routeurs haut de gamme – c’est à dire, supportant un débit important – n’est pas sans répercussion sur le débit lui-même.

Enfin, ce type de filtrage ne résiste pas à certaines attaques de type IP Spoofing / IP Flooding, la mutilation de paquet, ou encore certaines attaques de type DoS.

Ceci est vrai sauf dans le cadre des routeurs fonctionnant en mode distribué. Ceci permettant de gérer les ACL directement sur les interfaces sans remonter à la carte de traitement central.

Les performances impactées par les ACL sont alors quasi nulles.

7.2.2 Le filtrage dynamique

Le filtrage simple de paquets ne s’attache qu’à examiner les paquets IP indépendamment les uns des autres, ce qui correspond au niveau 3 du modèle OSI.

Or, la plupart des connexions reposent sur le protocole TCP, qui gère la notion de session, afin d’assurer le bon déroulement des échanges.

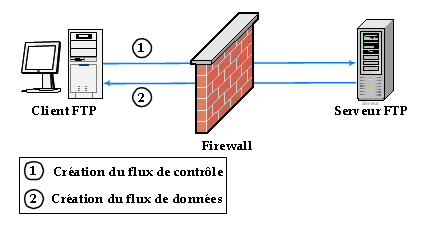

D’autre part, de nombreux services (le FTP par exemple) initient une connexion sur un port statique, mais ouvrent dynamiquement (c’est-à-dire de manière aléatoire) un port afin d’établir une session entre la machine faisant office de serveur et la machine cliente.

La figure suivante illustre l’échange entre un Client et un Serveur FTP.

Figure 25 : Établissement de la connexion entre un Client et un Serveur FTP en passant par un Firewall

Ainsi, il est impossible avec un filtrage simple de paquets de prévoir les ports à laisser passer ou à interdire.

Pour y remédier, le système de filtrage dynamique de paquets est basé sur l’inspection des couches 3 et 4 du modèle OSI, permettant d’effectuer un suivi des transactions entre le client et le serveur.

Le terme anglo-saxon est « Stateful inspection » ou « Stateful packet filtering », qui se traduit en « filtrage de paquets avec état ».

Un dispositif pare-feu de type « Stateful inspection » est ainsi capable d’assurer un suivi des échanges, c’est-à-dire de tenir compte de l’état des anciens paquets pour appliquer les règles de filtrage.

De cette manière, à partir du moment où une machine autorisée initie une connexion à une machine situé de l’autre côté du pare-feu; l’ensemble des paquets transitant dans le cadre de cette connexion seront implicitement acceptés par le pare-feu.

Si le filtrage dynamique est plus performant que le filtrage de paquets basique, il ne protège pas pour autant de l’exploitation des failles applicatives, liées aux vulnérabilités des applications.

Or ces vulnérabilités représentent la part la plus importante des risques en terme de sécurité.

Limites du filtrage dynamique

Tout d’abord, il convient de s’assurer que les deux techniques sont bien implémentées par les Firewalls, car certains constructeurs ne l’implémentent pas toujours correctement.

Ensuite une fois que l’accès à un service a été autorisé, il n’y a aucun contrôle effectué sur les requêtes et réponses des clients et serveurs.

Un serveur HTTP pourra donc être attaqué impunément.

Enfin les protocoles maisons utilisant plusieurs flux de données ne passeront pas, puisque le système de filtrage dynamique n’aura pas connaissance du protocole.

7.2.3 Le filtrage applicatif

Le filtrage applicatif permet de filtrer les communications application par application.

Le filtrage applicatif opère donc au niveau 7 « Couche application » du modèle OSI, contrairement au filtrage de paquets simple « Niveau 4 ».

Le filtrage applicatif suppose donc une connaissance des protocoles utilisés par chaque application.

Le filtrage applicatif permet, comme son nom l’indique, de filtrer les communications application par application.

Le filtrage applicatif suppose donc une bonne connaissance des applications présentes sur le réseau, et notamment de la manière dont elle structure les données échangées (ports, etc.).

Un firewall effectuant un filtrage applicatif est appelé généralement « passerelle applicative » ou « proxy », car il sert de relais entre deux réseaux en s’interposant et en effectuant une validation fine du contenu des paquets échangés.

Le proxy représente donc un intermédiaire entre les machines du réseau interne et le réseau externe, subissant les attaques à leur place.

De plus, le filtrage applicatif permet la destruction des en-têtes précédant le message applicatif, ce qui permet de fournir un niveau de sécurité supplémentaire.

Il s’agit d’un dispositif performant, assurant une bonne protection du réseau, pour peu qu’il soit correctement administré.

En contrepartie, une analyse fine des données applicatives requiert une grande puissance de calcul et se traduit donc souvent par un ralentissement des communications, chaque paquet devant être finement analysé.

Par ailleurs, le proxy doit nécessairement être en mesure d’interpréter une vaste gamme de protocoles et de connaître les failles afférentes pour être efficace.

Limites du filtrage applicatif

Le premier problème qui se pose est la finesse du filtrage réalisé par le proxy.

Il est extrêmement difficile de pouvoir réaliser un filtrage qui ne laisse rien passer, vu le nombre de protocoles de niveau 7.

En outre le fait de devoir connaître les règles protocolaires de chaque protocole filtré pose des problèmes d’adaptabilité à de nouveaux protocoles ou des protocoles maisons.

Mais il est indéniable que le filtrage applicatif apporte plus de sécurité que le filtrage de paquet avec état, mais cela se paie en performance.

Ce qui exclut l’utilisation d’une technologie 100 % proxy pour les réseaux à gros trafic au jour d’aujourd’hui.

Néanmoins d’ici quelques années, le problème technologique sera sans doute résolu.

Enfin, un tel système peut potentiellement comporter une vulnérabilité dans la mesure où il interprète les requêtes qui transitent par son biais.

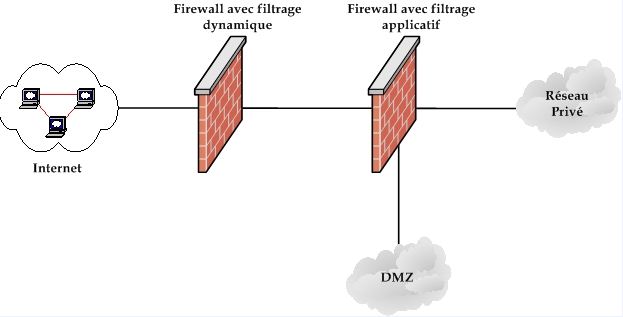

Ainsi, il est recommandé de dissocier le pare-feu (dynamique ou non) du proxy tel que montré dans la Figure 4, afin de limiter les risques de compromission.

Figure 17 : Choix des Firewall dans une architecture réseau

7.3 Les différents types de Firewall

7.3.1 Les Firewall Bridge

Ces derniers sont relativement répandus.

Ils agissent comme de vrais câbles réseau avec la fonction de filtrage en plus, d’où leur appellation de Firewall.

Leurs interfaces ne possèdent pas d’adresse IP, et ne font que transférer les paquets d’une interface a une autre en leur appliquant les règles prédéfinies.

Cette absence est particulièrement utile, car cela signifie que le Firewall est indétectable pour un hacker lambda.

En effet, quand une requête ARP est émise sur le câble réseau, le Firewall ne répondra jamais.

Ses adresses Mac ne circuleront jamais sur le réseau, et comme il ne fait que « transmettre » les paquets, il sera totalement invisible sur le réseau.

Cela rend impossible toute attaque dirigée directement contre le Firewall, étant donné qu’aucun paquet ne sera traité par ce dernier comme étant sa propre destination.

Donc, la seule façon de le contourner est de passer outre ses règles de drop. Toute attaque devra donc « faire » avec ses règles, et essayer de les contourner.

Dans la plupart des cas, ces derniers ont une interface de configuration séparée.

Un câble vient se brancher sur une troisième interface, série ou même Ethernet, et qui ne doit être utilisée que ponctuellement et dans un environnement sécurisé de préférence.

Ces Firewalls se trouvent typiquement sur les switchs.

| Avantages | Inconvénients |

| Impossible de l’éviter (les paquets passeront par ses interfaces)Peu coûteux | Possibilité de le contourner (il suffit de passer outre ses règles)Configuration souvent contraignanteLes fonctionnalités présentes sont très basiques (filtrage sur adresse IP, port, le plus souvent en Stateless) |

Tableau 3 : Avantages et inconvénients d’un Firewall Bridge

7.3.2 Les Firewalls matériels

Ils se trouvent souvent sur des routeurs achetés dans le commerce par de grands constructeurs comme Cisco ou Nortel.

Intégrés directement dans la machine, ils font office de « boite noire », et ont une intégration parfaite avec le matériel.

Leur configuration est souvent relativement ardue, mais leur avantage est que leur interaction avec les autres fonctionnalités du routeur est simplifiée de par leur présence sur le même équipement réseau.

Souvent relativement peu flexibles en terme de configuration, ils sont aussi peu vulnérables aux attaques, car présent dans la « boite noire » qu’est le routeur.

De plus, étant souvent très liés au matériel, l’accès à leur code est assez difficile, et le constructeur a eu toute latitude pour produire des systèmes de codes « signés » afin d’authentifier le logiciel (système RSA ou assimilés).

Ce système n’est implanté que dans les firewalls haut de gamme, car cela évite un remplacement du logiciel par un autre non produit par le fabricant, ou toute modification de ce dernier, rendant ainsi le firewall très sûr.

Son administration est souvent plus aisée que les Firewalls bridges, les grandes marques de routeurs utilisant cet argument comme argument de vente.

Leur niveau de sécurité est de plus très bon, sauf découverte de faille éventuelle comme tout firewall.

Néanmoins, il faut savoir que l’on est totalement dépendant du constructeur du matériel pour cette mise à jour, ce qui peut être, dans certains cas, assez contraignant.

Enfin, seules les spécificités prévues par le constructeur du matériel sont implémentées.

Cette dépendance induit que si une possibilité nous intéresse sur un firewall d’une autre marque, son utilisation est impossible.

Il faut donc bien déterminer à l’avance ses besoins et choisir le constructeur du routeur avec soin.

| Avantages | Inconvénients |

| Intégré au matériel réseauAdministration relativement simpleBon niveau de sécurité | Dépendant du constructeur pour les mises à jourSouvent peu flexible |

Tableau 4 : Avantages et inconvénients d’un Firewall matériel

7.3.3 Les Firewalls logiciels

Présents à la fois dans les serveurs et les routeurs « faits maison », on peut les classer en plusieurs catégories :

7.3.3.1 Les Firewalls personnels

Ils sont assez souvent commerciaux et ont pour but de sécuriser un ordinateur particulier, et non pas un groupe d’ordinateurs.

Souvent payants, ils peuvent être contraignants et quelque fois très peu sécurisés.

En effet, ils s’orientent plus vers la simplicité d’utilisation plutôt que vers l’exhaustivité, afin de rester accessible à l’utilisateur final.

| Avantages | Inconvénients |

| Sécurité en bout de chaîne (Poste Client)Personnalisable assez facilement | Facilement contournableDifficiles à départager de par leur nombre énorme |

Tableau 5 : Avantages et inconvénients d’un Firewall personnel

7.3.3.2 Les Firewalls plus « Sérieux »

Tournant généralement sous linux, car cet OS offre une sécurité réseau plus élevée et un contrôle plus adéquat, ils ont généralement pour but d’avoir le même comportement que les firewalls matériels des routeurs, à ceci prêt qu’ils sont configurables à la main.

Le plus courant est iptables (anciennement ipchains), qui utilise directement le noyau linux.

Toute fonctionnalité des firewalls de routeurs est potentiellement réalisable sur une telle plateforme.

| Avantages | Inconvénients |

| PersonnalisablesNiveau de sécurité très bon | Nécessite une administration système supplémentaire |

Tableau 6 : Avantages et inconvénients d’un Firewall plus sérieux

Ces firewalls logiciels ont néanmoins une grande faille : ils n’utilisent pas la couche bas réseau.

Il suffit donc de passer outre le noyau en ce qui concerne la récupération de ces paquets, en utilisant une librairie spéciale, pour récupérer les paquets qui auraient été normalement « droppés » par le Firewall.

Néanmoins, cette faille induit de s’introduire sur l’ordinateur en question pour y faire des modifications… chose qui induit déjà une intrusion dans le réseau, ou une prise de contrôle physique de l’ordinateur, ce qui est déjà Synonyme d’inefficacité de la part du firewall.

7.4 DMZ « Zone Démilitarisée »

7.4.1 Notion de cloisonnement

Les systèmes pare-feu permettent de définir des règles d’accès entre deux réseaux.

Néanmoins, dans la pratique, les entreprises ont généralement plusieurs sous-réseaux avec des politiques de sécurité différentes.

C’est la raison pour laquelle il est nécessaire de mettre en place des architectures de systèmes pare-feux permettant d’isoler les différents réseaux de l’entreprise : on parle ainsi de « cloisonnement des réseaux » (le terme isolation est parfois également utilisé).

7.4.2 Architecture DMZ

Lorsque certaines machines du réseau interne ont besoin d’être accessibles de l’extérieur (serveur web, un serveur de messagerie, un serveur FTP public, etc.), il est souvent nécessaire de créer une nouvelle interface vers un réseau à part, accessible aussi bien du réseau interne que de l’extérieur, sans pour autant risquer de compromettre la sécurité de l’entreprise.

On parle ainsi de « zone démilitarisé » (notée DMZ pour DeMilitarized Zone) pour désigner cette zone isolée hébergeant des applications mises à disposition du public.

La DMZ fait ainsi office de « zone tampon » entre le réseau à protéger et le réseau hostile.

La figure ci-dessous montre la position d’une DMZ au sein d’un réseau.

Les serveurs situés dans la DMZ sont appelés « bastions » en raison de leur position d’avant poste dans le réseau de l’entreprise.

La politique de sécurité mise en œuvre sur la DMZ est généralement la suivante :

- Trafic du réseau externe vers la DMZ autorisé;

- Trafic du réseau externe vers le réseau interne interdit;

- Trafic du réseau interne vers la DMZ autorisé;

- Trafic du réseau interne vers le réseau externe autorisé;

- Trafic de la DMZ vers le réseau interne interdit;

- Trafic de la DMZ vers le réseau externe interdit.

La DMZ possède donc un niveau de sécurité intermédiaire, mais son niveau de sécurisation n’est pas suffisant pour y stocker des données critiques pour l’entreprise.

Il est à noter qu’il est possible de mettre en place des DMZ en interne afin de cloisonner le réseau interne selon différents niveaux de protection et ainsi éviter les intrusions venant de l’intérieur.

7.5 NAT « Network Address Translation »

7.5.1 Principe du NAT

Le mécanisme de translation d’adresses « NAT » a été mis au point afin de répondre à la pénurie d’adresses IP avec le protocole IPv4 (le protocole IPv6 répondra à terme à ce problème).

En effet, en adressage IPv4 le nombre d’adresses IP routables (donc uniques sur la planète) n’est pas suffisant pour permettre à toutes les machines nécessitant d’être connectées à internet de l’être.

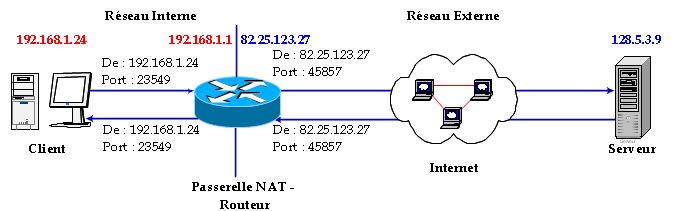

Le principe du NAT consiste donc à utiliser une adresse IP routable (ou un nombre limité d’adresses IP) pour connecter l’ensemble des machines du réseau en réalisant, au niveau de la passerelle de connexion à internet, une translation (littéralement une « traduction ») entre l’adresse interne (non routable) de la machine souhaitant se connecter et l’adresse IP de la passerelle.

Cette passerelle peut être un routeur tel que montré dans la figure suivante.

Figure 18 : Fonctionnement du NAT

D’autre part, le mécanisme de translation d’adresses permet de sécuriser le réseau interne étant donné qu’il camoufle complètement l’adressage interne.

En effet, pour un observateur externe au réseau, toutes les requêtes semblent provenir de la même adresse IP.

7.5.2 Espaces d’adressages

L’organisme gérant l’espace d’adressage public (adresses IP routables) est l’IANA.

La RFC 1918 définit un espace d’adressage privé permettant à toute organisation d’attribuer des adresses IP aux machines de son réseau interne sans risque d’entrer en conflit avec une adresse IP publique allouée par l’IANA.

Ces adresses dites non-routables correspondent aux plages d’adresses suivantes :

- Classe A : plage de 10.0.0.0 à 10.255.255.255;

- Classe B : plage de 172.16.0.0 à 172.31.255.255;

- Classe C : plage de 192.168.0.0 à 192.168.255.55;

Toutes les machines d’un réseau interne, connectées à internet par l’intermédiaire d’un routeur et ne possédant pas d’adresse IP publique doivent utiliser une adresse contenue dans l’une de ces plages.

Pour les petits réseaux domestiques, la plage d’adresses de 192.168.0.1 à 192.168.0.255 est généralement utilisée.

7.5.3 Translation statique

Le principe du NAT statique consiste à associer une adresse IP publique à une adresse IP privée interne au réseau.

Le routeur (ou plus exactement la passerelle) permet donc d’associer à une adresse IP privée (par exemple 192.168.0.1) une adresse IP publique routable sur Internet et de faire la traduction, dans un sens comme dans l’autre, en modifiant l’adresse dans le paquet IP.

La translation d’adresse statique permet ainsi de connecter des machines du réseau interne à internet de manière transparente mais ne résout pas le problème de la pénurie d’adresse dans la mesure où n adresses IP routables sont nécessaires pour connecter n machines du réseau interne.

7.5.3.1 Avantages et inconvénients du NAT statique

En associant une adresse IP publique à une adresse IP privée, nous avons pu rendre une machine accessible sur Internet.

Par contre, on remarque qu’avec ce principe, on est obligé d’avoir une adresse publique par machine voulant accéder à Internet.

Cela ne va pas régler notre problème de pénurie d’adresses IP…

D’autre part, tant qu’à donner une adresse publique par machine, pourquoi ne pas leur donner cette adresse directement plutôt que de passer par un intermédiaire ?

A cette question, on peut apporter plusieurs éléments de réponse.

D’une part, il est souvent préférable de garder un adressage uniforme en interne et de ne pas mêler les adresses publiques aux adresses privées.

Ainsi, si on doit faire des modifications, changements, interventions sur le réseau local, on peut facilement changer la correspondance entre les adresses privées et les adresses publiques pour rediriger les requêtes vers un serveur en état de marche.

D’autre part, on gâche un certain nombre d’adresses lorsqu’on découpe un réseau en sous-réseaux (adresse de réseau, adresse de broadcast…), comme lorsqu’on veut créer une DMZ pour rendre ses serveurs publiques disponibles.

Avec le NAT statique, on évite de perdre ces adresses. Malgré ces quelques avantages, le problème de pénurie d’adresses n’a toujours pas été réglé.

Pour cela, on va se pencher sur la NAT dynamique.

7.5.4 Translation dynamique

Le NAT dynamique permet de partager une adresse IP routable (ou un nombre réduit d’adresses IP routables) entre plusieurs machines en adressage privé.

Ainsi, toutes les machines du réseau interne possèdent virtuellement, vu de l’extérieur, la même adresse IP.

C’est la raison pour laquelle le terme de « mascarade IP » est parfois utilisé pour désigner le mécanisme de translation d’adresse dynamique.

Afin de pouvoir « multiplexer » (partager) les différentes adresses IP sur une ou plusieurs adresses IP routables, le NAT dynamique utilise le mécanisme de translation de port (PAT – Port Address Translation), c’est-à-dire l’affectation d’un port source différent à chaque requête de telle manière à pouvoir maintenir une correspondance entre les requêtes provenant du réseau interne et les réponses des machines sur Internet, toutes adressées à l’adresse IP du routeur.

7.5.4.1 Avantages et inconvénients du NAT dynamique

Comme nous l’avons vu, le NAT dynamique permet à des machines ayant des adresses privées d’accéder à Internet.

Cependant, contrairement au NAT statique, il ne permet pas d’être joint par une machine de l’Internet.

Effectivement, si le NAT dynamique marche, c’est parce que le routeur qui fait le NAT reçoit les informations de la machine en interne (Adresse IP, port TCP/UDP).

Par contre, il n’aura aucune de ces informations si la connexion est initialisée de l’extérieur…

Terme Anglais, appelé aussi pare-feu, coupe-feu ou garde-barrière SSH (Secure Shell) permet aux utilisateurs (ou bien des services TCP/IP) d’accéder à une machine à travers une communication chiffrée (appelée tunnel)

Access Control List

Internet Assigned Number Authority

En anglais IP masquerading

Le paquet arrivera avec comme adresse de destination le routeur, et le routeur ne saura pas vers qui rediriger la requête en interne.

La NAT dynamique ne permet donc que de sortir sur Internet, et non pas d’être joignable. Il est donc utile pour partager un accès Internet, mais pas pour rendre un serveur accessible.

De plus, étant donné que l’on peut « cacher » un grand nombre de machines derrière une seule adresse publique, cela permet de répondre à notre problème de pénurie d’adresses.

Par contre, les machines n’étant pas accessibles de l’extérieur, cela donne un petit plus au niveau de la sécurité.

merci

Très ravie des résultats apporté à la question.

Infiniment merci. C’était très sympa très instructif et ça m’a éclaircit sur beaucoup de points d’ombres que j’avais