La stratégie d’audit informatique est cruciale dans un monde où 70 % des entreprises tunisiennes peinent à s’adapter aux nouvelles technologies. Cette recherche révèle comment l’intégration de l’audit informatique transforme les pratiques d’audit financier, avec des implications significatives pour la gestion des risques.

Sous section 5 : La définition de la stratégie d’audit et du besoin de recours à l’audit informatique

Signalons tout d’abord que pour la première année ou l’année du changement, la phase de collecte d’informations est bien évidemment plus importante. En revanche, les années suivantes, compte tenu des connaissances d’audit accumulées, le processus doit être plus rapide puisque focalisé uniquement sur les changements de l’exercice.

Cette phase de collecte doit renseigner, entre autres, les éléments suivants :

- Quels sont les cycles et comment l’audit sera organisé ?

- Quels sont les risques inhérents spécifiques à chaque section d’audit significative ?

- Quels sont les risques touchant les systèmes et les risques informatiques ?

- Quelles sont les éventuelles opérations ponctuelles à considérer (hors cycle ou hors système) ?

- Quel est l’impact de l’éventuelle externalisation de certains services ?

- Quels sont les principaux changements de l’exercice ?

Ces différentes informations recueillies permettent à l’auditeur de définir la stratégie d’audit par cycle compte tenu du niveau de confiance accordé aux contrôles de direction, contrôles généraux informatiques et contrôles sur d’application.

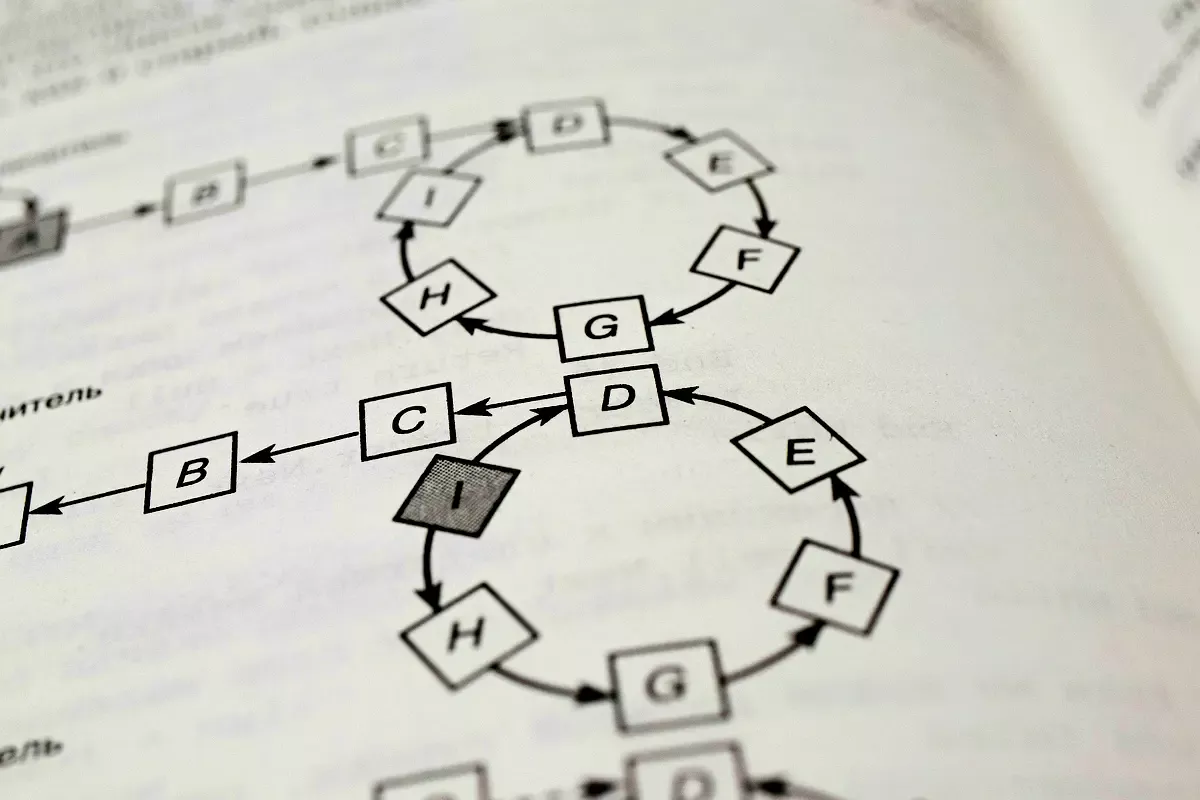

La définition de la stratégie d’audit est illustrée dans le schéma60 suivant :

60 Schéma inspiré de la méthodologie d’audit du cabinet international PricewaterhouseCoopers, « The PwC audit », 1999. ↑

Les options de stratégies d’audit

Aucun appui sur

les contrôles

Appui sur les controles

NON

OUI

Procédures analytiques et tests de détail limités

Les CD, CGI,CA

Les contrôles de direction

Sur quel type de contrôles envisage-t-on de s’appuyer ?

Stratégie

2

Stratégie

1

Stratégie

3

Des larges procédures analytiques et des tests de détail limités aux objectifs non couverts

Procédures analytiques et tests de détail étendus

Tester les contrôles clefs de direction, d’application et les contrôles généraux informatiques

Tester les contrôles clefs de direction

Pas de tests sur les contrôles

Documenter et évaluer les contrôles d’application et les contrôles généraux informatiques

Envisage-t-on de s’appuyer sur les contrôles pour ce cycle ?

Evaluation de l’environnement de contrôle Comprendre l’activité du client et son secteur

Comprendre et mettre à jour les informations sur les systèmes et l’environnement informatique

Evaluation préliminaire des contrôles de direction

CD : Contrôles de direction

CGI : Contrôles généraux informatiques CA: Contrôles d’application

Il en découle de ce schéma que trois stratégies d’audit peuvent être envisagées. Pour chaque cycle, l’auditeur doit se poser la question suivante : « Compte tenu des éléments d’information préalables dont on dispose, envisage-t-on de s’appuyer sur les contrôles ? »

Si la réponse est non : la stratégie retenue sera « Niveau de confiance : Aucun ». Si la réponse est oui, il faut ensuite se poser la question suivante : « Sur quel type de contrôle envisage-t-on de s’appuyer ? »

Si on envisage de s’appuyer sur les contrôles de direction uniquement la stratégie sera « Niveau de confiance : Moyen ». Si on envisage de s’appuyer également sur les contrôles d’application et les contrôles généraux informatiques, la stratégie sera « Niveau de confiance : Elevé ».

Il convient de noter qu’en pratique la stratégie d’audit pour un cycle se positionne sur un continuum de

« Aucun » à « Elevé ». L’idée générale étant : appuyons sur les contrôles clefs dés lors que c’est possible et dés lors que cet appui nous paraît optimal en terme de rapport efficacité/coût.

Par ailleurs, le choix de la stratégie d’audit constitue une décision préliminaire. Ce choix sera confirmé ou infirmé à l’occasion de la réalisation des tests sur les contrôles. Le schéma, qui suit, présente chacune de ces stratégies :

Niveau de confiance AUCUN Tests de détails Revue analytique | Niveau de Confiance MOYEN Environnement de Contrôle & CEAA Contrôles de direction Tests de détails Revue anlaytique |

[25_strategie-audit-informatique-approche-essentielle-pour-2024_30]

Niveau de Confiance ELEVE

Environnement de contrôle & CEAA

Contrôles de direction,

d’application et généraux

Tests de détails

Revue analytique

(CEAA : Connaissances et Expériences d’Audit

[25_strategie-audit-informatique-approche-essentielle-pour-2024_31]

[25_strategie-audit-informatique-approche-essentielle-pour-2024_32]

- Stratégie 1 : Niveau de confiance AUCUN :

Deux types de situations peuvent conduire à ce choix : soit le cycle est mal voire pas contrôlé (mécanismes insuffisants pour assurer l’intégrité des données financières), soit des contrôles existent mais une approche substantive serait plus efficace et moins coûteuse, et donc plus appropriée en la circonstance. Exemple : des transactions individuellement significatives et peu nombreuses pouvant être vérifiées par des documents ou des confirmations.

Cette approche implique :

- une documentation très succincte des contrôles existants visant uniquement la compréhension d’ensemble de l’environnement de contrôle

- la non-réalisation de tests sur les contrôles clefs ni sur les contrôles informatiques généraux

- des travaux d’audit constitués pour l’essentiel de tests de détail ainsi que d’éventuelles procédures analytiques.

- Stratégie 2 : Niveau de confiance : MOYEN :

Deux types de situations peuvent conduire à ce choix :

- Le cycle est contrôlé mais les contrôles clefs visant de façon détaillée les quatre objectifs de contrôle ne sont pas toujours documentés (donc difficile à tester) ou pas totalement performants. Cependant, il existe des contrôles de direction performants permettant de détecter des défaillances majeures.

- Une approche « Niveau de confiance – Moyen » est jugée plus adaptée car moins coûteuse qu’une approche « Niveau de confiance – Elevé » pour un même niveau d’efficacité. En effet, la réalisation de tests sur les contrôles de direction et des tests de détail additionnels peut être, dans certains cas, plus efficace qu’évaluer et tester les contrôles généraux informatiques et les contrôles d’application et la réalisation de tests substantifs réduits.

Cette approche implique l’appui sur les contrôles de direction qui donnent une certaine évidence qu’il n’y a pas eu de défaillances majeures et réduit l’étendue, mais en général pas la nature, des tests de détail selon la confiance que l’auditeur place sur ces contrôles. Ainsi, la démarche à suivre par l’auditeur consiste à :

- Documenter les contrôles de direction

- Tester les contrôles clefs de direction

- Ne pas tester les contrôles informatiques généraux

- Réaliser des travaux d’audit constitués pour l’essentiel de tests de détail ainsi que des procédures analytiques.

- Stratégie 3 : Niveau de confiance ELEVE :

Dans ce cas des contrôles clefs existent (de direction et d’application), sont documentés, performants et couvrent de façon détaillée les quatre objectifs de contrôle. La réalisation de tests sur ces contrôles permet à l’auditeur de s’assurer de leur fonctionnement effectif et de leur permanence.

Ainsi, cette démarche consiste à :

- Documenter les contrôles de direction, les contrôles d’application et les contrôles généraux informatiques existants

- Tester les contrôles généraux informatiques

- Sélectionner et tester les contrôles clefs de direction et d’application

- Réaliser de très larges procédures analytiques. Les tests de détail ne seront déroulés que pour les objectifs d’audit non couverts par les contrôles

- Réduire les tests substantifs : L’étendue et même la nature des tests devront être réduites en conséquence selon les résultats des procédures précédentes.

Toutefois, il convient de signaler que pour la première année ou l’année de changement (exemple : installation de nouveau logiciel, modification significative d’un logiciel existant), les tests sur les contrôles clefs sont focalisés, essentiellement, sur les contrôles d’application comme base pour les années ultérieures.

Pour les années suivantes sans changements significatifs, l’étendue des tests des contrôles clés peut être réduite sur la base de la connaissance et l’expérience accumulées sur l’entreprise et sur la base de la capacité des contrôles de pilotage à détecter une défaillance au niveau des contrôles généraux informatiques ou au niveau des contrôles d’application et à détecter des problèmes existants au niveau des systèmes comptables sous-jacents. Les contrôles généraux informatiques continuent à être testés car ils permettent une assurance globale de l’intégrité de l’environnement du traitement et par suite la réduction des tests sur les contrôles clefs.

Dans un contexte de nouvelles technologies, caractérisé, entre autres, par la dématérialisation des informations, l’automatisation des contrôles et la complexité et le volume de plus en plus important des opérations, il est de plus en plus difficile pour l’auditeur financier de forger son opinion sans une approche approfondie du système informatique. Ainsi, la tendance, dans ce type d’environnement, est toujours vers une stratégie de « Niveau de confiance Elevé ».

Parmi les principaux avantages offerts par cette stratégie est qu’elle est, généralement, la plus optimale en terme de rapport efficacité / coût, en raison du fait que les tests sur les contrôles consomment, généralement, moins de temps que les tests de détail. Cette approche est d’autant plus efficace en cas d’utilisation des techniques d’audit assistées par ordinateur.

De ce fait, l’auditeur est de plus en plus confronté à mettre en œuvre une approche basée sur l’évaluation et l’examen des contrôles de direction, des contrôles généraux informatiques et des contrôles d’application.

C’est dans ce cadre qu’intervient l’audit informatique en support à l’audit financier pour assurer, entre autres, la documentation, l’évaluation et l’examen des contrôles généraux informatiques et des contrôles d’application (autres que les contrôles purement manuels).

Afin d’illustrer ces faits nous avons jugé utile de présenter l’exemple d’une Caisse de Sécurité Sociale tunisienne. Cette dernière compte des milliers de cotisants et de prestataires. Elle gère une multitude de secteurs, de régimes, de prestations etc. Le volume des opérations est important et les montants sont peu significatifs. L’ensemble des processus de gestion est automatisé : l’encaissement des cotisations, la liquidation des droits, etc., font l’objet de traitements informatiques complexes et lourds. Ainsi, une approche basée essentiellement sur les tests de détail n’est, donc, pas adaptée et ne permet pas de mettre en évidence des faiblesses de contrôle interne pouvant avoir un impact significatif sur les états financiers.

Par ailleurs, le recours à l’audit informatique peut être requis même pour une approche de « Niveau de confiance Moyen » et ce, pour s’assurer que les process de génération des rapports, sur lesquels s’exerce la fonction de pilotage, sont convenablement contrôlés.

Enfin, avant d’aborder avec plus de détails les rôles dévolus à l’audit informatique dans une mission d’audit financier, nous devons répondre à l’interrogation suivante : Quelle doit être la composition de l’équipe chargée de l’audit informatique ?

C’est suite à la phase de la collecte d’informations sur les systèmes et l’environnement informatique que l’auditeur décide si le système est considéré comme étant complexe61 ou pas. Cette décision devrait être prise conjointement avec l’auditeur spécialiste.

Dans le cas de systèmes complexes, la composition recommandée de l’équipe pour l’exécution de la documentation, l’évaluation et l’examen des contrôles d’application est une équipe mixte d’auditeurs généraux et de spécialistes.

Toutefois, quelle que soit la complexité des systèmes, les spécialistes réservent la partie consacrée à l’examen des contrôles généraux informatiques. En effet, ce volet nécessite des compétences non évidentes chez l’auditeur financier « généraliste ».

De ce fait, dans un système de nouvelles technologies, le recours à une équipe d’audit mixte est, très souvent, nécessaire. Le tableau, qui suit, résume les situations décrites ci-dessus :

Systèmes complexes | Systèmes moins complexes | |||

Auditeurs | Spécialistes | Auditeurs | Spécialistes | |

Recueillir des informations sur les systèmes et l’environnement informatique. | Equipe mixte | X | * | |

Documenter et évaluer les contrôles d’application. | Equipe mixte | X | * | |

Sélectionner et tester les contrôles clefs. | Equipe mixte | X | * | |

Documenter, évaluer, sélectionner et tester les contrôles généraux informatiques. | X | X | ||

(*) Des spécialistes peuvent être impliqués s’il y une incertitude quant au degré de complexité ou sur l’approche d’audit à mettre en œuvre.

________________________

Questions Fréquemment Posées

Quelles sont les étapes pour définir une stratégie d’audit informatique efficace ?

La phase de collecte d’informations est bien évidemment plus importante pour la première année ou l’année du changement, et doit renseigner sur les cycles d’audit, les risques spécifiques, et les changements de l’exercice.

Quels types de stratégies d’audit peuvent être envisagées ?

Trois stratégies d’audit peuvent être envisagées : aucun appui sur les contrôles, appui sur les contrôles de direction uniquement, et appui sur les contrôles d’application et les contrôles généraux informatiques.

Comment évaluer le niveau de confiance dans une stratégie d’audit ?

Le niveau de confiance peut être évalué comme Aucun, Moyen ou Élevé, en fonction des contrôles sur lesquels l’auditeur envisage de s’appuyer.