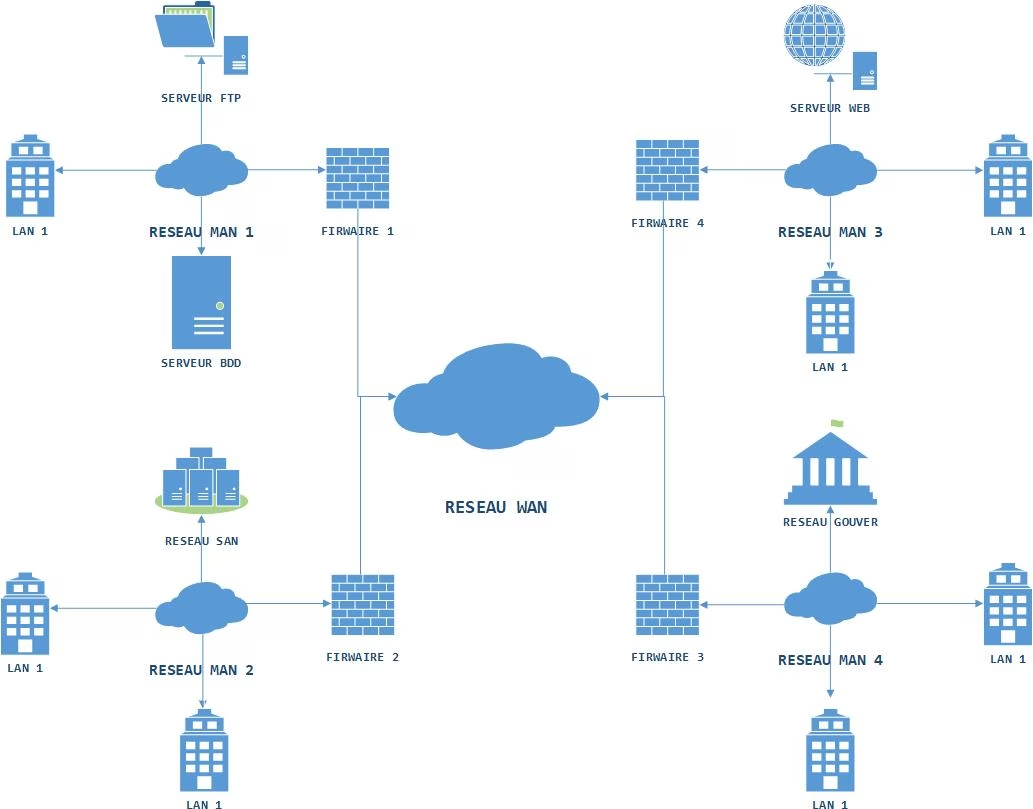

Les équipements de réseau informatique sont essentiels pour l’interconnexion des sous-réseaux au sein de la Régie des Voies Aériennes. Cet article détaille la mise en place d’un serveur de messagerie électronique, visant à optimiser la communication interne et garantir la confidentialité des échanges.

ÉQUIPEMENTS

Les équipements d’interconnexion d’un réseau informatique sont les briques constitutives des réseaux informatiques physiques.

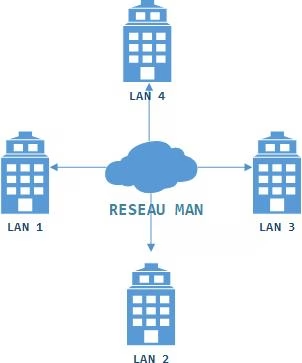

L’interconnexion des réseaux c’est la possibilité de faire dialoguer plusieurs sous réseaux initialement isolés, par l’intermédiaire de périphériques spécifiques (récepteur, Concentrateur, Switch, Routeur, Modem), ils servent aussi à interconnecter les ordinateurs d’une organisation, d’un campus, d’un établissement scolaire, d’une entreprise. Il est parfois indispensable de les relier.

Répéteur

C’est un équipement électronique simple permettant amplifier un signal et d’augmenter la taille d’un réseau. Ce n’est pas un organe intelligent capable d’apporter les fonctionnalités supplémentaires, il ne fait qu’augmenter la longueur du support physique.

Fig. I.10 Répéteur

Hub (Concentrateur)

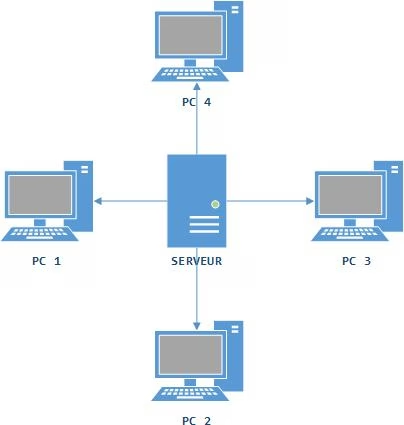

C’est un équipement qui sert en quelque sorte de multiprise et diffuse les informations qu’il reçoit sur un port vers tous les autres ports. Ainsi toutes les machines connectées au concentrateur peuvent communiquer entre elles.1

Fig. I.11 Concentrateur

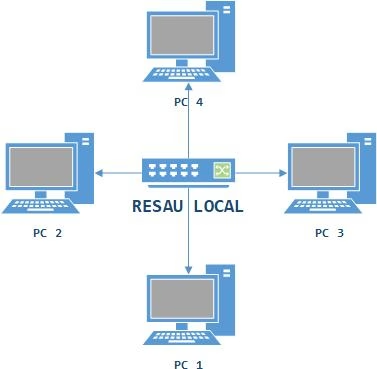

Switch (Commutateur)

Un Switch, est un équipement qui fonctionne comme un pont multiport et qui permet de relier plusieurs segments d’un réseau informatique entre eux.

Il analyser les trames qui arrivent sur les ports d’entrée. Il opère une filtration des données afin de les orienter vers le bon port.

Fig. I.12 Commutateur

Routeur

Est un équipement réseau informatique étant télécommunication assurant le routage des paquets. Son rôle est de faire transitent des paquets d’une interface réseau vers une autre, au mieux, selon un ensemble des réglés.2

Fig. I.13 Routeur

Modem

Le modem (Mot compose, pour Modulateur-Démodulateur), est un périphérique informatique servant à communiquer avec des utilisateurs distant par l’intermédiaire d’un réseau analogique.3

Fig. I.14 Modem

Pare-feu

Un pare-feu est un appareil de protection du réseau qui surveille le trafic entrant et sortant et décide d’autoriser ou de bloquer une partie de ce trafic en fonction d’un ensemble de règles de sécurité prédéfinies.

Fig. I.15 Pare-feu matériel

Imprimantes

Une imprimante est une machine permettant d’obtenir un document sur papier à partir d’un modèle informatique du document. Il existe deux types d’imprimantes :

Imprimante réseau

Une imprimante réseau est connectée directement sur le réseau et elle interagir directement avec un serveur d’impression ce qui lui permet d’être accessible par tous les ordinateurs reliés à ce réseau. 4

Fig. I.16 Imprimante réseau

Imprimante en réseau

C’est une simple imprimante ou une imprimante ordinaire, qui ne pas détenteur d’un connecteur Rj45, mais il est accessible directement par un hôte connecté au réseau.

Fig. I.17 Imprimante en réseau

PROTOCOLES

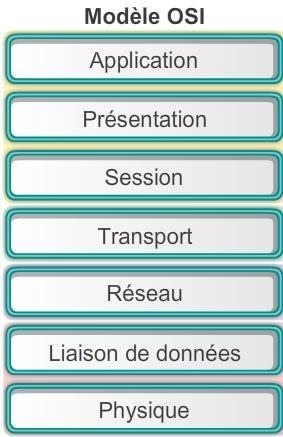

Un protocole informatique est un ensemble de règles qui régissent les échanges de données ou le comportement collectif de processus ou d’ordinateurs en réseaux ou d’objets connectés. Un protocole a pour but de réaliser une ou plusieurs tâches concourant à un fonctionnement harmonieux d’une entité générale. En réseau informatique on dispose deux versions de protocoles :

Protocole IPv4

IPv4 désigne la version 4 du protocole Internet (IP). Il s’agit de la version actuellement la plus utilisée dans le monde pour attacher une adresse IP à un ordinateur. Cette dernière prend la forme d’une succession de chiffres décimaux (4 avec l’IPv4), comme 182.23.178.44.

L’IPv4 est encore aujourd’hui à la base d’une grande partie des communications sur Internet. Inventée dans les années 1970, elle est définie par la RFC 791, datée de septembre 1981 (un document décrivant officiellement les aspects techniques d’Internet). Depuis 2011, on annonce le fait qu’elle soit amenée à être progressivement remplacée par l’IPv6.

Avec la multiplication du nombre d’ordinateurs reliés au réseau Internet, l’IPv4 est officiellement arrivée à court de possibilités pour offrir des combinaisons d’adresse IP.

Protocole Ipv6

L’adresse IPv6 est une adresse IP, dans la version 6 du protocole IP (IPV6). Une adresse IPv6 est longue de 128 bits, soit 16 octets, contre 32 bits pour IPV4. On dispose ainsi d’environ 3,4×1038 adresses (soit plus de 340 sextillions).5

Cela équivaut à un nombre illimité puisque pour saturer le système, il faudrait placer plus de 667 billards (millions de milliards) d’appareils connectés à internet sur chaque millimètre carré de surface terrestre.

IPv6 a été principalement développé en réponse à la demande d’adresses Internet qu’IPv4 ne permettait pas de contenter. En effet, le développement rapide d’Internet a conduit à la pénurie du nombre d’adresse IPV4 disponibles.

SUPPORTS DE TRANSMISSION

Pour que deux ordinateurs ou équipements réseau communiquent entre eux, il faut qu’ils soient reliés par quelque chose qui leur permet de transmettre de l’information.

Ce quelque chose est ce qu’on appelle un support de transmission, qui est souvent un simple câble réseau, composé d’un fil de cuivre ou de fibre optique.

Dans d’autres cas, la transmission se fait sans fils, avec des technologies à base d’infrarouges, d’ondes radio ou de micro-ondes. Pour résumer, il existe deux types de supports de communication : les supports guidé et non-guidé.6

Les supports de transmission guidés

Les câbles réseaux sont de loin la technologie la plus répandue de nos jours. Vous le savez peut-être, mais il existe grosso-modo deux types de câbles réseaux : les câbles basés sur des fils de cuivre, et la fibre optique.

Les câbles à cuivres

Les câbles réseaux les plus simples sont de simples fils électriques. Ils sont composés d’un fil de conducteur, souvent du cuivre, entouré d’un isolant. Ce câble permet de transmettre n’importe quel signal électrique, qui est codé sois avec une tension, soit avec un courant.

Câble coaxial

Les câbles coaxiaux sont composés d’un fil conducteur, entouré d’un isolant, lui-même entouré d’une couche de conducteurs (le blindage), le tout étant enroulé d’une protection isolante.

Fig. I.17 Câble coaxial

Câbles à paire torsadées

Une paire torsadée est une ligne symétrique formée de deux fils conducteurs enroulés en hélice l’un autour de l’autre. Cette configuration a pour but principal de limiter la sensibilité aux interférences et la diaphonie dans les câbles multi-paires. Il existe plusieurs types de paires torsadées, mais on citera le plus connues :7

Paire torsadée non blindée

Le câble à paire torsadée non blindée (UTP) est utilisé sur différents réseaux. Il comporte deux ou quatre paires de fils. Ce type de câble compte uniquement sur l’effet d’annulation produit par les paires torsadées pour limiter la dégradation du signal due aux interférences électromagnétiques et aux interférences de radiofréquences.

Paire torsadée blindée

Le câble à paire torsadée blindée (STP) allie les techniques de blindage, d’annulation et de torsion des fils. Chaque paire de fils est enveloppée dans une feuille métallique afin de protéger davantage les fils contre les bruits. Les quatre paires sont Elles-mêmes enveloppées dans une tresse ou une feuille métallique.

Câble à fibre optique

Le câble à fibre optique est un de câble capable d’acheminer des impulsions lumineuses modulées. La modulation de la lumière consiste à manipuler la lumière de telle sorte qu’elle transmette des données lors de sa circulation.

Les fibres optiques comportent un cœur de brins de verre ou de plastique (et non de cuivre), à travers lesquels les impulsions lumineuses transportent les signaux.8

Fig. I.20 Les constituants de Câble à fibre optique

Ondes radio électrique

La communication sans fil s’appuie sur des équipements appelés émetteurs et récepteurs. La source interagit avec l’émetteur qui convertit les données en ondes électromagnétiques, puis les envoie au récepteur.

Le récepteur reconvertit ensuite ces ondes électromagnétiques en données pour les envoyer à la destination. Dans le cadre de la communication bidirectionnelle, chaque équipement nécessite un émetteur et un récepteur.

Tous les équipements d’un réseau local sans fil doivent être dotés de la carte réseau sans fil appropriée.

Trois normes de communications de données courantes s’appliquent aux supports sans fil à savoir :

Norme IEEE 802.11 : La technologie de réseau local sans fil (WLAN), couramment appelée Wifi, utilise un système de contention ou système non déterministe basé sur un processus d’accès au support par accès multiple avec écoute de porteuse/évitement de collision (CSMA/CA).

Norme IEEE 802.15 : La norme de réseau personnel sans fil (WPAN), couramment appelée Bluetooth, utilise un processus de jumelage de périphériques pour communiquer sur des distances de 1 à 100 mètres.

Norme IEEE 802.16 : La technologie d’accès couramment appelée WiMax (World wideInteroperability for Microwave Access) utilise une topologie point- à-multipoint pour fournir un accès à large bande sans fil.

METHODE D’ACCES

Il s’agit d’un ensemble de protocoles d’accès à un média. Ceux-ci vérifient que le support est disponible avant de commencer l’envoi d’une trame. Ils permettent également de détecter ou bien éviter les collisions de messages dans les transmissions.9

CSMA/CD

CSMA/CD (Carrier Sense Multiple Access With Collision Detection) Accès multiple avec écoute de la porteuse.

Cette méthode permet à une station d’écouter le support de liaison (câble ou fibre optique) pour déterminer si une station transmet une trame de données.

Si tel n’est pas le cas, elle suppose qu’elle peut émettre. Dans cette méthode, plusieurs stations peuvent tenter d’accéder simultanément au port. Cette possibilité d’accès multiple impose pour chaque station l’écoute et la détection du signal sur le réseau.

Cette méthode travail en quelque sorte avec un accuse de réception. Pendant qu’une station émet sans avoir testé l’état des autres, les derniers doivent rester silencieux et alors que le message revient de la station ou elle était portée, les autres peuvent alors émettre. Ce mouvement du retour rend le système lent.

TDMA

TDMA (Time Division Multiple Access, en français Accès multiple par répartition temporelle AMRT) est une méthode d’accès ou un canal pour les réseaux moyens partagé, il permet aux utilisateurs de partagé le même canal de fréquence en divisant le signal en créneaux temporelle différent. Les utilisateurs transmettent en session rapide, l’un après l‘autre, chacun utilisant son propre créneau horaire.

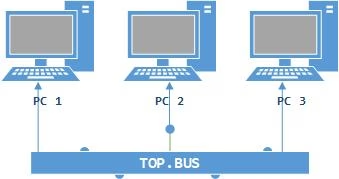

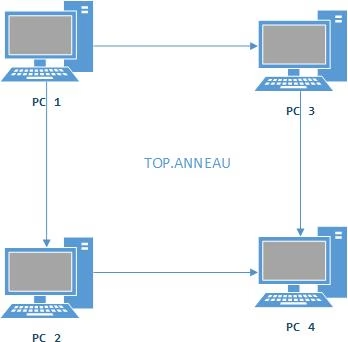

Méthode a jeton

Elle est utilisée normalement dans la topologie en anneau et en bus. Le jeton a deux états : état libre et occupé elle consiste donc à ce que le jeton passe devant une station et doit être mis en route munie d’une adresse et d’un message parcourant toutes les stations qui constitue le réseau.

Chaque poste joue le rôle du répétiteur, car il régénère le signal capté. Si une fois il arrive chez le destinateur, il sera mis en mémoire et vérifier si réellement le message a été transmise et copier, cette méthode et indirectement accusé de réception rend la méthode lente.

I .10. CONCLUSION

Actuellement, le réseau informatique occupe une place assez grandiose dans le cœur des tous systèmes d’information, les entreprises, les industries ou les institutions.

Au-delà de l’accès aux ressources informatiques, le réseau dans son entièreté offre la possibilité d’utiliser une même infrastructure de transmission pour les communications téléphoniques, l’échange de données, et la vidéo.

En effet, ce chapitre nous a permis d’introduit les premiers concepts des réseaux informatiques. Le chapitre suivant va nous permettre de faire une Étude descriptive de messagerie électronique.

________________________

1 Guy Pujolle, Les réseaux, 5eme Ed, Eyrolle, 2006, Paris, page 704-713 ; ↑

2 www.mongosukulu.com/index.php/contenu/informatique-et-reseaux/reseaux-informatiques/639-les équipements- réseaux-informatiques, consulté le 18/11/2019, à 19h20. ↑

3 Idem ↑

4 https://fr.wikipedia.org/wiki/Imprimante, consulté le 18/11/2019, à 19h25. ↑

5 Dior MIZONZA, Informatique Fondamental, I.S.I.P.A, TM1/C, 2017/2018, page 27-32 ; ↑

6 Idem ↑

7 Melle SAOUD Amina, Étude et amélioration de l’architecture et sécurité du réseau, 2019, page 35-42 ; ↑

8 Jean-Christophe FORTON, Les réseaux informatiques et la politique de sécurité, 2008/2009, page 71-73 ; ↑

9 Andrew TENENBAUM, Réseaux, 4eme Édition, Ed Eyrolles, 2004, Paris, page 28 ; ↑