Phase Plan du PDCA : Politique et périmètre du SMSI

La norme ISO/CEI 27001 : Son approche en quatre phases (Plan, Do, Check, Act) – Deuxième partie :

1. Introduction

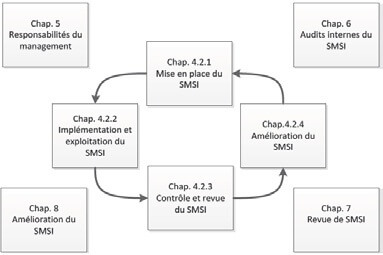

Pour être en conformité avec la norme ISO/CEI 27001, les SMSI doivent répondre à toutes les exigences comprises entre les chapitres 4 et 8 illustrés dans la figure 6 suivante [10]:

Figure 6: Structure de l’ISO/CEI 27001

– Le chapitre 5 concerne tout ce qui possède un rapport avec les responsabilités du management.

– Le chapitre 6 précise tout ce qui touche aux audits internes.

– Le chapitre 7 développe les aspects relatifs aux revues des différents éléments du SMSI.

– Le chapitre 8 définit les notions d’actions correctives et préventives.

– Le chapitre 4 est au centre de la norme, il regroupe les quatre phases du PDCA (PLAN, DO, CHECK, ACT) de la roue de Deming.

2. Phase « PLAN » du PDCA

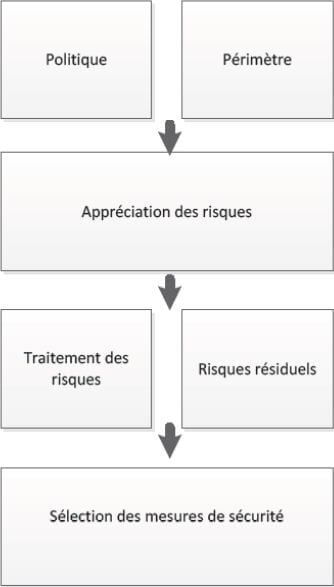

La phase « Plan » du PDCA consiste à fixer les objectifs du SMSI en suivant quatre grandes étapes, la politique et le périmètre du SMSI, l’appréciation des risques, le traitement des risques décidé en tenant en compte des risques résiduels et la sélection des mesures de sécurité présentées dans le SoA11 (Statement of Applicability).

Dans la figure 7 ci-dessous, une vue du déroulement de la phase Plan.

Figure 7 : Etapes de la phase Plan du PDCA

2.1- Politique et périmètre du SMSI

La première étape consiste à définir la politique et le périmètre du SMSI.

La politique est là pour préciser le niveau de sécurité qui sera appliqué au sein du périmètre du SMSI. La norme ne fixe pas d’exigences sur le périmètre, il peut être restreint ou couvrir l’ensemble des activités de l’organisme.

L’objectif est d’y inclure les activités pour lesquelles les parties prenantes exigent un certain niveau de confiance.

2.2- Appréciation des risques

La deuxième étape concerne un des points les plus importants de l’ISO/CEI 27001, l’appréciation des risques. Le problème de l’appréciation des risques n’est pas nouveau et est traité par de nombreuses méthodes développées dans différents secteurs privés, académiques et agences gouvernementales.

Certaines méthodes sont très répandues dans les organismes. En France, les plus connues sont EBIOS et MEHARI, aux Etats- Unis, OCTAVE. L’ISO/CEI propose aussi une méthode, la norme ISO/CEI 27005, mais ne l’impose pas.

L’ISO/CEI 27001 ne fait que fixer un cahier des charges spécifiant chacune des étapes clefs de l’appréciation des risques. L’organisme a le libre choix, de développer sa propre méthode en suivant les objectifs fixés par l’ISO/CEI 27001 ou d’en appliquer une déjà éprouvée.

Dans les points suivants nous détaillons le processus d’appréciation des risques avant de donner trois exemples de méthodes parmi les plus connues.

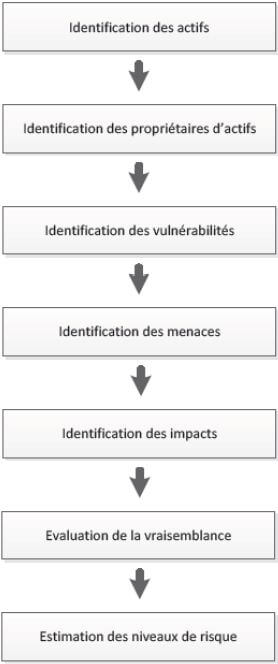

2.2.1- Processus d’appréciation des risques

Le processus d’appréciation des risques se déroule en sept étapes, illustrées dans figure 8 ci-dessous.

Figure 8: Processus d’appréciation des risqué

La première étape consiste dresser une liste de tous les actifs qui ont une importance en matière d’information au sein du SMSI. On distingue généralement six catégories d’actifs.

- – Matériel, pour tous les équipements réseau et système.

- – Physique, pour les bureaux, lieux de production, de livraisons.

- – Logiciel, pour les bases de données, fichiers, les systèmes d’exploitation.

- – Humain, pour tous les collaborateurs de l’organisme.

- – Documents, pour les documents papier, manuels d’utilisation.

- – Immatériel, pour le savoir faire de l’organisme.

La deuxième étape vise à attribuer pour chaque actif d’information un « propriétaire ». La norme définit le propriétaire comme étant la personne qui connaît le mieux la valeur et les conséquences d’une compromission en termes de disponibilité, d’intégrité et de confidentialité de l’actif.

La troisième étape est l’identification des vulnérabilités des actifs recensés. La vulnérabilité est la propriété intrinsèque du bien qui l’expose aux menaces. A titre d’exemple, un ordinateur portable est vulnérable au vol mais sa vulnérabilité n’est pas le vol mais sa portabilité. Dans ce cas l’identification de la vulnérabilité est la portabilité.

La quatrième étape est l’identification des menaces qui pèsent sur les actifs d’information précédemment recensés. Si l’on reprend l’exemple de l’ordinateur portable, la menace est dans ce cas le vol.

La cinquième étape vise à évaluer l’impact d’une perte de la confidentialité, de la disponibilité ou de l’intégrité sur les actifs. Pour mesurer cet impact on peut par exemple utiliser une matrice des risques12, la norme n’impose aucun critère de mesure.

La sixième étape demande d’évaluer la vraisemblance des précédentes étapes du processus en plaçant dans leur contexte les actifs. Il s’agit par exemple de considérer les mesures de sécurité déjà en vigueur dans l’organisme.

Si l’ordinateur portable possède une clef d’authentification, un cryptage de ses données ou un accès VPN13 pour travailler, alors la vraisemblance d’observer un impact sur la confidentialité, la disponibilité ou l’intégrité de ses données est limitée.

La septième étape consiste à attribuer une note finale reflétant les risques pour chacun des actifs d’information. La norme n’impose aucune formule, on peut par exemple utiliser un code couleur (rouge pour un niveau de risque très élevé, orange pour moyen et vert pour faible [9].

Dans le point suivant, nous présentons trois méthodes connues et largement employées par les organismes pour l’appréciation des risques de leur SMSI.

2.2.2- Méthodes d’appréciation des risques

En 2004, une étude du CLUSIF (Club de la Sécurité de l’Information Français) dénombrait plus de deux cents méthodes d’appréciation des risques.

Nous en avons retenu trois, EBIOS, MEHARI et OCTAVE qui pour l’ENISA (European Network and Information Security Agency) figurent parmi les plus utilisées [11].

EBIOS

Développée dans les années 90 sous l’autorité de l’agence française ANSSI (Agence nationale de la sécurité des systèmes d’information), cette méthode est l’«Expression des Besoins et Identification des Objectifs de Sécurité».

Elle permet d’apprécier, de traiter et communiquer sur les risques au sein d’un SMSI.

L’ANSSI et le Club EBIOS14 proposent en libre accès sur leur site web toute la documentation15 ainsi qu’un logiciel libre16 facilitant l’utilisation de la méthode.

L’approche de la méthode est itérative, chaque module peut être révisé, amélioré et tenu à jour de manière continue [12].

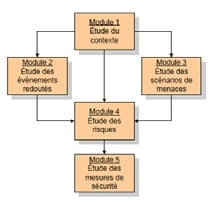

EBIOS se compose de cinq modules représentés dans la figure 9 ci-dessous :

Figure 9: Modules d’EBIOS

Module 1 :

Il concerne l’étude du contexte. Il s’agit de détailler l’organisation, les missions, les contraintes et les métiers pour rendre applicable et cohérent le choix des objectifs de sécurité.

Le point suivant consiste à identifier les fonctions estimées sensibles, la perte, le dysfonctionnement ou la divulgation d’informations qui peuvent avoir des répercussions sur le bon fonctionnement de l’organisme.

Enfin, on répertorie sous forme de matrice les entités17 techniques propres au SMSI (matériel, logiciels, réseaux) ainsi que les entités organisationnelles (groupes de collaborateurs) pour établir les liens entre les éléments essentiels et les entités.

Module 2 :

Il concerne l’étude des événements redoutés. Cette étape permet de définir les besoins de sécurité des éléments essentiels précédemment identifiés.

On quantifie les besoins sur une échelle de 0 à 4 à l’aide d’un questionnaire que l’on adresse aux collaborateurs de l’organisme.

Les besoins sont sélectionnés sur des critères de sécurité tels que la disponibilité, l’intégrité, la confidentialité et la non-répudiation ainsi que sur des critères d’impacts18 (interruption de services, dommages matériels).

Module 3 :

Consiste à étudier les scénarios de menaces. Estimer, évaluer les menaces (incendie, perte d’alimentation électrique, divulgation d’information etc.) et identifier les objectifs de sécurité qu’il faut atteindre pour les traiter.

EBIOS fournit une liste de menaces que l’on associe aux éléments essentiels définis dans le module 1. Puis on attribue à chaque élément un niveau de vulnérabilité sur une échelle de 0 à 4.

Module 4 :

Il vise à étudier les risques. Cette étape permet de dresser une cartographie des risques. Elle explique aussi comment traiter le risque. Estimer, évaluer les risques puis identifier les objectifs de sécurité à atteindre pour les traiter.

Module 5 :

Il concerne l’étude des mesures de sécurité. Cette dernière étape explique comment appliquer les mesures de sécurité à mettre en œuvre, comment planifier la mise en œuvre de ces mesures et comment valider le traitement des risques résiduels.

En conclusion, la méthode EBIOS par son caractère exhaustif, permet de formaliser tout le SMSI et son environnement. Cette méthode contribue à formuler une politique de sécurité du système d’information.

C’est une des méthodes pour mettre en œuvre le cadre défini par l’ISO/CEI 27005. Elle répond aux exigences de l’ISO/CEI 27001 et peut exploiter les mesures de sécurité de l’ISO/CEI 27002.

MEHARI

La méthode MEHARI (Méthode Harmonisée d’Analyse de Risques) a été développée dans les années 1990 par le CLUSIF19 (Club de la Sécurité de l’Information Français). A l’origine, cette méthode ne traitait que de l’analyse des risques. Elle a évolué pour permettre une gestion de la sécurité de l’organisme dans un environnement ouvert et géographiquement réparti.

MEHARI a été adoptée par des milliers d’organismes à travers le monde et reste la méthode la plus utilisée en France, en particulier dans l’industrie. L’utilisation et la distribution de son logiciel sont libres. En outre, certaines bases de connaissances sont disponibles et une étude illustre la méthode pour faciliter son utilisation.

MEHARI s’appuie sur deux méthodes anciennes aujourd’hui abandonnées, appelées MARION20 (Méthode d’Analyse de Risques Informatiques Optimisée par Niveau) et MELISA (Méthode d’évaluation de la Vulnérabilité Résiduelle des Systèmes d’armement).

Contrairement à la méthode EBIOS, MEHARI repose sur des scénarios de risques qui permettent d’identifier les risques potentiels au sein de l’organisme.

Elle est définie comme une boîte à outils conçue pour la gestion de la sécurité. En fonction des besoins, des choix d’orientation, de politique de l’organisation ou simplement des circonstances, la méthode veille à ce qu’une solution d’appréciation des risques appropriée puisse être élaborée. La méthode est présentée sous la forme d’un ensemble que l’on appelle modules, centrés sur l’évaluation des risques et leur gestion [13].

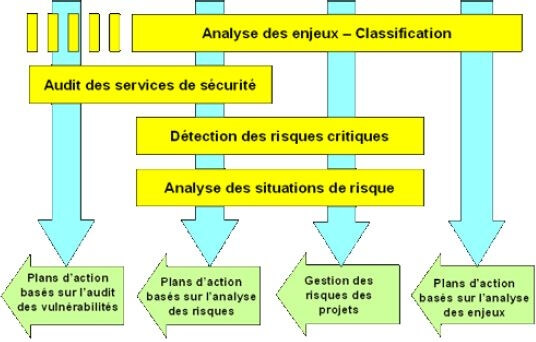

Chaque module peut être utilisé indépendamment ou en combinaison et conduit généralement à un plan d’action, comme le montre la figure 10 ci-dessous.

Figure 10: Utilisation des modules de MEHARI

Les modules sont les suivants :

Le module « analyse des enjeux et classification » permet d’identifier et d’analyser les ressources21 de l’organisation ainsi que les enjeux concernant la sécurité. Ce module s’appuie sur quatre principes.

- – Le premier, consiste à présenter les métriques de la méthode (quantification de la potentialité et de l’impact, appréciation des niveaux de risques).

- – Le deuxième, vise à dresser une liste des priorités à respecter. Ces objectifs de sécurité, établis par la direction, dépendent des spécificités de l’organisme.

- – Le troisième, concerne la classification des ressources de l’entreprise. Les ressources sont identifiées et classées en fonction de leur impact en termes de disponibilité, d’intégrité et de confidentialité.

- – Le quatrième principe est la mise en œuvre de la charte et de la politique de sécurité de l’organisme.

Le second module concerne les services de sécurité. A l’aide de la base de connaissance des mesures de sécurité de la méthode on corrige les points faibles par des plans d’action, on évalue l’efficacité des mesures mises en œuvre, on prépare l’analyse des risques induits par les faiblesses mises en évidence, et on termine par un audit des vulnérabilités sur la base des normes en usage.

Le troisième module est l’analyse des situations de risque qui permet de faire une synthèse des actions de sécurité préalablement menées.

On sélectionne des indicateurs en fonction des objectifs fixés dans le premier module. Ces indicateurs permettent de comparer les résultats obtenus aux objectifs fixés. Cette dernière étape offre un suivi dans le temps du niveau de sécurité de l’information.

En conclusion, la méthode MEHARI, se caractérise par une démarche « descendante », c’est-à-dire une délégation des décisions de la direction vers les entités opérationnelles. Elle convient bien aux organisations multi-environnements. Cette méthode est conforme au cahier des charges imposé par l’ISO/CEI 27001.

OCTAVE

OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation) est une méthode d’évaluation du risque développée en 1999 par le Software Engineering Institute de l’Université Carnegie Mellon aux Etats-Unis.

La documentation est publique et la dernière version 2.0 date de 2001.

Par rapport aux autres méthodes, sa dernière mise à jour est ancienne mais demeure pertinente. Cette méthode se caractérise par une analyse des risques qui peut être réalisée exclusivement à partir des ressources internes.

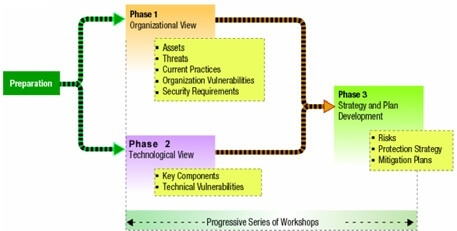

Elle permet, comme les autres méthodes, l’évaluation des menaces et les vulnérabilités des actifs d’information recensés [14]. La méthode est développée autour de trois phases comme le montre la figure 11 ci-dessous.

Figure 11: Phases de la méthode OCTAVE

La première phase a pour objectif d’identifier les actifs les plus importants en fonction des menaces et vulnérabilités qui leurs sont associés. On interroge les collaborateurs à tous les niveaux de l’organisme pour rassembler le plus d’informations possibles.

Cela permet de dresser des profils de menaces sur les actifs et les besoins en sécurité sur la base de critères tels que la disponibilité, l’intégrité et de confidentialité de l’information.

La deuxième phase a pour but l’identification des vulnérabilités dites techniques. On évalue par exemple, l’infrastructure réseau, on examine les chemins d’accès de chaque actif critique en vue d’obtenir une mesure de la vulnérabilité des infrastructures.

La troisième phase de la méthode décline le développement de la stratégie de la sécurité et sa planification par une analyse de risque et la mise en place des mesures de sécurité.

En conclusion, la méthode OCTAVE offre une « stratégie » de protection pour l’organisationnel et l’opérationnel. Un plan de gestion des risques pour les infrastructures liées à l’information et un plan d’action pour l’ensemble de l’organisation. La méthode vise les administrations et les grands comptes. Il existe aussi une version adaptée pour les PME.

En résumé, l’approche systématique et structurée de ces méthodes, permet d’évaluer les vulnérabilités d’un système d’information, de quantifier les risques et d’aider à la mise en œuvre d’un processus d’appréciation des risques du SMSI.

Cependant, si l’objectif est commun, les termes et expressions employées varient d’une méthode à l’autre. L’ISO/CEI 27001 et 27005 apporte une cohérence à l’ensemble du processus ce qui facilite sa compréhension.

Après avoir étudié en détail l’étape 2 de la phase « Plan » du PDCA, nous allons poursuivre avec l’étape 3 qui concerne le traitement des risques et l’identification des risques résiduels.

2.2.3- Traitement des risques

La troisième étape concerne le choix du traitement des risques. L’ISO/CEI 27001 a identifié quatre traitements possibles du risque, l’acceptation, l’évitement, le transfert et la réduction.

– « Accepter » le risque revient à ne déployer aucune mesure de sécurité autre que celles déjà en place. Cette décision peut être justifiée si le vol de données dans un cas précis n’a pas d’impact sur l’organisme.

– « Eviter » le risque consiste à supprimer par exemple l’activité ou le matériel offrant un risque.

– « Transférer » un risque par souscription d’une assurance ou par sous-traitance.

Ces moyens de transfert du risque sont souvent employés quand L’organisme ne peut ou ne souhaite pas mettre en place les mesures de sécurité qui permettraient de le réduire.

– « Réduire » le risque consiste à prendre des mesures techniques et organisationnelles pour ramener à un niveau acceptable le risque. C’est le traitement le plus courant.

Il existe d’autres traitements du risque possibles mais pour être en conformité avec la norme, il faut en priorité considérer ceux que nous venons de citer.

Après avoir sélectionné le traitement et mis en place les mesures de sécurité, un risque peut persister. Il convient de traiter ce risque comme les autres c’est-à-dire, l’accepter, l’éviter, le transférer ou le réduire.

2.2.4- Sélection des mesures de sécurité

L’étape 4 est la dernière étape de la phase « Plan » du PDCA, elle consiste à sélectionner les mesures de sécurité. La norme ISO/CEI 27001 propose dans son annexe A, 133 mesures de sécurité réparties sur onze chapitres.

A ce stade, le travail consiste à dresser un tableau, appelé SoA (Statement of Applicability) dans lequel figurent les 133 mesures qu’il faut déclarer applicables ou non applicables, pour réduire les risques du SMSI.

Notons que les 133 mesures proposées par l’ISO/CEI 27001 répertorient presque tout ce qui peut être entrepris en matière de sécurité de l’information cependant, cette liste ne comporte pas d’exemples ni d’explications sur le déploiement des mesures à entreprendre. L’ISO/CEI 27002 répond en partie à ce besoin en fournissant une série de préconisations et d’exemples techniques et organisationnels qui couvrent la liste de l’ISO/CEI 27001.

Une fois choisie la politique et le périmètre du SMSI, appréciés et traités les risques, et sélectionnées les 133 mesures de sécurité dans le tableau SoA, il faut mettre en œuvre les objectifs fixés de la phase « Plan » du PDCA. Il s’agit de la phase « Do » du PDCA.

Mise en œuvre d’un système de management de la sécurité de l’information (SMSI)

Mémoire Pour l’obtention d’un Diplôme de Mastère Professionnel

Université Virtuelle de Tunis – Mastère en Optimisation et Modernisation des Entreprises

____________________________________

11 SoA (Statement of Applicability) est un document sous forme de tableau qui énumère les mesures de sécurité du SMSI ainsi que celles non appliquées.

12 La matrice des risques permet de mettre en rapport les niveaux de risques définis par la direction avec ceux identifiés dans l’appréciation des risques.

13 VPN (réseau privé virtuel) est vu comme une extension des réseaux locaux et préserve la sécurité logique que l’on peut avoir à l’intérieur d’un réseau local.

14 Le club EBIOS sur le site : www.club-ebios.org, est une communauté francophone de la gestion des risques basée sur la méthode EBIOS.

15 La méthode EBIOS est publiée sous la forme d’un guide et de bases de connaissances riches et adaptables (types de biens, d’impacts, de sources de menaces, de menaces, de vulnérabilités et de mesures de sécurité).

16 Logiciel libre EBIOS, intègre une base de connaissances permettant de saisir les hypothèses et de synthétiser les résultats.

17 Terme employé par la méthode pour décrire un constituant de l’organisme.

18 Critères d’impacts, une liste est fournit par EBIOS.

19 Club de la Sécurité de l’Information Français, est une association française d’entreprises et de collectivités réunie en groupes de réflexion et d’échanges autour de différents domaines de la sécurité de l’information : gestion des risques, politiques de sécurité, cybercriminalité, intelligence économique.

20 Marion, méthode d’audit, proposée depuis 1983 par le CLUSIF, visant à évaluer le niveau de sécurité informatique d’une entreprise.

21 Ressources peuvent être aussi bien les locaux, qu’un serveur ou un groupe d’employés, la norme ISO/CEI 27001 utilise le terme « actif » pour définir les ressources.