E-paiement : Définitions, TPE, paiement électronique et moyens de paiement en ligne

Chapitre 2

Le paiement électronique

« Dans la vie rien n’est à craindre, tout est à comprendre ».

Marie Curie

Introduction :

« Lorsque l’on veut vendre sur Internet, se pose le problème du paiement électronique sécurisé.

Quelle que soit l’activité ou la taille de la société, qu’il s’agisse de biens physiques à livrer, de services ou de produits numériques délivrés en ligne… le moment du paiement en ligne est crucial.

Une étude indiquait d’ailleurs il y a quelques temps que 67 % des internautes qui réalisaient leur shopping en ligne s’arrêtaient avant la fin de ce dernier, ceci pouvant être lié au manque de choix ou de confiance, mais aussi par la peur du paiement en ligne.

C’est pourquoi les solutions de paiement se sont largement diversifiées: en plus des solutions dites «classiques«.

On voit se développer de plus en plus de solutions «modernes» dans le sens où elles se servent des nouvelles technologies comme les GSM ou le Wifi; ou alors elles s’adaptent à une demande bien particulière comme les problématiques de micro‐paiement qui ont fait leur apparition avec les offres «premium» de nombreux sites.

Ce qui a poussé les prestataires bancaires et techniques à trouver de nouvelles solutions. » [ABCMARK 10].

« Renouveler son nom de domaine, acheter des fournitures de bureau, payer ses liens sponsorisés, acheter des billets de train ou d’avion pour ses voyages d’affaires… un chef d’entreprise a mille et une bonnes raisons de recourir au paiement en ligne.

Comment choisir la bonne solution de paiement, connaître les dangers des transactions financières en ligne et les méthodes pour payer en toute sécurité : des informations indispensables pour optimiser ses achats. » [CCMF 10].

Qu’est-ce que le e-paiement ?

1. Définitions

1.1. Le paiement électronique : définition

« Le paiement électronique est un moyen permettant d’effectuer des transactions commerciales pour l’échange de biens ou de services sur Internet.

Actuellement, il est très bien implanté et utilisé par la majorité des personnes et entreprises ayant un commerce sur internet. » [LIGIMAG 10].

1.2. Définition du Terminal de Paiement Electronique TPE

« Un terminal de paiement électronique (aussi appelé TPE) est un appareil électronique capable de lire les données d’une carte bancaire, d’enregistrer une transaction, et de communiquer avec un serveur d’authentification à distance. » [MEMPAIE 09].

Figure06. TPE fixe avec son pin‐pad.

1.2.1. Fonctionnement du TPE

Un TPE peut lire une carte grâce à son lecteur de carte à puce ou par son lecteur de piste magnétique. Il a la possibilité de se connecter à un serveur d’authentification grâce à son modem.

La carte lue peut‐être une carte bancaire, un porte‐monnaie électronique ou tout autre carte à puce ou une carte au format SIM contenue dans un téléphone mobile.

Les différentes plates‐formes de paiement sont développées à partir des spécifications techniques présentées dans le Manuel du Paiement Electronique (MPE) établi par le Groupement des Cartes Bancaires (CIB).

Le TPE peut être chargé avec une liste des cartes opposées, il refusera alors toute carte se trouvant dans la liste.

2. E-commerce et E-paiement

« Le paiement électronique constitue l’un des principaux freins au développement du commerce en ligne.

Aujourd’hui encore, le grand public perçoit généralement Internet comme un espace non sécurisé où les numéros de carte bancaire peuvent être facilement volés.

Cette peur, facilement compréhensible, est pourtant en partie exagérée dans le sens où donner son numéro de carte sur le web n’est pas plus dangereux que de le donner par téléphone ou que de confier sa carte à un serveur au restaurant.

Le risque est peut-être plus présent après la transaction, si les numéros de cartes sont imprudemment stockés sur un serveur.

Cependant, selon une étude France Télécom datée de Janvier 2003, la carte bancaire qui effraye tant de e‐consommateurs est paradoxalement le moyen de paiement le plus utilisé sur Internet, avec plus d’un achat sur deux réalisé (55%) grâce aux moyens bancaires classiques (CB, chèques, mandats).

Suivent ensuite les paiements via Kiosque (35%), puis 7% par service audiotel, et enfin 4% par re‐facturation de son FAI.

Parallèlement, une étude Forrester de Mai 2003 annonce que les modes de paiement privilégiés par les internautes (dans le cadre de règlements de contenus payants en ligne) sont la refacturation par son FAI (36%), loin devant la carte bancaire (11%) et la carte prépayée (10%).

Autant dire que la demande ne correspond pas vraiment à l’offre, ou que les internautes sont sous‐informés quant aux différents moyens de paiement qui existent en dehors de la traditionnelle carte bleue. » [ABCMARK 10]

3. Adaptation du paiement au contexte électronique

« Le paiement possède plusieurs modalités qui méritent une attention particulière au regard du commerce électronique.

Le moment du paiement, son lieu, les frais qui y sont relatifs, ainsi que la quittance, sont autant d’éléments susceptibles d’y être modifiés.

De la même façon, l’utilisation des moyens de paiement traditionnels tel que la carte de crédit, le chèque et l’argent comptant est différente lorsque les parties à la transaction ne sont pas en contact direct.

Enfin, les moyens de preuve sur support électronique sont différents de ceux disponibles dans le cadre du commerce traditionnel. » [JURISI 10].

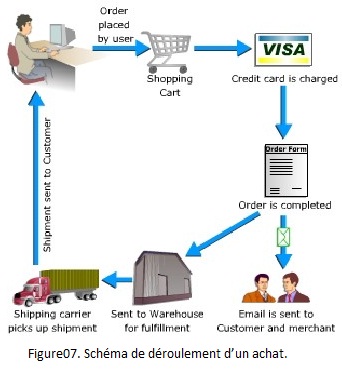

Figure07 : Schéma de déroulement d’un achat.

3.1. Moment du paiement

Le choix du moment où le paiement sera dû est laissé à la discrétion des parties.

Celles‐ci fixent le moment du paiement avant ou après l’exécution de l’obligation principale, en fonction de ce qui convient le mieux à leur situation particulière.

Dans la pratique du commerce électronique, le commerçant exige presque toujours le paiement au moment de l’envoi de la commande.

Il s’agit d’une forme de paiement anticipé puisque celui‐ci a lieu avant l’exécution de l’obligation.

3.2. Lieu

L’endroit où le paiement doit être effectué relève de la volonté des parties.

Lorsqu’une transaction est conclue par le biais d’un site Web, les parties semblent convenir implicitement que le lieu du paiement se situe sur la plateforme de paiement fournie à l’adresse du commerçant.

3.3. Quittance

La quittance est une attestation écrite par laquelle le commerçant libère le consommateur de son obligation envers lui. Une fois le paiement exécuté, le consommateur a droit à celle‐ci.

Dans le contexte des environnements dématérialisés, la quittance devrait prendre la forme d’un courrier électronique.

Le simple affichage d’une page sur le site Web du commerçant ne semble pas suffisant puisque celle‐ci peut s’avérer difficile à conserver pour le consommateur.

Le courrier électronique devrait être envoyé automatiquement au moment du paiement afin de confirmer le bon déroulement de la transaction.

4. Moyens de paiement en ligne

4.1. Payer par carte bancaire

« L’acheteur utilise sa carte bancaire classique pour payer.

« L’acheteur utilise sa carte bancaire classique pour payer.

Il faut bien sûr vérifier que le site d’e-commerce sur lequel on fait nos achats est équipé d’un système de paiement sécurisé.

C’est un mode de cryptage des données personnelles (nom, adresse, coordonnées bancaires) qui les rend invisibles et donc qui ne peuvent pas être récupérées par les hackers.

Une fois certain de la sécurisation du site, le payeur communique ses coordonnées: Nom et coordonnées bancaires (16 chiffres + 4 chiffres de la date de validité + 3 chiffres du pictogramme au dos de la carte). » [CCMF 10].

4.2. Payer par e-numéro de carte

C’est un moyen de paiement en ligne rattaché à la carte bancaire qui permet de payer sans donner son numéro de carte bancaire.

Des e-numéros sont attribués, des numéros de carte bancaire temporaires.

4.3. Payer sans carte bancaire

Ce sont des services très appréciés par les internautes: ils permettent de régler ses achats sans communiquer son numéro de carte bancaire. Ils offrent aussi des tas de services connexes très intéressants pour un chef d’entreprise.

Le fameux service Paypal et son concurrent Google Checkout.

Ces solutions de paiement en ligne nécessitent une adresse email et un numéro de carte bancaire (vous le communiquez uniquement à Paypal lors de l’inscription).

Avec un compte Paypal, vous pouvez également recevoir de l’argent: vendre un objet, demander un transfert d’argent…

La sécurité des paiements sur Internet

Dans ce contexte de manque de confiance dans le paiement sur Internet, de nombreux systèmes de paiement électronique sont proposés aux agents économiques afin de sécuriser leurs transactions.

Ces systèmes peuvent être regroupés au sein de cinq grandes classes.

Une première classe est constituée de protocoles de sécurisation des paiements par carte bancaire adossés ou non à un mécanisme de signature électronique (Secure Electronic Transaction, Secure Socket Layer).

5. Techniques de Sécurité de l’e-paiement

5.1. Chiffrement (ou cryptage)

« Le chiffrement est l’action de transformation d’un texte «lisible» en un texte «illisible«, via une clé de chiffrement.

Seule une personne disposant de la clé de déchiffrement (qui peut être la même que celle de chiffrement) sera en mesure de déchiffrer le texte. » [SECDEV 09]

5.1.1. Type de chiffrement

On distingue deux types de chiffrement [SECDEV 09]:

a) Chiffrement symétrique

Un procédé de chiffrement est dit «symétrique» si les clés de chiffrement et de déchiffrement sont les mêmes.

Le chiffrement symétrique est aussi appelé «chiffrement à clé secrète», puisque cette clé ne doit être connue que par des personnes censées avoir le droit de chiffrer / déchiffrer le message.

b) Chiffrement asymétrique

Le chiffrement asymétrique est aussi appelé «chiffrement à clé publique». En effet, si une personne souhaite que ses correspondants lui envoient des messages chiffrés, elle devra alors générer 2 clés:

- Une première clé servant à chiffrer les messages, qui devra être communiquée à ses correspondants, pour que ceux-ci l’utilisent afin de chiffrer leurs messages.

- Une seconde clé, servant quant à elle au déchiffrement, et qui devra rester privée, afin que seule la personne émettrice des clés puisse déchiffrer les messages.

5.1.2. Efficacité de la méthode

« Un système de chiffrement n’est jamais complètement inviolable ! Il faut même partir du principe que quelque soit l’algorithme employé, trouver une faille ou un moyen de déchiffrer les données protégées n’est qu’une question de temps.

Selon la taille de la clé (qui se mesure en bits), il existe un nombre fini de combinaisons qu’un pirate peut essayer pour tenter de déchiffrer le message.

Et la robustesse du système est directement proportionnelle au temps nécessaire qu’il faudrait pour le cracker, donc à la taille de la clé.

En résumé, pour qu’un message chiffré soit correctement protégé, il faut que le temps de craquage estimé soit supérieur à la pérennité du contenu du message protégé.

Par exemple, si une information est censée rester secrète un mois, et qu’elle est protégée par un système de chiffrement pouvant résister 5 ans, la sécurité de votre message est en théorie assurée !

Aujourd’hui, il est fréquent d’utiliser des clés de 128 bits dans le chiffrement symétrique, ce qui signifie qu’elle est composée d’une suite de 128 «0» ou «1», ce qui donne 2^128 possibilités de clés.

Concernant le chiffrement asymétrique, des clés publiques de 1024 bits sont maintenant conseillées, l’opération de déchiffrement ne relevant pas du même procédé que le chiffrement symétrique, il faut dans ce cas utiliser des clés beaucoup plus importantes. » [SECDEV 09]

5.2. Signature numérique

La signature numérique d’un document électronique à pour vocation de répondre aux mêmes exigences que la signature manuscrite d’un document papier [SECDEV 09]:

- Permettre d’authentifier l’auteur d’un document.

- Garantir qu’une fois signé, le document ne sera plus modifié (falsifié).

- Donner une valeur juridique (sous certaines conditions) au document.

En pratique, une signature numérique est nettement plus fiable qu’une signature manuscrite, puisque cette technologie utilise la technique du chiffrement asymétrique:

En pratique, une signature numérique est nettement plus fiable qu’une signature manuscrite, puisque cette technologie utilise la technique du chiffrement asymétrique:

Vous signez numériquement un document à l’aide de votre clé privée, et la lecture du document se fait par l’intermédiaire de la clé publique correspondante, en général transmise avec le document puisque contrairement au chiffrement classique, le but n’est pas de rendre secret le contenu du message.

Ces clés font partie de ce qu’on appelle un certificat d’authentification (voir paragraphe suivant) la valeur juridique du document n’est reconnue que si le certificat d’authentification a été fourni par un organisme certifié et agréé.

Il existe des logiciels gratuits pour permettre de signer numériquement les documents (le plus connu étant PGP), mais ces documents n’auront donc pas de valeur légale.

5.3. Infrastructure à clés publiques (PKI)

« Une infrastructure à clés publiques (ICP) ou infrastructure de Gestion de Clés (IGC) ou encore Public Key Infrastructure (PKI), est un ensemble de composants physiques (des ordinateurs, des équipements cryptographiques ou HSM, des cartes à puces), de procédures humaines (vérifications, validation) et de logiciels (système et application) en vue de gérer le cycle de vie des certificats numériques ou certificats électroniques. » [UNIVPAR 09]

Une infrastructure à clés publiques délivre un ensemble de services pour le compte de ses utilisateurs:

- Enregistrement des utilisateurs (ou équipement informatique).

- Génération de certificats.

- Renouvellement de certificats.

- Révocation de certificats.

- Publication de certificats.

- Publication des listes de révocation (comprenant la liste des certificats révoqués).

- Identification et authentification des utilisateurs (administrateurs ou utilisateurs qui accèdent à l’IGC).

- Archivage, séquestre et recouvrement des certificats (option).

5.4 Certificat d’authentification

5.4.1. Définition

« Un certificat permet d’associer une clé publique à une entité (une personne, une machine, ) afin d’en assurer la validité.

Le certificat est en quelque sorte la carte d’identité de la clé publique, délivré par un organisme appelé autorité de certification (souvent notée CA pour Certification Authority).

L’autorité de certification est chargée de délivrer les certificats, de leur assigner une date de validité (équivalent à la date limite de péremption des produits alimentaires), ainsi que de révoquer éventuellement des certificats avant cette date en cas de compromission de la clé (ou du propriétaire) » [CCMCR 09]

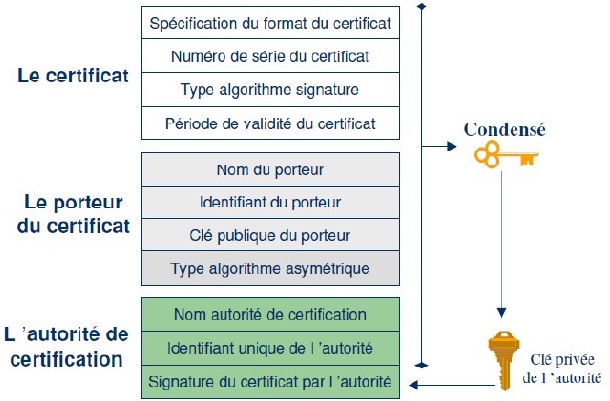

5.4.2. Les informations du certificat

Les certificats sont de petits fichiers divisés 3 parties:

Figure08. Structure d’un certificat d’authentification [SAMJER 10].

5.4.3. L’utilisation des certificats

Les certificats servent principalement dans trois types de contextes [CCMCR 09]:

a) Le certificat client

Stocké sur le poste de travail de l’utilisateur ou embarqué dans un conteneur tel qu’une carte à puce et permet d’identifier un utilisateur et de lui associer des droits.

Dans la plupart des scénarios il est transmis au serveur lors d’une connexion, qui affecte des droits en fonction de l’accréditation de l’utilisateur.

Il s’agit d’une véritable carte d’identité numérique utilisant une paire de clés asymétriques d’une longueur de 512 à 1024 bits.

b) Le certificat serveur

Installé sur un serveur web, il permet d’assurer le lien entre le service et le propriétaire du service.

Dans le cas d’un site web, il permet de garantir que l’URL et en particulier le domaine de la page web appartiennent bien à telle ou telle entreprise.

Par ailleurs il permet de sécuriser les transactions en ligne avec les utilisateurs grâce au protocole SSL (Voir paragraphe SSL).

c) Le certificat VPN

Est un type de certificat installé dans les équipements réseaux, permettant de chiffrer les flux de communication de bout en bout entre deux points (par exemple deux sites d’une entreprise).

Dans ce type de scénario, les utilisateurs possèdent un certificat client, les serveurs mettent en oeuvre un certificat serveur et les équipements de communication utilisent un certificat particulier (généralement un certificat IP Sec).

5.4.4. Inconvénients de l’utilisation des certificats

a) Complexe

Les mécanismes d’attribution, de validation et de révocation en font un système très complexe à gérer.

b) Pointu techniquement

L’infrastructure à mettre en place (PKI) nécessite une parfaite maîtrise technique.

c) Coûts

- Les solutions disponibles sur le marché sont réservées à des applications stratégiques.

- Le coût de déploiement est souvent prohibitif.

- Tendance à sous‐estimer les coûts humains de maintenance.

- Le système n’a de valeur que si l’on garantit la parfaite confidentialité, intégrité et disponibilité de la clé privée associée.