Sécurité Informatique

Sécurité Informatique

Kaoutar EL KABDANI

Table des matières :

Partie 1 : Choisir une maquette réseau sécurisée pour les PME/PMI

Objectifs

I. Présentation du projet

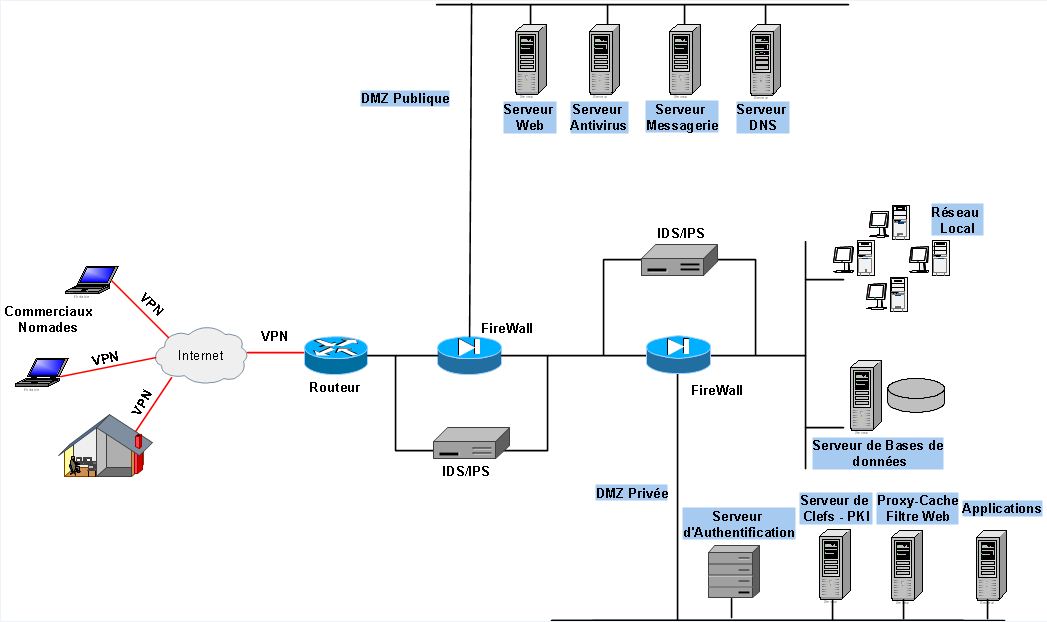

1. Problématique

2. Objectif

II. Enjeux de la sécurité au sein de l’entreprise

1. La sécurité informatique : C’est quoi ?

2. La sécurité informatique : Pourquoi ?

3. La sécurité informatique : Comment ?

III. Définition des technologies œuvrant pour la sécurité des réseaux

1. La Cryptologie

1.1 Cryptographie Symétrique

1.2 Cryptographie Asymétrique

1.3 La signature numérique

2. VPN « Virtual Private Network »

2.1 Principe général

2.2 Fonctionnalités des VPN

2.2.1 Les VPN d’accès

2.2.2 L’Intranet VPN

2.2.3 L’Extranet VPN

2.2.4 Caractéristiques fondamentales d’un VPN

2.3 Protocoles utilisés pour réaliser une connexion VPN

2.3.1 Le protocole IPSEC

2.3.2 Principe de fonctionnement du protocole IPSEC

2.3.3 Le protocole AH « Authentication Header »

2.3.4 Le protocole ESP « Encapsulating Security Payload »

2.3.5 La gestion des clefs pour IPSEC : ISAKMP et IKE

2.3.5.1 ISAKMP (Internet Security Association and Key Management Protocol)

2.3.5.2 IKE (Internet Key Exchange)

2.3.6 Les deux modes de fonctionnement d’IPSEC

2.3.7 Le protocole MPLS

2.3.7.1 Commutation par labels

2.3.7.2 Classification des paquets

2.3.8 Utilisation du MPLS pour les VPN

2.3.8.1 Routeurs P, PE et CE

2.3.8.2 Routeurs Virtuels : VRF

2.3.9 Le protocole SSL

2.3.9.1 Fonctionnement du protocole SSL

2.3.10 Comparaison des différents protocoles

2.3.10.1 VPN-SSL, une nouveauté marketing ?

2.3.10.2 IPSEC

2.3.10.3 MPLS

2.3.10.4 MPLS vs IPSEC

3. VLAN « Virtual Local Area Network »

3.1 Principe

3.2 Les types de VLAN

3.2.1 VLAN par Port

3.2.2 VLAN par adresse IEEE

3.2.3 VLAN par protocole

3.2.4 VLAN par sous-réseau

3.2.5 VLAN par règles

3.3 Le marquage

3.4 Les avantages

4. Les protocoles AAA « Authentication Authorization Accounting »

4.1 Protocoles d’authentification

4.1.1 Authentication

4.1.2 Authorization

4.1.3 Accounting

4.2 Le protocole PAP

4.3 Le protocole CHAP

4.4 Le protocole MS-CHAP

4.5 Le protocole EAP

4.6 Single Sign-On

4.7 Kerberos

4.7.1 Introduction à Kerberos

4.7.2 Fonctionnement de Kerberos

4.8 Le protocole TACACS+ « Terminal Access Controller Access Control System »

4.8.1 Session

4.8.2 Authentification avec TACACS+

4.8.3 Autorisation avec TACACS+

4.8.4 Accounting avec TACACS+

4.8.5 Les attributs de TACACS+

4.9 Le protocole RADIUS « Remote Access Dial-In User Service »

4.9.1 Authentification avec RADIUS

4.9.2 Autorisation avec RADIUS

4.9.3 Accounting avec RADIUS

4.9.4 Les attributs de RADIUS

4.10 Comparaison entre TACACS+ et RADIUS

5. Définition des PKI « Public Key Infrastructure »

5.1 Infrastructure à Clef publique

5.2 Confiance entre les tiers

5.3 Autorité de Certification

5.4 Certificats

5.5 Certification Réciproque

6. Norme X.509

6.1 Introduction

6.2 Le répertoire X.500

6.3 Certificat X.509 ver. 1 et 2

6.4 Extensions du Certificat X.509 Version 3

7. Firewall

7.1 Qu’est-ce qu’un Firewall ?

7.2 Fonctionnement d’un système Firewall

7.2.1 Le filtrage simple de paquets

7.2.2 Le filtrage dynamique

7.2.3 Le filtrage applicatif

7.3 Les différents types de Firewall

7.3.1 Les Firewall Bridge

7.3.2 Les Firewalls matériels

7.3.3 Les Firewalls logiciels

7.3.3.1 Les Firewalls personnels

7.3.3.2 Les Firewalls plus « Sérieux »

7.4 DMZ « Zone Démilitarisée »

7.4.1 Notion de cloisonnement

7.4.2 Architecture DMZ

7.5 NAT « Network Address Translation »

7.5.1 Principe du NAT

7.5.2 Espaces d’adressages

7.5.3 Translation statique

7.5.3.1 Avantages et inconvénients du NAT statique

7.5.4 Translation dynamique

7.5.4.1 Avantages et inconvénients du NAT dynamique

8. Les systèmes de détections d’intrusions

8.1 La détection d’intrusions : une nécessité

8.1.1 Principes de détection

8.1.1.1 L’approche comportementale

8.1.1.2. L’approche par scénarios

8.1.1.3. Approche comportementale ou approche par scénarios ?

8.1.2 Comportements en cas d’attaque détectée

8.1.3. Sources des données à analyser

8.1.3.1. Sources d’information système

8.1.3.2. Sources d’information applicatives

8.1.3.3. Sources d’information réseau

8.1.4. Fréquence d’utilisation

8.2. Les limites actuelles de la détection d’intrusions

8.2.1 Attaques non détectables

8.2.2 Attaque des outils eux-mêmes

Partie 2 : Les solutions adéquates pour les PME/PMI

Objectifs

I. Choix des mécanismes de Sécurité

1. Les mécanismes de chiffrement

2. Les mécanismes d’authentification

3. Les mécanismes de messagerie

4. Les mécanismes de contrôle de contenu

5. Les mécanismes d’accès Internet

6. Les critères de choix des solutions

II. Présentation des solutions de sécurité réseaux les plus répandus sur le marché

1. Les principales solutions de Firewall

1.1 PIX

1.1.1 Hautes performances

1.1.2 Quelques fonctionnalités

1.1.2.1 Cut-Through

1.1.2.2 Failover

1.1.3 Grande simplicité, donc faible coût d’exploitation

1.1.4 Plus de problème de manque d’adresses IP

1.2 SideWinder

1.2.1 Performances évolutives, Fiabilité et Haute disponibilité

1.2.2 Sécurité hybride inégalée et Gestion de type Windows

2. Les principales solutions de systèmes de détection d’intrusions

2.1 La gamme Proventia d’Internet Security Systems

2.1.1 Les avantages de Proventia

2.2 La solution IPS de Cisco

2.2.1 Caractéristiques et Avantages

3. La solution pour le serveur d’authentification

3.1 La solution SafeWord PremierAccess

3.1.1 Fonctionnalités et Avantages

4. Le filtrage Web

4.1 Websense Enterprise

4.1.1 Risque et défis en matière de productivité

4.1.3 Websense IM Attachment Manager

4.1.4 Websense Enterprise Bandwith Optimizer

4.2 SurfControl

4.2.1 Avantages

4.3 SmartFilter

4.3.1 Avantages

5. Les principales solutions antivirales

5.1 Symantec Antivirus Enterprise Edition

5.1.1 Symantec AntiVirus Corporate Edition

5.1.2 Symantec Mail Security 4.6 pour Microsoft Exchange

5.1.3 Symantec Mail Security 4.1 pour Domino

5.1.4 Symantec Mail Security pour SMTP 4.1

5.1.5 Symantec Web Security 3.0

5.2 Trend Micro

5.2.1 NeatSuite for SMB

6. Les principales solutions VPN

6.1 La gamme Cisco VPN 3000

6.1.1 Client Cisco VPN 3000

6.1.2 Cisco VPN 3000 Monitor

6.1.3 Fonctions et avantages

6.2 La gamme Aventail VPN SSL

6.2.1 Les options d’Aventail Smart Access

6.2.2 Aventail End Point Control

7. Les principales solutions d’infrastructures de clefs publiques

7.1 La solution de Baltimore

7.2 La solution d’Entrust

7.3 La solution de Certplus

7.4 La solution de RSA

7.5 La solution de Microsoft